注意事项:

接口注释description Con_To_XX

记得/30的直连物理路由端口写ip ospf network point-to-point

常识命令:

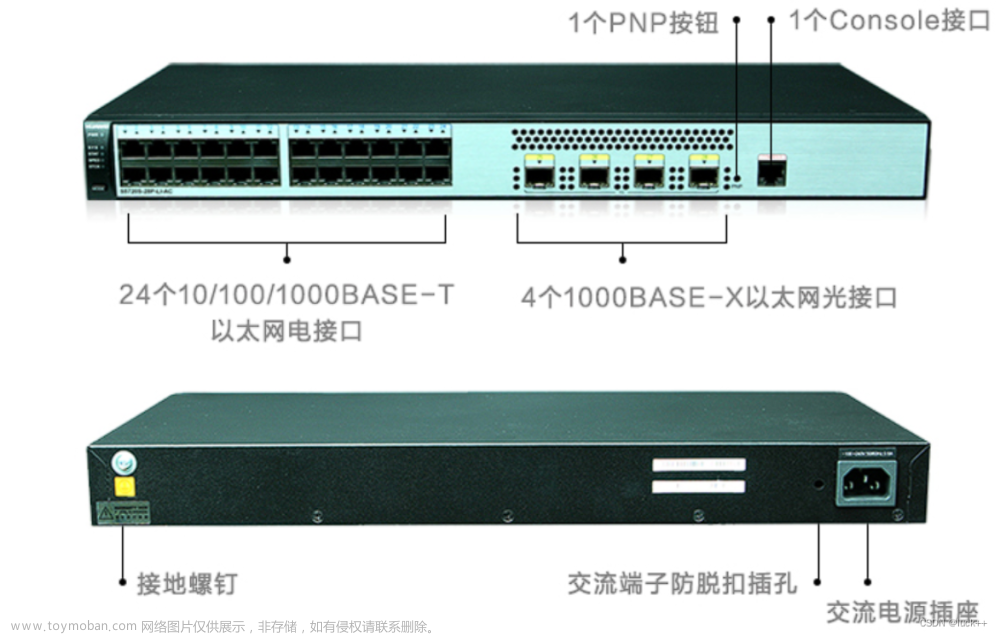

Ruijie(config-GigabitEthernet 0/0)#media-type basex force --->将接口切成 光模式

Ruijie(config-GigabitEthernet 0/0)#media-type baset --->将接口从光口切换电口模式(接口默认属于该模式,show run该命令不显示)

show ip f f (ip连接表)可以nat时使用

show log 查看设备日志

show ip interface brief 查看端口信息

show ipv6 interface brief

no service password-encryption 显示show run的密码为明文(这条命令之后才行)

line console 0 保持终端不掉线

exec-timeout 0 0

升级:

- 将接入交换机S5做密码恢复,新的密码设置为ruijie ;

1. ctrl+c

ctrl+q

main_config_password_clear

2. Ctrl+C 提示时在键盘上同时按下CTRL键和C键,进入bootloader菜单

ubootui 回车后马上按一次ctrl + p

setenv runlevel 2

run linux

cd /data/

ls

mv config.text config_backup.text

sync

reboot

- 接入交换机S5进行版本更新,更新版本至RGOS11.4(1)B12;

设置好tftp和ip地址,英文路径

copy tftp://192.168.1.1(pc机地址)/123.bin(更新使用的系统) flash:rgos.bin

upgrade flash:N18000_11.0.bin

reload

- 各区县学校AP3进行版本更新,更新版本至RGOS11.1(5)B9P11。

10.x升级11.x的中间版本 中间是空格

Ruijie#copy tftp://192.168.1.100/AP_RGOS11.1(2)B1_AP320_v1.0_upgrade.bin flash:rgos.bin

Ruijie#reload --->重启设备完成升级

11.x升级11.x系统

Ruijie#upgrade download tftp://192.168.1.100/AP_RGOS11.1(2)B1_AP320_v1.0_upgrade.bin

Ruijie#reload --->重启设备完成升级

但是只能用web升级,没有空间

网络设备安全技术ssh-telnet-snmp:

- 为交换机和无线控制器开启SSH服务端功能,用户名和密码为admin,密码为明文类型,特权密码为admin。

特权密码enable secret admin

别忘了vlan1配置ip

Ruijie(config)#enable service ssh-server

Ruijie(config)#ip ssh version 2

Ruijie(config)#username ruijie password ruijie

Ruijie(config)#crypto key generate dsa/rsa 再选择默认加密位数512

Ruijie(config)#lin vty 0 4

Ruijie(config-line)# login local

Ruijie(config-line)#transport input ssh ------>设置传输模式是SSH,设置远程登入只允许使用SSH登入,不能使用telnet登入

三、验证命令

Ruijie#show ip ssh

- 为路由器和出口网关开启Telnet功能,对所有Telnet用户采用本地认证的方式。创建本地用户,设定用户名和密码为admin,密码为明文类型,特权密码为admin。

Ruijie(config)#username ruijie password 0 ruijie

Ruijie(config)#line vty 0 4

Ruijie(config-line)#login local ------> 配置本地认证

Ruijie(config-line)#exit

Ruijie(config)# enable secret ruijie

密码模式

enable password ruijie

line vty 0 4

login

password ruijie

- 配置所有设备SNMP消息,向主机172.16.0.254发送Trap消息版本采用V2C,读写的Community为“ruijie”,只读的Community为“public”,开启Trap消息

snmp-server enable traps 使能交换机主动发送Trap消息

snmp-server community ruijie rw 读写

snmp-server community public ro 只读

snmp-server host 172.16.0.254 traps version 2c ruijie

snmp-server host 172.16.0.254 traps version 2c public

网络搭建方案部署:

- 虚拟局域网及IPv4地址部署

- 配置合理,Trunk链路上不允许不必要VLAN的数据流通过;

switchport trunk allowed vlan remove 2-8,10-4094只允许1和9通过

switchport trunk allowed vlan add 2-5,12-15 允许通过的

switchport trunk allowed vlan only 10,20 只允许的

switchport trunk native vlan 4000 本征改为4000,应该用不到,无线需要vlan1

- 为隔离部分终端用户间的二层互访,在交换机S5的Gi0/1-Gi0/10端口启用端口保护。

Ruijie(config)#interface range fastEthernet 0/1-2 ------>同时进入1口和2口接口配置模式

Ruijie(config-FastEthernet 0/1)#switchport protected 配置成保护端口

- 局域网环路规避方案部署

- 终端接口开启BPDU防护不能接收 BPDU报文;

接口开启BPDU防护

spanning-tree portfast

spanning-tree bpduguard enable

- 终端接口下开启 RLDP防止环路,检测到环路后处理方式为 Shutdown-Port;

(config)#rldp enable

int g 0/X

rldp port loop-detect shutdown-port

- 连接PC终端的所有端口配置为边缘端口;

(portfast端口也会继续发送bpdu报文)

int g 0/X

spanning-tree portfast

- 如果端口被 BPDU Guard检测进入 Err-Disabled状态,再过 300 秒后会自动恢复(基于接口部署策略),重新检测是否有环路;

rldp enable

interface range g0/1-24 不要在接入交换机的上联口开启该功能

rldp port loop-detect shutdown-port

Rujijie(config)#errdisable recovery interval 300 ------>如果端口被RLDP检测并shutdown,再过300秒后会自动恢复,重新检测是否有环路 也可以端口设置

- DHCP中继与服务安全部署

在交换机S3、S4上配置DHCP中继,对VLAN10内的用户进行中继,使得PC1用户使用DHCP Relay方式获取IP地址。具体要求如下:

show ip dhcp binding 查看dhcp分配表

show ip dhcp snooping

- DHCP服务器搭建于EG1上,地址池命名为Pool_VLAN10,DHCP对外服务使用loopback 0地址;

Ruijie(config)#service dhcp

Ruijie(config)#ip dhcp excluded-address 192.168.1.200 192.168.1.254

Ruijie(config)#ip dhcp pool eg_

lease 0 2 0 ---0、1、0的单位分别是天、时、分,地址释放时间默认为24小时。

network 192.168.1.0 255.255.255.0

dns-server 218.85.157.99 8.8.8.8

default-router 192.168.1.1

中继

Ruijie(config)#service dhcp

int vlan 10或者int s0/1.10,也可以全局

Ruijie(config)#ip helper-address 172.16.1.2(loopback的接口地址)也可以是接口地址

- 为了防御动态环境局域网伪DHCP服务欺骗,在S1交换机部署DHCP Snooping功能;

Ruijie(config)#ip dhcp snooping 开启全局DHCP snooping功能

Ruijie(config-GigabitEthernet 0/49)#ip dhcp snooping trust 开启DHCP snooping的交换机所有接口缺省为untrust口,交换机只转发从trust口收到的DHCP响应报文(offer、ACK)

- S为了防御局域网伪造DHCP服务器与ARP欺骗,在S1、S2交换机部署DHCP Snooping+DAI功能,DAI针对VLAN10与VLAN20启用ARP防御;

配置交换机的防ARP欺骗功能,具体也可以参见DHCP环境防ARP欺骗章节中DHCP Snooping+DAI方案。

Ruijie(config)#ip arp inspection vlan 10 全局开启就是对vlan1实施

Ruijie(config)#ip dhcp snooping

Ruijie(config)#interface gigabitEthernet 0/25

Ruijie(config-if-GigabitEthernet 0/25)#switchport mode trunk

Ruijie(config-if-GigabitEthernet 0/25)#ip dhcp snooping trust

Ruijie(config-if-GigabitEthernet 0/25)#ip arp inspection trust

Ruijie(config)#interface range fastEthernet 0/1-24

Ruijie(config-if-range)#switchport access vlan 10

- 使用 IP source Guard+ARP-check 组合方案解决该安全问题

接入交换机部署 DHCP snooping+IP source Guard+ARP-check 防 ARP 欺骗方案 JR(config)#ip dhcp snooping

JR(config)#int g0/24

JR(config-if-GigabitEthernet 0/24)#ip dhcp snooping trust

注意:全局开启 DHCP snooping 后,要将上联口设置为信任口,保证真实 网关数据流正常通过。

JR(config)#int g0/2

JR(config-if-GigabitEthernet 0/2)#ip verify source port-security

JR(config-if-GigabitEthernet 0/2)#arp-check

- 2调整CPU保护机制中ARP阈值500pps;

cpu-protect type arp bandwidth 500

默认交换机的NFPP功能是开启的,二层交换机参数无需调整,只需将上联口NFPP关闭,同时由于开启了DAI的原因,需要调整放大CPP。如果没有使用DAI,CPP也无需调整。

cpu保护机制阈值为500pps

- 为了防止伪 IP 源地址攻击,导致出口路由器会话占满,要求S1交换机部署端口安全,接口Gi0/5只允许PC3通过。

Ruijie(config-if-FastEthernet 0/1)#switchport port-security 开启端口安全功能

Ruijie(config-if-FastEthernet 0/1)#switchport port-security mac-address 0021.CCCF.6F70

switchport port-security binding 0021.CCCF.6F70 vlan 10 192.168.1.1 ------>把属于vlan10 ,且mac地址是0021.CCCF.6F70 ,ip地址192.168.1.1的PC绑定在交换机的第一个百兆接口上

switchport port-security binding 192.168.1.2

protect 端口不转发数据,丢弃非法流量,不报警

restrict 端口不转发数据,丢弃非法流量,报警

shutdown 关闭端口

就是说当前端口检测到violation,就按照你说的这3种模式处理。

- 为了防止大量网关发送的正常的相关报文被接入交换机误认为是攻击被丢弃,从而导致下联用户无法获取网关的ARP信息而无法上网,要求关闭S1、S2上联口的NFPP功能的ARP检测;

为了防止大量网关发送的正常的相关报文(特别是网关发送的ARP请求或回应报文)被接入交换机误认为是攻击被丢弃,从而导致下联用户无法获取网关的ARP信息而无法上网,需要将上联口的NFPP功能关闭

Ruijie(config)#int g0/25

Ruijie(config-if-GigabitEthernet 0/25)#no nfpp arp-guard enable ------>关闭接口的ARP-guard功能,关闭该功能后,该接口进入的数据报文不进行NFPP检测

还有的数据包类型dhcp-guard dhcpv6-guard icmp-guard ip-guard nd-guard

要求关闭S1/S2上联口的NFPP功能。那就全关一遍,猜的

- 全局设置NFPP日志缓存容量为1024,打印相同log的阈值为300s;

Ruijie(config)#nfpp

Ruijie(config-nfpp)#log-buffer entries 1024 ------>设置NFPP log缓存的容量为1024条(默认256)

Ruijie(config-nfpp)#log-buffer logs 1 interval 300 ------>调整log打印频率为300S打印1次

如果arp检测没关,出个奇怪的题

Ruijie(config-nfpp)#arp-guard attack-threshold per-port 800 ------>设置每个端口的攻击阀值为800个,超过此值丢弃并打印攻击日志

Ruijie(config-nfpp)#arp-guard rate-limit per-port 500 ------>每个端口每秒限速500个arp报文,多余的ARP报文将被丢弃(默认限速阀值是100个偏小)

MSTP及VRRP部署:

相连的下层交换机要开启spanning-tree

MSTP:

spanning-tree

spanning-tree mst configuration

revision 1

name ruijie

instance 1 vlan 10, 20

instance 2 vlan 50, 60, 100

!

spanning-tree mst 1 priority 4096 主

spanning-tree mst 2 priority 8192 备

VRRP:

int vlan 10

vrrp 10 ip 193.16.10.254 编号10加ip

vrrp 10 priority 150 高优先级

ipv6 enable

vrrp 10 ipv6 FE80::4 本地链路

vrrp 10 ipv6 1001:193:10::254 ipv6虚拟地址

ipv6 address 1001:193:10::253/64 ipv6地址

vrrp ipv6 10 priority 150

- S3、S4连接接入交换机S1、S2的接口启用TC-IGNORE功能,规避接入设备频繁的网络震荡;

int g0/1

spanning-tree ignore tc

- 为提升冗余性,交换机S3与S4之间的2条互联链路(Gi0/22、Gi0/23)配置二层链路聚合,采取LACP动态聚合模式。

SW1(config)#interface range gigabitEthernet 0/1-3 ------>同时进入到g0/1-3口配置模式

SW1(config-if-range)#port-group 1 mode active ------>设置为AG1口,并且模式为active

SW1(config)#interface aggregateport 1 ------>进入AG1口配置模式

SW1(config-if-AggregatePort 1)#switchport mode trunk ------>将AG1口配置为trunk口

SW1(config)#aggregateport load-balance src-dst-ip ------>更改流量平衡算法为源目ip模式,默认为源MAC+目的MAC模式 不是必须做的

show lacp summary 查看lacp情况

给聚合口配置ip

先给多个端口都转为3层接口,再添加配置ip

int ran g 0/47-48

no shutdown

no switchport

port-group 1

exit

int aggregatePort 1

ip add 192.168.1.1 255.255.255.252

exit

虚拟化:

S6主S7备

S6:

S6(config)#sw vir do 1

S6(config-vs-domain)#switch 1

S6(config-vs-domain)#sw 1 priority 150

S6(config-vs-domain)#sw 1 description S6000-1

S6(config-vs-domain)#exit

S6(config)#vsl-port

S6(config-vsl-port)#port-member interface tenGigabitEthernet 0/49

% Port TenGigabitEthernet 1/0/49 has already being vsl port.

S6(config-vsl-port)#port-member interface tenGigabitEthernet 0/50

% Port TenGigabitEthernet 1/0/50 has already being vsl port.

S6#write

S6#switch convert mode virtual ------>将交换机转换为VSU模式

S7:

S7(config)#sw virtual do 1

S7(config-vs-domain)#sw 2

S7(config-vs-domain)#sw 2 p 120

S7(config-vs-domain)#sw 2 description S6000-2

S7(config-vs-domain)#exit

S7(config)#vsl-port

S7(config-vsl-port)#port-member in tenGigabitEthernet 0/49

% Port TenGigabitEthernet 1/0/49 has already being vsl port.

S7(config-vsl-port)#port-member in tenGigabitEthernet 0/50

% Port TenGigabitEthernet 1/0/50 has already being vsl port.

S7(config-vsl-port)#exit

S7(config)#end

S7#wr

S7#switch convert mode virtual

bfd:

记得端口no sw

interface GigabitEthernet 1/0/47

no switchport

interface GigabitEthernet 2/0/47

no switchport

switch virtual domain 1

dual-active detection bfd

dual-active bfd interface GigabitEthernet 1/0/47

dual-active bfd interface GigabitEthernet 2/0/47

串口Serial:

进入接口,将接口封装为PPP帧模式;

注意,两端封装模式必须一致,同为PPP或同为HDLC。

RSR-A(config)#interface Serial 3/1/0

RSR-A (config-if - Serial 3/1/0)# encapsulation PPP //封装为PPP

RSR-B(config)#interface Serial 3/1/0

RSR-B (config-if - Serial 3/1/0)# encapsulation PPP //封装为PPP

PPP封装的接口,两端地址可以不在同一个网段;在L2TP/PPTP等VPN应用中,两端地址可能就不在一个网段;在实际的点到点广域网链路中,一般会配置为一个网段;

配置CHAP认证 或者 配置 PAP认证 (可选); 单向认证

1)PPP认证可以加强线路的安全性,是否启用认证不影响通信;是否启用可根据实际部署选择

2)一般,一条PPP链路的认证,只要一端为认证服务端,一段为认证客户端;一般不需进行双向认证

3)下面例子中,以RSR-A为认证服务端,RSR-B为认证客户端

CHAP认证配置:

认证服务端配置:

RSR-A (config-if - Serial 3/1/0)# ppp authentication chap //启用链路chap认证

RSR-A(config)#username ruijie password 123 //创建帐号,用于客户端chap认证拨入;也可以通过AAA来进行帐号管理,AAA的配置参考”AAA“章节(参考:典型配置--->安全--->AAA)

认证客户端配置:

RSR-B (config-if - Serial 3/1/0)#ppp chap hostname ruijie //CHAP认证用户名

RSR-B (config-if - Serial 3/1/0)# ppp chap password 123 //CHAP认证密码

用户名密码需要和对端设备的本地或AAA帐号一致;注意,后面不要敲空格。

PAP认证配置:

认证服务端配置:

RSR-A (config-if - Serial 3/1/0)# ppp authentication PAP //启用链路PAP认证

RSR-A(config)#username ruijie password 123 //创建帐号,用于客户端chap认证拨入;也可以通过AAA来进行帐号管理,AAA的配置参考”AAA“章节(参考:典型配置--->安全--->AAA)

认证客户端配置:

RSR-B (config-if - Serial 3/1/0)#ppp pap sent-username ruijie password 0 123 //PAP认证用户名密码

用户名密码需要和对端设备的本地或AAA帐号一致;注意,后面不要敲空格。

链路捆绑:

注意,只有PPP封装才能捆绑

RSR-A (config-if - Serial 3/1/0:0)#ppp multilink //启用 multilink功能

RSR-A (config-if - Serial 3/1/0:0)#ppp multilink group 1 // 捆绑上 multilink 1

RSR-A(config)#interface multilink 1 //创建multilink组

RSR-A(config-if-multilink 1)# ip address 1.1.1.1 255.255.255.0

路由:

ospf默认路由:

clear ip ospf 200 process 清理ospf路由,刷新路由表

clear ip route process 清理所有路由表

show ip protocols 查看ospf路由器的路由器ID

- 区教育局出口路由器R1上不允许配置默认路由,但需要让区教育局所有设备都学习到指向R1的默认路由;

出口位置设备向OSPF普通区域下发默认路由:重分发默认路由

R2(config)#router ospf 1

R2(config-router)#default-information originate always //加上always参数后无论设备本地存在生效的默认路由,设备都会向OSPF区域下发默认路由。 如果没有加always参数,那么只有在该路由器上有有效的默认路由时设备才会向OSPF区域内下发默认路由。

这个命令和redistribute static 差不多,一个是只向同路由协议发布缺省路由,一个是重发布所有静态路由

有的重发布静态路由只接受B类和A类的地址路由,只有这两种才发布出去(重点)

有的B类和A类的地址静态路由重发布才能发到其他主机路由中,默认路由不行

ospf中重发布添加了subnets路由细分就全分类可以传播到邻居,其他目前不知道

区别:

1.default-information originate 必须要在本地配置默认路由,然后广播到OSPF区域。标记O*E2.

default-information originate always不需要在本地配置默认路由,也可以广播到OSPF区域。

2.如果没有配置always,并且默认路由是抖动的,那么OSPF需要在每次默认路由抖动时,向OSPF区域发送更新。

如果使用always,则减少对OSPF数据库的操作,保持OSPF数据路的稳定。

分类:

redistribute static subnets 就是把相关的子网也导入进去比如static中有10.10.10.0 和10.10.11.0路由,如果向外使用聚合10.10.0.0的话如果是redistribute static就是导入10.10.0.0 的路由,如果用了redistribute static subnets就是导入该两个具体的子网

BGP默认路由:

BGP 产生默认路由的方式_weixin_33836874的博客-CSDN博客

1、写默认路由并通告

ip route 0.0.0.0 0.0.0.0 null 0 //随便做了一次没成功

写一条默认路由,指向空接口,并将其通告至BGP中,这样该路由器会将该默认路由通告给他的所有BGP邻居;

在R4中配置静态路由,并将其通告至BGP中,然后查看路由表情况;

R4(config)#ip route 0.0.0.0 0.0.0.0 null 0

R4(config)#router bgp 100

R4(config-router)#network 0.0.0.0 mask 0.0.0.0 //通告默认路由

2、neighbor X.X.X.X default-originate

给邻居通告默认路由,在指定邻居路由器会收到一条默认路由,没有指定的,不会收到默认路由,在R4上配置给R5通告默认路由:

R4(config)#router bgp 100 //这个行

R4(config-router)#neighbor 45.1.1.2 default-originate

3、 default-information originate

对所有邻居都通告默认路由,但这种方式有一点特殊,下面通过配置分析来解释;

首先我们在R4上配置default-information originate命令后:没有always字符

R4(config)#router bgp 100 //随便做了一次没成功

R4(config-router)#default-information originate

R4(config-router)#redistribute static

R4(config)#ip route 0.0.0.0 0.0.0.0 null 0

结论:在重分布静态路由至BGP中时,并不会重分布默认路由。

总结:在BGP中配置default-information originate时,必须先创建一条静态的默认路由,并且重分布静态至BGP中,才会产生默认路由,并通告给其它的BGP邻居。

重分发:

比如rip路由要注入到ospf,那么就在ospf写重分发

任何协议重分发进BGP的metric不变,当做MED使用。

任何协议重分发进OSPF,metre默认是20,类型5,OE2。

任何协议重分发进RIP,默认跳数无穷大,如果不指定metre,重分发不进去。

rip:

R1(config)#router rip

R1(config-router)#redistribute static metric 1 //把静态路由重分发进rip,并配置metric 为1 ,rip引入的外部路由,必须指定metric,默认的metric为无穷大,引入的外部路由无效

ospf:

R1(config)#router ospf 1

R1(config-router)#redistribute static metric-type 1/2 subnets

(指的是子网路由细分,不然就是汇总大路由)

a、类型1,路由在ospf域内传输时叠加内部cost,若内部网络需要对该外部路由选路时,建议使用类型1(默认引入的外部路由为类型2)

b、类型2,路由在ospf域内传输时不叠加内部cost

bgp:

规则一:

当其他路由被重分发进bgp时,不指定度量值(redistribute ospf *),如果度量值没有被指定,那么经过重分发的路由所分配的度量值为0.这是一个默认行为.但是如果IGP在重分发以前就有metric了,那么重分布以后是0+以前的metric。

规则二:

将另外一种路由协议充分发进bgp时,指定度量值(redistribute ospf x metric N),重分布以后是N.

在R2使用redistribute ospf 100 metric 20:

规则三:

使用default-metric [metric]命令,为重分发的路由(使用redistribute命令重发布,并没有指定度量值的时候),分配度量值或者MED 为[metric],

说明:default-metric [metric]不覆盖redistribute ospf x metric N 的值。

ospf重分发进其他协议时,默认情况下只会重分发O 和OIA的路由,不会重分发OE1和OE2的

如需修改:router bgp 200

redistribute ospf 100 match external 1 external 2 internal

正常重发布就行:但是bgp太多了,写不全

bgp redistribute-internal 允许IGP重分发进BGP,锐捷写完不显示

no synchronization 关闭同步,什么是BGP同步见知识点文档,锐捷写完也不显示。

redistribute ospf 30

redistribute static

eigrp:

默认:

redistribute ospf 1 metric 10000 100 255 1 1500

重分布技术类型:

1.单点重分布

只使用一个边界路由器,在两个路由域之间进行重分布。

单点单向重分布:

只将一个路由协议获知的网络,重分布到另一个路由协议中。

单点双向重分布:

在两个路由进程之间,在双方向上重分布路由。

单点上的单向或双向重分布总是安全的,因为单点重分布表示从一个路由协议到另一个协议的唯一出入口。不会在无意间产生路由环路。

2.多点重分布

使用二至多台边界路由器,在两个路由域之间重分布

多点单向重分布:

使用二至多台边界路由器,将一个路由协议获知的网络重分布到另一个路由协议中。

多点多向重分布:

也称为互相重分布,使用二至多台边界路由器,在双方向上重分布路由。

多点重分布可能引入潜在的路由环路。多点单向重分布存在一些问题,而多点双向重分布则非常危险。多点重分布通常涉及协议管理距离的差别,以及不兼容的度量参数,尤其是在重分布点上静态指定种子度量时。

其中会导致:

次优路由

路由丢失时产生路由环路

所以要控制流量更新!!!

流量更新控制:

路由过滤方式:

-

-

-

- 分发列表:可以把ACL(访问控制列表)应用到路由更新上。

- 前缀列表:是另一种用来过滤路由的方式。它可以与分发列表、route-map和其他命令一起使用。

- route-map:是复杂的访问列表,允许对数据包或路由进行条件测试,然后修改数据包或路由属性。

-

-

1.分发列表:

distribute-list分发列表是用于控制路由更新的一个工具,只能过滤路由信息,不能过滤LSA。

对于距离矢量路由协议有效,对于链路状态路由协议,如OSPF就没用了,数据库仍然泛洪传播

distribute-list out 命令会过滤从命令中指定的接口或路由协议发出的更新,在进入的路由进程下进行配置。

distribute-list in 命令会过滤进入命令中指定的接口更新,在进入的路由进程下进行配置。

示例:只允许这些路由发出去,禁止10.10.13.0和10.10.14.0同步过去

ip access-list standard routedeny

permit 192.168.10.0 0.0.0.255

permit 192.168.20.0 0.0.0.255

exit

router ospf 100

redistrubute eigrp 100 metric 40 subnets //互相重分布

distribute-list routedeny out eigrp 100 //重发布进来的路由,用此条禁止再发出去,默认隐含deny any,对ospf不起作用但这里是对eigrp有用的

也可以直接不写路由协议,对全局路由过滤

distribute-list out 命令指定了ACL匹配的前缀,会被从EIGRP 10重分布到ospf路由进程。访问列表末尾隐含的deny any命令,能够防止通告其他网络的路由更新。因此,路由器会对其他网络隐藏网络10.10.13.0和10.10.14.0

distribute-list in 命令可以过滤通过接口进入的入方向路由更新。这条命令会防止多数路由协议将过滤路由放入其数据库中。在OSPF中使用此命令时,路由会被放到数据库中,但不会被放到路由表中。注意:lsa照样会传播到同as域中的其他路由

2.前缀列表

只是能比acl更好的进行灵活匹配,与更高的执行效率,就是来替代acl的一个东西,还是需要分发列表与路由图来执行,选路章节中有写

3.route-map路由图

这个可就多了

可以使用match来匹配条件,用set来执行需要的功能

应用方式就在重发布时应用,这才叫路由策略,在端口的叫策略路由:

router ospf 100

redistrubute eigrp 100 subnets route-map 123

互相重分布时使用route-map来过滤常见的有:

<1>直接deny过滤掉

<2>添加度量值巧妙的改变路径,set metric

<3>使用路由标记控制重分布

这就要好好说说了,在两个路由区域中有两个边界路由,两台都互相重分布,

as1路由流入as2中打上一个tag 10,在另一台边界路由器中ac2流入as1时匹配tag并拒绝它,这样就不会路由环路了。

bgp:

show ip bgp 查看路由获取的网段

show ip bgp summary 查看简略信息,用来看邻居很好

show ip bgp neighbors 查看邻居详细信息

- 骨干网通告EG1、EG2专线至区教育局,R1、R2均以汇总B段静态路由的方式进行发布。

重发布静态路由,静态路由以B段发布

redistribute static 汇总B段静态路由方式进行发布

ip route 10.10.0.0 255.255.0.0 GigabitEthernet null 0 汇总B段(也可以写端口下一跳)

- R1、R2、R3直连接口封装PPP协议,部署IGP中OSPF动态路由实现直连网段互联互通;

RSR-A(config)#interface Serial 3/1/0

RSR-A (config-if - Serial 3/1/0)# encapsulation PPP //封装为PPP

做IBGP需要做ospf,通告三个路由器之间的直连链路以及回环接口(重要)

- R1、R2、R3间部署IBGP,AS号为100, 使用Loopback接口建立Peer;

R1(config)#router bgp 100 //启用bgp进程,AS号为123

R1(config-router)#neighbor 2.2.2.2 remote-as 100 //指定BGP邻居地址及邻居的AS号 ,邻居的lo地址

R1(config-router)#neighbor 2.2.2.2 update-source loopback 0 //配置BGP的更新源地址

R1(config)#router bgp 100

R1(config-router)#network 10.1.1.0 mask 255.255.255.0

发布非直连路由:

bgp redistribute-internal 允许IGP重分发进BGP,不用重发布就不用写了,锐捷写完不显示

no synchronization 关闭同步,什么是BGP同步见知识点文档,锐捷写完也不显示。

(config-router)#redistribute static 重发布静态,度量为0

(config-router)#redistribute ospf 30 metric 1 match internal 重发布ospf,否则会路由黑洞,要连接IGP,ospf不用重发布bgp, 这俩是默认的

(config-router)#neighbor 11.1.0.1 next-hop-self 告知ibgp邻居(就是让下一个路由收到的路由表下一跳改为直连路由,否则R3路由表直接照搬到R1/R2就找不到下一跳了)

ebgp-multihop 一般在ebgp中使用,指定可以走几跳,默认是TTL=1只能用在直连的,设定了跳数后就可以延长跳数,一般在bgp联盟和特殊情况用

EBGP:

配置EBGP邻居

注意:

若bgp邻居的AS号与自己的AS号一致,建立的是IBGP邻居关系,若bgp邻居的AS号与自己的AS号不一致,建立的是EBGP邻居关系。

R1(config)#router bgp 1

R1(config-router)#neighbor 192.168.1.2 remote-as 2

network 10.1.1.0 mask 255.255.255.0

R1(config-router)#exit

R2(config)#router bgp 2

R2(config-router)#neighbor 192.168.1.1 remote-as 1

network 10.1.2.0 mask 255.255.255.0

R2(config-router)#exit

ospf:

show ip ospf neighbor 查看邻居

V6的ospf在ipv6里

router ospf 1(id)

router-id 尽量写上比较好,尽量写loop接口

network 192.168.10.0 0.0.0.255 area 0

接口下:ip ospf network point-to-point 加快收敛速度

在网络中两台设备互联时,使用30位掩码,也可以这样配。。缩减路由加载速度,这样就不会选举DR和DBR,什么掩码都可以写,就是加快收敛速度的

汇总域内路由

将R4上的10.4.1.0/24路由,在R3汇总成10.4.0.0/16

R3(config)#router ospf 1

R3(config-router)#area 2 range 10.4.0.0 255.255.0.0 //汇总域内路由(area后面加的区域,必须是该路由起源的区域)

汇总域外路由

ospf对外部路由做汇总,只能在外部路由重分发进来的ASBR路由器上,对外部路由做汇总。

在R1上将重分发进来的静态路由10.1.2.0/16,汇总成10.1.0.0/16

R1(config)#router ospf 1

R1(config-router)#summary-address 10.1.0.0 255.255.0.0 //汇总域外路由

NSSA

ASBR将5 lsa转为7 lsa,再由ABR将7 lsa转为5 lsa,nssa区域里阻隔4,5 lsa。 同设备ospf同类型中不同area是通过3 lsa传播。

ABR和ASBR的相连的一端都设置为nssa,:

router ospf 1

area 1 nssa

nssa是为了将内部路由缺省出去,精简内部路由表

完全NSSA区域:在NSSA区域的基础上过滤了3类LSA,并且注入了一条三类的默认路由。

NSSA的原理不复杂,配置更简单,相关命令只有一条:

[Router-ospf]

area area-id nssa [ default-route-advertise ] [ no-import-route ] [ no-summary ]

area-id:是需要配置成NSSA的区域的区域号。“[]”内的参数只有在该路由器是ABR时才会生效。

关键字default-route-advertise用来产生缺省的Type-7 LSA,应用了该参数后,在ABR上无论路由表中是否存在缺省路由0.0.0.0,都会产生Type-7 LSA缺省路由;而在ASBR上当路由表中存在缺省路由0.0.0.0,才会产生Type-7 LSA缺省路由。

关键字no-import-route用在ASBR上,使得OSPF通过import-route命令引入的路由不被通告到NSSA区域。如果NSSA的路由器既是ASBR也是ABR,一般选用该参数选项。

为了进一步减少发送到NSSA区域中的链路状态发布(LSA)的数量,可以在ABR上配置no-summary属性,禁止ABR向NSSA区域内发送summary_net LSAs(Type-3 LSA)。配置该参数后,ABR会将Type3类型的LSA也过滤掉,即:NSSA区域中也不会出现区域间路由,路由表进一步精简。既然有缺省路由,那么其他指向区域外的具体路由都是没有必要的了。该参数推荐配置。

即:如果路由器只是一台区域内路由器,只需配置area area-id nssa即可。如果是ABR,根据实际需要,选择添加三个可选参数。

- 要求业务网段中不出现协议报文;

router ospf 1

passive-interface vlan 10 业务网段

passive-interface vlan 20

passive-interface vlan 30

也可以

passive-interface defualt

no passive-interface fast 0/24 上联接口

配置OSPF与BFD联动

配置OSPF与BFD联动

RSR-A(config)#interface gigabitEthernet 2/1

RSR-A(config-GigabitEthernet 2/1)#bfd interval 500 min_rx 500 multiplier 3

//配置BFD时间参数,该命令同时启用了接口的BFD功能,因此必须配置;

这里的 500/500/3 为推荐配置,间隔500ms发送一个探测报文,连续3个没收到回应宣告链路失败。

RSR-A(config-GigabitEthernet 2/1)#no bfd echo

//推荐配置为该模式(ctrl模式),默认是bfd echo模式;

和友商对接推荐ctrl模式,否则可能对接不起来。

RSR-A(config-GigabitEthernet 2/1)#ip ospf bfd //在对应的接口开启OSPF与BFD联动功能

交换机的

SWA(config)#interface gigabitEthernet 2/1

SWA(config-GigabitEthernet 2/1)#bfd interval 500 min_rx 500 multiplier 3 ------>配置BFD时间参数,该命令同时启用了接口的BFD功能,因此必须配置; 这里的 500/500/3 为推荐配置,间隔500ms发送一个探测报文,连续3个没收到回应宣告链路失败。建议BFD会话两端的参数配置一致,这样可以确保关联BFD应用协议同时生效,避免由于两端配置的抑制时间不同而出现转发路径单通的情况。

SWA(config-GigabitEthernet 2/1)#no bfd echo ------>默认是bfd echo模式,在某些时候(如中间连接FW或对接友商设备的时候)可能吧echo报文过滤导致BFD无法建立成功,推荐关闭,和友商对接的时候部分设备默认没有支持echo模式,本端默认打开的情况下,可能会出现回话down。

SWA(config-router)#router ospf 123

SWA(config-router)#bfd all-interfaces ------>开启OSPF与BFD联动

端口聚合Agg不能写no bfd echo,写其他两个命令就行

rip

router rip

version 2

no auto-summary

ipv6配置:

Ruijie(config-if)#ipv6 address ipv6-prefix/prefix-length eui-64

为该接口配置 IPv6 的单播地址。如果指定参数 eui-64,只需指定前缀,接口标识符是按 EUI-64 格式自动生成,最终生成的 IPv6 地址是把配置的前缀和接口标识符合并形成的。

DHCP:

无状态自动配置:

在接口或者vlan下ipv6 address autoconfig

有状态dhcp及中继:

端口配置ipv6地址

Ruijie(config)#interface gigabitEthernet 1/1

Ruijie(config-if-GigabitEthernet 1/1)#no switchport

Ruijie(config-if-GigabitEthernet 1/1)#ipv6 address 2001::1/64 ----->配置接口IPv6地址

Ruijie(config-if-GigabitEthernet 1/1)#ipv6 enable

开启RA通告功能,并且设置M及O位

①、DHCPv6 Server 不支持为客户端分配网关地址, 需要在设备上开启 RA 通告功能

②、设置路由器公告(RA)报文中的“managed address configuration”标志位, 决定了收到该路由器公告的主机是否要使用全状态自动配置来获取地址。缺省配置是在路由器公告报文中该标志位没有被设置

③、设置路由器公告(RA)报文中的“other stateful configuration”标志位, 决定了收到该路由器公告的主机是否要使用全状态的自动配置来获取除地址之外的信息。缺省配置是在路由器公告报文中该标志位没有被设置

Ruijie(config)#interface gigabitEthernet 1/1

Ruijie(config-if-GigabitEthernet 1/1)#no ipv6 nd suppress-ra ----->开启路由通告功能

Ruijie(config-if-GigabitEthernet 1/1)#ipv6 nd managed-config-flag----->设置RA通告的M位

Ruijie(config-if-GigabitEthernet 1/1)#ipv6 nd other-config-flag ----->设置RA通告的O位

Ruijie(config-if-GigabitEthernet 1/1)#ipv6 nd prefix 2001::/64 no-autoconfig ----->指明通告的前缀不能用于无状态自动配置

配置IPv6服务器,包括配置域名、前缀、DNS服务器等

Ruijie(config)#ipv6 dhcp pool ruijie ----->创建IPv6地址池

Ruijie(dhcp-config)#domain-name www.example.com.cn ----->配置分配给客户端的域名

Ruijie(dhcp-config)#dns-server 2003::1 ----->配置分配给客户端的DNS服务器

Ruijie(dhcp-config)#prefix-delegation pool ruijie ----->应用IPv6前缀池

Ruijie(dhcp-config)#exit

Ruijie(config)#ipv6 local pool ruijie 2001::/64 64 ----->创建分配给客户端的本地前缀池

Ruijie(config)#end

5、在接口上启用DHCPv6 Server服务功能

Ruijie(config)#interface gigabitEthernet 1/1

Ruijie(config-if-GigabitEthernet 1/1)#ipv6 dhcp server ruijie ----->接口上启用IPv6功能

中继:从终端到dhcp服务器都需要ipv6链路连通

Ruijie(config)#ipv6 unicast-routing ----->开启IPv6路由功能

Ruijie(config)#interface vlan 2

Ruijie(config-if-VLAN 2)# ipv6 address 2001:1::1/64

Ruijie(config-if-VLAN 2)# ipv6 enable

Ruijie(config-if-VLAN 2)# ipv6 dhcp relay destination 2001::1 ----->配置DHCPv6中继

开启RA通告功能,并且设置M位

Ruijie(config-if-VLAN 2)# no ipv6 nd suppress-ra ----->开启路由通告功能

Ruijie(config-if-VLAN 2)# ipv6 nd managed-config-flag ----->设置RA通告的M位

①、DHCPv6 Server 不支持为客户端分配网关地址, 需要在设备上开启 RA 通告功能

②、设置路由器公告(RA)报文中的“managed address configuration”标志位, 决定了收到该路由器公告的主机是否要使用全状态自动配置来获取地址。缺省配置是在路由器公告报文中该标志位没有被设置

- 各区县学校部署IPV6网络实现总分机构内网IPV6终端可通过无状态自动从网关处获取地址。

Ruijie(config)#ipv6 unicast-routing 开启IPv6路由功能

Ruijie(config)#interface gigabitEthernet 0/1

Ruijie(config-if-GigabitEthernet 0/1)#no switchport

Ruijie(config-if-GigabitEthernet 0/1)#ipv6 address 2001::1/64 配置接口IPv6地址

Ruijie(config-if-GigabitEthernet 0/1)#ipv6 enable 接口下使能IPv6功能

Ruijie(config-if-GigabitEthernet 0/1)#no ipv6 nd suppress-ra 开启路由通告功能

Ruijie(config-if-GigabitEthernet 0/1)#end

- S3、S4、AC1、AC2部署IPV6静态路由协议,实现数据中心有线与无线IPV6终端互联互通;

一般静态路由

ipv6 route 2001:11::1/64 2001:13:1

缺省静态路由

ipv6 route ::/0 2001:13:1

ipv6(ospfv3):

show ip ospf neighbor

show ipv6 ospf neighbor

show ipv6 ospf database 显示链路状态数据库

ipv6 unicast-routing 单播路由使能

ipv6 router ospf id 启动ospfv3

router-id id 必须设置,32位的

接口下

int lo 0

ipv6 address 2001:1::1/64

ipv6 ospf id area 0

tunnel:

ipv6 unicast-routing

interface Tunnel 0

书上写的tunnel mode ipv6ip 这条敲完vsu不显示

猜想 tunnel mode gre {ip | ipv6} 默认存在,也可不写,指定隧道的类型为 GRE 隧道, 并指定隧道的承载协议是 IPV4 或者 IPV6 ,

tunnel source Loopback 0 ipv4,端口,ipv6都可以,这里写回环是为了两条链路都通

tunnel destination 11.1.0.67

ipv6 address 2001:11:1:3::1/64

ipv6 enable

ipv6 ospf 10 area 0 加入ospfv3路由里

!

ipv6 router ospf 10 顺带一个ospfv3路由,把tun0发布到路由里实现两端内网通

自动6to4隧道:

ipv6 unicast-routing

interface GigabitEthernet 0/0

ip address 10.1.1.5 255.255.255.252 这不需要,内网可以不用ipv4地址,如果有记得写路由

ipv6 address 2002:193:10::1/64

ipv6 enable

!

interface GigabitEthernet 0/1 外网口

ip address 201.164.10.1 255.255.255.252 不能是私网地址

! 201.164.10.1= C9A4:A01

interface Tunnel 0

tunnel mode ipv6ip 6to4

tunnel source GigabitEthernet 0/1

ipv6 address 2002:C9A4:A01:1::1/64 计算出来的

ipv6 enable

!

ipv6 route 2002::/16 Tunnel 0 2002:c9a4:a02:1::1 必须要写对端隧道地址

路由选路部署:

ACL 与 prefix-list

相同点:

都可以用来匹配路由前缀

不同点:

ACL可以用来过滤数据包,匹配ip报文的五大元素,prefix-list 只能用来匹配路由前缀

如何选择:

匹配路由前缀时,使用ACL或使用prefix-list 均可以,两者只要选择其一。当需要匹配一个大网段下的不同掩码长度的路由前缀时,使用prefix-list 更加方便。

distribute-list 与 route-map

相同点:

都可以用来做路由过滤

不同点:

1)distribute-list 只能过滤路由条目,无法修改路由属性;route-map除了可以过滤路由条目,还能够修改路由属性。

2)route-map可以强制修改数据包的下一跳,做策略路由。

3)distribute-list 应用的地方为:路由协议重分发时、距离矢量路由协议邻居之间的路由传递(距离矢量协议邻居之间传递的是路由,因此可以做路由过滤)及链路状态路由协议将路由提交路由表时(链路状态协议邻居之间传递的是lsa并非路由,不能过滤邻居之间传递的lsa)。

4)route-map应用的地方为:路由协议重分发时,bgp邻居传递路由时。

如何选择:

看具体的应用场景,若distribute-list 与route-map均能够使用,那么若需要修改路由属性,必须使用route-map;若不需要修改路由属性,2者选其一就可以。

1.distribute-list 分发列表,通过distribute-list 工具对路由更新进行控制,只能进行路由条目过滤,不能修改路由的属性。

1)distribute-list过滤的路由条目是由acl和前缀列表匹配出来的,具体过滤什么路由条目是由acl和前缀列表决定的

2.route-map 路由图,通过route-map工具可以对路由更新进行控制,并且能够修改路由的属性。

注意:

1)匹配路由条目的工具有acl和前缀列表两种,只要选择其中一种就可以

2)若需要匹配一个网段下的几个子网路由,那么用前缀列表会更方便一线,当然用acl也是可以的,只是要写多个条目

如下示例,匹配路由条目172.16.1.32/27、172.16.1.48/28和172.16.1.56/29,acl需要写3个ace条目,前缀列表只要1个条目

1)使用acl匹配路由条目

注意:

此处acl匹配的是路由条目,掩码用0.0.0.0精确匹配对应的路由条目

R2(config)#ip access-list standard 1

R2(config-std-nacl)#10 permit 172.16.1.32 0.0.0.0

R2(config-std-nacl)#20 permit 172.16.1.48 0.0.0.0

R2(config-std-nacl)#30 permit 172.16.1.56 0.0.0.0

R2(config-std-nacl)#exit

2)使用前缀列表匹配路由条目

注意:

1)前缀列表只能用来匹配路由条目,不能用来做数据包过滤

2)前缀列表匹配的是一个网段下的子网,ge代表大于等于多少位掩码,le代表小于多少位掩码

3)前缀列表也是从上往下匹配,与acl的匹配顺序及规则是一样的

R2(config)#ip prefix-list ruijie seq 10 permit 172.16.1.0/24 ge 28 le 30 //定义前缀列表ruijie,匹配前缀为172.16.1.0/24,子网掩码大于等于28小于等于30的路由条目

考虑到数据分流及负载均衡的目的,具体要求如下:

- 可通过修改OSPF 路由COST达到分流的目的,且其值必须为5或10;

- 财务、科技IPV4用户与互联网互通主路径规划为:S3-EG1;

- 研发、后勤IPV4用户与互联网互通主路径规划为:S4-EG1;

- 主链路故障可无缝切换到多条备用链路上。

单条路由分路:

interface GigabitEthernet 1/0/24

description Link_To_EG1 _Gi0/1

ip ospf cost 10

vlan路由分路:

FB-VSU-S6000(config-if-VLAN 10)#ip ospf cost 10

FB-VSU-S6000(config-if-VLAN 10)#show ip ospf int vlan 10

VLAN 10 is up, line protocol is up

Process ID 20, Router ID 11.1.0.67, Network Type BROADCAST, Cost: 10

H卷真题最难!!!

- R1引入路由时进行路由标记,生产网段标记为10,办公网段标记为20,loopback地址标记为30,路由图定义为SET_TAG;

ip access-list standard 1

10 permit 194.63.10.0 0.0.0.255

!

ip access-list standard 2

10 permit 194.63.20.0 0.0.0.255

!

ip access-list standard 3

10 permit host 11.1.0.1

route-map SET_TAG permit 5

match ip address 1

set tag 10

!

route-map SET_TAG permit 10

match ip address 2

set tag 20

!

route-map SET_TAG permit 15

match ip address 3

set tag 30

router ospf 20

redistribute connected metric-type 1 route-map SET_TAG subnets

- VSU引入路由时进行路由标记,生产网段标记为100,办公网段标记为200,loopback地址标记为300,路由图定义为SET_TAG;

- R2、R3要求OSPF双进程重发布,OSPF20进程发布至OSPF21进程时关联路由图定义为OSPF20_TO_OSPF21,OSPF21进程发布至OSPF20进程时关联路由图定义为OSPF21_TO_OSPF20;

R2:

route-map OSPF20_TO_OSPF21 permit 5

match tag 10

set metric 5

!

route-map OSPF20_TO_OSPF21 permit 10

match tag 20

set metric 10

!

route-map OSPF20_TO_OSPF21 permit 15

match tag 30

set metric 5

!

route-map OSPF20_TO_OSPF21 deny 20

match tag 100 200 300

!

route-map OSPF20_TO_OSPF21 permit 25

!

route-map OSPF21_TO_OSPF20 permit 5

match tag 100

set metric 5

!

route-map OSPF21_TO_OSPF20 permit 10

match tag 200

set metric 10

!

route-map OSPF21_TO_OSPF20 permit 15

match tag 300

set metric 5

!

route-map OSPF21_TO_OSPF20 deny 20

match tag 10 20 30

!

route-map OSPF21_TO_OSPF20 permit 25

router ospf 20

router-id 11.1.0.2

redistribute ospf 21 metric-type 1 route-map OSPF21_TO_OSPF20 subnets

!

router ospf 21

router-id 11.1.0.22

redistribute ospf 20 metric-type 1 route-map OSPF20_TO_OSPF21 subnets

R3:

route-map OSPF20_TO_OSPF21 permit 5

match tag 10

set metric 10

!

route-map OSPF20_TO_OSPF21 permit 10

match tag 20

set metric 5

!

route-map OSPF20_TO_OSPF21 permit 15

match tag 30

set metric 10

!

route-map OSPF20_TO_OSPF21 deny 20

match tag 100 200 300

!

route-map OSPF20_TO_OSPF21 permit 25

!

route-map OSPF21_TO_OSPF20 permit 5

match tag 100

set metric 10

!

route-map OSPF21_TO_OSPF20 permit 10

match tag 200

set metric 5

!

route-map OSPF21_TO_OSPF20 permit 15

match tag 300

set metric 10

!

route-map OSPF21_TO_OSPF20 deny 20

match tag 10 20 30

!

route-map OSPF21_TO_OSPF20 permit 25

router ospf 20

router-id 11.1.0.3

redistribute ospf 21 metric-type 1 route-map OSPF21_TO_OSPF20 subnets

!

router ospf 21

router-id 11.1.0.33

redistribute ospf 20 metric-type 1 route-map OSPF20_TO_OSPF21 subnets

- R2、R3要求OSPF路由标记过滤规避路由环路与次优路径风险,OSPF20进程内路由过滤关联路由图定义为FILTER_OSPF21_TAG,OSPF21进程内路由过滤关联路由图定义为FILTER_OSPF20_TAG;

以下为我的猜想,不是正式答案

R2:

route-map FILTER_OSPF20_TAG, deny 5

match tag 10 20 30

!

route-map FILTER_OSPF20_TAG, permit 10

!

!

route-map FILTER_OSPF21_TAG, deny 5

match tag 100 200 300

!

route-map FILTER_OSPF21_TAG, permit 10

router ospf 20

distribute-list router-map FILTER_OSPF21_TAG in 这条和重发布加入路由图一个意思,也可以用来acl限定路由注入条目 redistribute ospf 1 route-map

!

router ospf 21

distribute-list router-map FILTER_OSPF20_TAG in

R3:

route-map FILTER_OSPF20_TAG, deny 5

match tag 10 20 30

!

route-map FILTER_OSPF20_TAG, permit 10

!

!

route-map FILTER_OSPF21_TAG, deny 5

match tag 100 200 300

!

route-map FILTER_OSPF21_TAG, permit 10

router ospf 20

distribute-list router-map FILTER_OSPF21_TAG in

!

router ospf 21

distribute-list router-map FILTER_OSPF20_TAG in

- 路由图中涉及COST值的调整,要求其值必须为5或10;

- 通过策略部署,使得生产业务的主路径为R1—R2—VSU,办公业务的主路径为R1—R3—VSU,且要求来回路径一致。Loopback接口互访路径与办公业务一致;

- 主链路或R2、R3故障时可无缝切换到备用链路上。

在上面就做了set metric 5/10 值越小越好,成本越低

基于ip检测配置:(基于端口的看思科改一下就行)

DEV1(config)# ip access-list extended 101

DEV1(config-ip-acl)# permit ip 200.24.16.0 0.0.0.255 any

DEV1(config-ip-acl)# exit

DEV1(config)# ip access-list extended 102

DEV1(config-ip-acl)# permit ip 200.24.17.0 0.0.0.255 any

DEV1(config-ip-acl)# exit

Ruijie(config)#ip rns 1

Ruijie(config-ip-rns)#icmp-echo 200.24.18.1 out-interface gigabitEthernet 0/1 source-ipaddr 200.24.18.2

Ruijie(config-ip-rns-icmp-echo)#timeout 5000

Ruijie(config-ip-rns-icmp-echo)#frequency 5000

Ruijie(config-ip-rns-icmp-echo)#exit

Ruijie(config)#track 1 rns 1

Ruijie(config-track)#delay up 10 down 10

Ruijie(config-track)#exit

Ruijie(config)#ip rns 1

Ruijie(config-ip-rns)#icmp-echo 200.24.19.1 out-interface gigabitEthernet 0/2 source-ipaddr 200.24.19.2

Ruijie(config-ip-rns-icmp-echo)#timeout 5000

Ruijie(config-ip-rns-icmp-echo)#frequency 5000

Ruijie(config-ip-rns-icmp-echo)#exit

Ruijie(config)#track 1 rns 1

Ruijie(config-track)#delay up 10 down 10

Ruijie(config-track)#exit

DEV1(config)# route-map RM_FOR_PBR 10

DEV1(config-route-map)# match ip address 101

DEV1(config-route-map)# set ip next-hop verify-availability 200.24.18.1 track 1

DEV1(config-route-map)# set ip next-hop verify-availability 200.24.19.1 track 2

DEV1(config-route-map)# exit

DEV1(config)# route-map RM_FOR_PBR 20

DEV1(config-route-map)# match ip address 102

DEV1(config-route-map)# set ip next-hop verify-availability 200.24.19.1 track 2

DEV1(config-route-map)# set ip next-hop verify-availability 200.24.18.1 track 1

DEV1(config-route-map)# exit

DEV1(config)# interface GigabitEthernet 0/3

DEV1(config-if-GigabitEthernet 0/3)# ip policy route-map RM_FOR_PBR

DEV1(config-if-GigabitEthernet 0/3)# exit

注释:

Verify if nexthop is reachable 验证是否可以访问nexthop

注意:

1)route-map的匹配顺序为从上往下匹配,当流量匹配到策略后,就按匹配的策略转发数据,不会继续往下匹配。

2)route-map 最后有有一条deny所有的语句,对于没有匹配到策略路由的流量,不会把内网的流量丢弃,而是做正常的ip 路由转发。

3)set ip next-hop 可以设置下一跳ip地址,也可以设置数据包的出接口,建议设置为下一跳的ip地址。

4)策略路由一定要应用到数据包的in方向接口,不能应用到数据包的out方向接口。因为策略路由实际上是在数据包进路由器的时候,强制设置数据包的下一跳,out方向接口,路由器已经对数据包做完ip路由,把数据包从接口转发出去了,故out方向策略路由不生效。

QoS部署:

- 实验小学接入设备S1的Gi0/1至Gi0/16接口入方向设置接口限速,限速10Mbps,猝发流量1024 kbytes;

基于端口的

Ruijie(config)#interface gigabitEthernet 1/1 ------>进入接口

Ruijie(config-if-GigabitEthernet 1/1)#rate-limit input 10000 1024

kbps kbytes

- 城域网骨干网R2服务节点在带宽为2Mbps的S3/0接口做流量整形;

1、在接口使用traffic-shap rate 进行流量整型

RSR-A(config)#interface GigabitEthernet 0/0

RSR-A(config-GigabitEthernet 0/0)#traffic-shape rate 1900000

命令说明:

1) 这里配置整型为1900000bps,等于1.9Mbps(运营商带宽单位也是Mbps)。该参数值请按下文“整形带宽参数设置经验值“的计算方法填写。

2) 这个配置后面还有一些令牌桶、突发等参数可调试,建议不去配置,系统自动生成

RSR-A(config-GigabitEthernet 0/0)#traffic-shape rate 2000000 ?

<0-100000000> Bits per interval, sustained

<cr>

注意:

1、上文配置案例中运营商提供的MSTP链路带宽是2Mbps,可为什么配置1.9Mbps?

原因:运营商提供的带宽不一定达到2M,通常也略有水分。但就是一点点的水分会影响QoS的效果。比如,运营商宣称2Mbps,实际只有1.9Mbps,GTS配置的是2Mbps,导致的结果是,在达到1.99Mbps流量时,队列机制还未生效,但已经有0.09Mbps的流量被运营商丢弃了,对于优先级高的报文也是等比例丢弃,无法确保QoS效果。

2、整形带宽参数设置经验值:

以太链路:配置为运营商提供带宽的95%

ATM链路:配置为运营商提供带宽的80% 。说明:由于QoS是IP层功能,数据进入ATM接口封装为信元后,报文开销会而外增大许多,所以,如果ATM带宽10Mbps时,GTS限制为8Mbps,加上ATM信元开销就接近10Mbps了。

- 城域网骨干网R2服务节点在G0/0接口做流量监管,上行报文流量不能超过10Mbps,Burst-normal为1M bytes, burst-max为2M bytes如果超过流量限制则将违规报文丢弃。

RSR-A(config)#interface gigabitEthernet 0/0.1 //进入视频子接口/接口

RSR-A(config-if-GigabitEthernet 0/0.1)#rate-limit [input/output] 10000000 1000000 2000000 conform-action transmit exceed-action drop

rate-limit命令除了配置限制的速率大小,还要设置令牌通和突发速率大小,B和C这两个数值怎么配?参考以下经验值:

B=A/10

C=A/5

命令解释:

Ruijie(config-if)# rate-limit { input | output} bps burst-normal burst-max conform-action action exceed-action action

Bps :用户希望该流量的速率上限,单位是 bps 。

Burst-normal burst-max :这个是指token bucket 的令牌桶的大小值,单位是

bytes。

Conform-action :在速率限制以下的流量的处理策略。

Exceed-action:超过速率限制的流量的处理策略。

Action :处理策略,包括以下几种:

继续匹配下一条的策略

· Continue 匹配下一条策略

· Drop 丢弃报文

· Set-dscp-continue 设置报文 DSCP 域后,该报文继续匹配下一条的策略

· Set-dscp-transmit 设置报文 DSCP 域后,发送该报文

· Set-prec-continue 设置报文IP Precedence 域后,该报文继续匹配下一条的策略

· Set-prec-transmit 设置报文 IP Precedence 域后,发送该报文

· Transmit 发送该报文

无线:

ap恢复出厂设置: apm factory-reset

AC恢复出厂设置

带text基本都是

device convert mode 【virtual/standalone】切换模式

del 以下

config.text

ap-config.text

ap-standalone.text

standalone.text

show ap-config summary ap-auth 查看上线的ap

show ap-config summary deny-ap 查看没上线的ap

修改隧道地址ip(默认是loopback)

ac-controller

capwap ctrl-ip 192.1.100.3

AC热备A/S:(active/standby)

dhcp在核心上

简单描述:集中/隧道转发ac需要trunk并且创建用户vlan,本地转发不需要创建用户vlan,但都需要管理vlan,三层部署不算

核心dhcp:option 138 1.1.1.1 2.2.2.2

顺序配置基本一致

先在主ac上配置

AC-1(config)#wlan-config 1 rebei-test

AC-1(config)#ap-group ruijie

AC-1(config-ap-group)#interface-mapping 1 10

AC-1(config)# exit

AC-1(config)# wlan hot-backup 2.2.2.2 对端loop地址

AC-1(config-hotbackup)# context 10

AC-1(config-hotbackup-ctx)# priority level 7 表示抢占仅主ac用,备ac不做

AC-1(config-hotbackup-ctx)# ap-group ruijie

AC-1(config-hotbackup)# exit

AC-1(config-hotbackup)# wlan hot-backup enable

主备AC上同一个AP的配置:主备AC关于该AP的配置必须完全一致。以mac地址为0001.0000.0001的AP为例,假设AP已在主AC上上线:

主AC配置(ap已经上线且没有重命名)

AC-1(config)#ap-config 0001.0000.0001 ----->AP已经上线

AC-1(config-ap)#ap-group ruijie ----->调用已经加入热备的ap-group

AC-1(config-ap)#ap-name ap320 ----->主备AC上对于同一个AP的名字必须一致

备AC(AP还未上线)

AC-2(config)#ap-config ap320 ----->AP还未上线AP还未上线,做预配置(如果AP也还没和主AC建立隧道可以采用该配置方式)

AC-2(config-ap)#ap-mac 0001.0000.0001 -----> 指定“ap-config ap320”是给mac地址为0001.0000.0001的AP使用,该AP上线后会自动使用该ap-config的配置

AC-2(config-ap)#ap-group ruijie ----->调用已经加入热备的ap-group

核心(config)#ip route 1.1.1.1 255.255.255.255 192.168.30.2

核心(config)#ip route 2.2.2.2 255.255.255.255 192.168.30.3

AC-1配置:

AC-1(config)#ip route 0.0.0.0 0.0.0.0 192.168.30.1

AC-2配置:

AC-2(config)#ip route 0.0.0.0 0.0.0.0 192.168.30.1

dhcp及无线用户网关在AC上,核心做中继,

也可以核心做ap的dhcp

核心dhcp:option 138 1.1.1.1 2.2.2.2

顺序配置基本一致

先在主ac上配置

AC-1(config)#interface VLAN 10 ----->无线用户vlan

AC-1(config-if-VLAN 10)#ip address 192.168.10.2 255.255.255.0

AC-1(config-if-VLAN 10)#vrrp 1 ip192.168.10.1 ----->启用VRRP功能,这里配置VRRP组号为1

AC-1(config-if-VLAN 10)#vrrp 1 priority 150

AC-1(config-if-VLAN 10)#exit

AC-1(config)#service dhcp

AC-1(config)#ip dhcp pool sta----->无线用户地址池

AC-1(dhcp-config)#network 192.168.10.0 255.255.255.0 192.168.10.4 192.168.10.254 限制地址

AC-1(dhcp-config)# dns-server 8.8.8.8

AC-1(dhcp-config)# default-router 192.168.10.1

AC-1(config)#wlan-config 1 rebei-test

AC-1(config)#ap-group ruijie

AC-1(config-ap-group)#interface-mapping 1 10

AC-1(config)# exit

AC-1(config)# wlan hot-backup 2.2.2.2

AC-1(config-hotbackup)# context 10

AC-1(config-hotbackup-ctx)# priority level 7 表示抢占仅主ac用,备ac不用写

AC-1(config-hotbackup-ctx)# ap-group ruijie

AC-1(config-hotbackup-ctx)# dhcp-pool sta

AC-1(config-hotbackup-ctx)# vrrp interface vlan 10 group 1 这个1是vrrp组号

AC-1(config-hotbackup)# exit

AC-1(config-hotbackup)# wlan hot-backup enable

主备AC上同一个AP的配置:主备AC关于该AP的配置必须完全一致。以mac地址为0001.0000.0001的AP为例,假设AP已在主AC上上线:

主AC配置(ap已经上线且没有重命名)

AC-1(config)#ap-config 0001.0000.0001 ----->AP已经上线

AC-1(config-ap)#ap-group ruijie ----->调用已经加入热备的ap-group

AC-1(config-ap)#ap-name ap320 ----->主备AC上对于同一个AP的名字必须一致

备AC(AP还未上线)

AC-2(config)#ap-config ap320 ----->AP还未上线AP还未上线,做预配置(如果AP也还没和主AC建立隧道可以采用该配置方式)

AC-2(config-ap)#ap-mac 0001.0000.0001 -----> 指定“ap-config ap320”是给mac地址为0001.0000.0001的AP使用,该AP上线后会自动使用该ap-config的配置

AC-2(config-ap)#ap-group ruijie ----->调用已经加入热备的ap-group

核心(config)#ip route 1.1.1.1 255.255.255.255 192.168.30.2

核心(config)#ip route 2.2.2.2 255.255.255.255 192.168.30.3

核心(config)#ip route 192.168.10.0 255.255.255.0 192.168.30.2 用户地址

核心(config)#ip route 192.168.10.0 255.255.255.0 192.168.30.3

AC-1配置:

AC-1(config)#ip route 0.0.0.0 0.0.0.0 192.168.30.1

AC-2配置:

AC-2(config)#ip route 0.0.0.0 0.0.0.0 192.168.30.1

AC热备A/A:(active / active)

VAC虚拟化:

一定记得删除以前的vac接口配置

如果% Port GigabitEthernet 1/0/5 has already being vsl port.

那就no port-member interface gigabitEthernet 0/5再输入一遍port-member interface gigabitEthernet 0/5

AC1主

AC1:主

hostname AC1

virtual-ac domain 1

device 1

device 1 priority 150

device 1 description AC-1

exit

vac-port

port-member interface gigabitEthernet 0/4

port-member interface gigabitEthernet 0/5

exit

int ran g 0/4-5

mtu 9216

switchport access vlan 2024

end

#需要做完AC2再重启,两台AC重启时间不能超过3分钟,否则虚拟失败

write

device convert mode virtual

AC2:备

hostname AC2

virtual-ac domain 1

device 2

device 2 priority 120

device 2 description AC-2

exit

vac-port

port-member interface gigabitEthernet 0/4

port-member interface gigabitEthernet 0/5

exit

int ran g 0/4-5

mtu 9216

switchport access vlan 2024 #多ac需要用的,直连就不需要

end

write

device convert mode virtual

如果是多台ac主机做vac,多台是全都跟交换机连接业务链路和VSL接口,通过交换机进行连接,那么在这做法之上,还要将VSL接口加入一个独立的vlan中,所有成员AC的VSL口要属于同一个二层局域网内,配置同一个VLAN。建议非VSL口移除这个VLAN,也就是规划一个VLAN,只给VSL链路转发使用。

配置完成后

上联核心做聚合负载均衡:

上连交换机和AC连接的业务口,需要加入聚合口,并且配置负载均衡模式为源IP+目的IP。

ruijie (config)#interface aggregateport 1

ruijie (config-if-AggregatePort 1) # switchport mode trunk

ruijie (config-if-AggregatePort 1) #exit

ruijie (config)#interface gigabitEthernet 0/5

ruijie(config-if- GigabitEthernet 0/5)#port-group 1 #业务口加入聚合口

ruijie (config-if- GigabitEthernet 0/5)#interface gigabitEthernet 0/6

ruijie(config-if- GigabitEthernet 0/6)#port-group 1

ruijie(config-if- GigabitEthernet 0/6)#exit # 同样的方法将交换机上所有业务口加入聚合口

ruijie (config)#aggregateport load-balance src-dst-ip#配置负载均衡策略

ac做链路聚合:

AC(config)#interface aggregateport 1

AC(config-if-AggregatePort 1)#switchport mode trunk

AC(config-if-AggregatePort 1)#exit

AC(config)#interface gigabitEthernet 1/0/1

AC(config-if-GigabitEthernet 1/0/1)#port-group 1

AC(config)#interface gigabitEthernet 2/0/1

AC(config-if-GigabitEthernet 2/0/1)#port-group 1

bfd:

virtual-ac domain 1

dual-active detection bfd

dual-active bfd interface GigabitEthernet 1/0/3

dual-active bfd interface GigabitEthernet 2/0/3

标准配置:

AC(config)#show run

hostname AC

!

wlan-config 1 aaa

tunnel local 本地转发

!

wlan-config 2 bbb 集中转发

!

ap-group aaa

interface-mapping 1 20 ap-wlan-id 1 // ap-wlan-id 1是自动添加上的,20指的是用户vlan

!

ap-group bbb

interface-mapping 2 40 ap-wlan-id 1

!

vlan 1,20,30,40

!

interface GigabitEthernet 0/2

switchport mode trunk

!

interface Loopback 0

ip address 1.1.1.1 255.255.255.255

!

interface VLAN 30

ip address 192.168.30.253 255.255.255.0

!

wlansec 1

security wpa enable #wap1

security wpa ciphers aes enable

security wpa akm psk enable

security wpa akm psk set-key ascii 12345678

!

wlansec 2

security rsn enable #wap2

security rsn ciphers aes enable

security rsn akm psk enable

security rsn akm psk set-key ascii 12345678

!

ip route 0.0.0.0 0.0.0.0 192.168.30.254

注意:默认所有AP都关联到ap-group default组,如果要调用新定义的ap-group,那么需要在相应的ap-config中配置ap-group xx。 第一次部署时每个AP的ap-config名称默认是AP的MAC地址(背面的贴纸mac,非以太网接口mac)。

ap-config 5869.6cd4.2b38

ap-group aaa

本地转发:相连接ap的交换机端口是trunk模式,做本征vlan为ap管理vlan

隧道转发:相连接ap的交换机端口是acc模式,只放通ap管理vlan

SW1(config)#show run

hostname SW1

!

service dhcp

!

ip dhcp pool user

network 192.168.20.0 255.255.255.0

dns-server 8.8.8.8

default-router 192.168.20.254

!

ip dhcp pool ap

option 138 ip 1.1.1.1

network 192.168.10.0 255.255.255.0

default-router 192.168.10.254

!

ip dhcp pool user2

network 192.168.40.0 255.255.255.0

dns-server 8.8.8.8

default-router 192.168.40.254

!

vlan range 1,10,20,30,40

!

interface GigabitEthernet 0/1 本地转发

switchport mode trunk

switchport trunk native vlan 10

switchport trunk allowed vlan only 10,20,40

!

interface GigabitEthernet 0/2 集中转发

switchport mode acc

switchport acc vlan 10

!

interface GigabitEthernet 0/24

switchport mode trunk

!

interface VLAN 10

ip address 192.168.10.254 255.255.255.0

!

interface VLAN 20

ip address 192.168.20.254 255.255.255.0

!

interface VLAN 30

ip address 192.168.30.254 255.255.255.0

!

interface VLAN 40

ip address 192.168.40.254 255.255.255.0

!

ip route 1.1.1.1 255.255.255.255 192.168.30.253

胖ap配置:

透明模式:

no int bvi 1

int G 0/1

no ip add

WEB认证 wlan配置

AP3#show run

Building configuration...

Current configuration: 2007 bytes

version AP_RGOS 11.1(5)B9P5, Release(04230215)

hostname AP3

fair-schedule

!

data-plane wireless-broadcast enable dhcp不在本机就做这个

!

web-auth template iportal

page-suite default

authentication l //是个小写L

accounting iportal_account

port 1600

!

username admin web-auth password admin

!

aaa new-model //先做aaa再做web-auth

!

aaa accounting network iportal_account start-stop none

aaa authentication iportal l local

!

spectral

!

enable service web-server http

enable service web-server https

log_mng set up HTTP

log_mng set upd 300

no service password-encryption

!

link-check disable

!

dot11 wlan 2

ssid Ruijie-Fat_14

!

nfpp

!

wids

!

wlocation

!

enable secret 5 $1$7eyy$AEz2vv6Fq3zxpw6y

vlan 1

!

vlan 60

!

vlan 100

!

interface GigabitEthernet 0/1

encapsulation dot1Q 50 瞎写的,写啥都行,写管理ip也可以,不写也行

!

interface GigabitEthernet 0/1.60

encapsulation dot1Q 60

!

interface GigabitEthernet 0/1.100

encapsulation dot1Q 100

!

interface Dot11radio 1/0

sta-limit 15 射频卡最大带点人数15人

no ampdu-rts

rate-set 11b mandatory 11

rate-set 11b disable 1 2 5 关闭低速率接入

rate-set 11g mandatory 11

rate-set 11g support 6 9 12 18 24 36 48 54

rate-set 11g disable 1 2 5 关闭低速率接入

rate-set 11n mcs-support 15

country-code CN

radio-type 802.11b

antenna receive 3

antenna transmit 3

channel 1

chan-width 20

!

interface Dot11radio 1/0.1 //这个D可以小写d

encapsulation dot1Q 60

wlan-id 2

!

interface Dot11radio 2/0

sta-limit 15 射频卡最大带点人数15人

no ampdu-rts

rate-set 11a mandatory 12 24

rate-set 11a support 18 36 48 54

rate-set 11a disable 6 9 关闭低速率接入

rate-set 11n mcs-support 15

rate-set 11ac mcs-support 19

country-code CN

no short-preamble

radio-type 802.11a

antenna receive 3

antenna transmit 3

mu-mimo enable

11acsupport enable

channel 149

chan-width 20

!

interface Dot11radio 2/0.1

encapsulation dot1Q 60

wlan-id 2

!

interface BVI 60 用户vlan,写管理也可以,但上联设备需要路由

ip address 192.14.60.252 255.255.255.0

!

wlansec 2

web-auth portal iportal

webauth

!

wlan-qos wlan-based 2 per-user-limit down-streams average-data-rate 800 burst-data-rate 1600 限制速率

!

ip route 0.0.0.0 0.0.0.0 192.14.60.252

!

no offline-detect

!

line console 0

password admin

line vty 0 4

privilege level 15

password admin

!

end

web认证:

在web页面直接输入192.14.60.252:1600 不加端口也行

胖AP NAT路由模式:

AP做路由模式(NAT模式,只有部分AP支持):

步骤1 配置无线用户 Vlan和DHCP服务器(给连接的PC分配地址,NAT模式,无线用户的网关和dhcp都做在AP上。)

Ruijie>enable

Ruijie#configure terminal

Ruijie(config)#vlan 1 ------>创建无线用户vlan

Ruijie(config-vlan)#exit

Ruijie(config)#service dhcp ------>开启DHCP服务

Ruijie(config)#ip dhcp excluded-address 172.16.1.253 172.16.1.254 ------>不下发地址范围

Ruijie(config)#ip dhcp pool test ------>配置DHCP地址池,名称是“test”

Ruijie(dhcp-config)#network 172.16.1.0 255.255.255.0 ------>下发172.16.1.0地址段

Ruijie(dhcp-config)#dns-server 218.85.157.99 ------>下发DNS地址

Ruijie(dhcp-config)#default-router 172.16.1.254 ------>下发网关

Ruijie(dhcp-config)#exit

步骤2 创建指定ssid的wlan,在指定无线子接口绑定该wlan以使能发出无线信号

Ruijie(config)#dot11 wlan 1

Ruijie(dot11-wlan-config)#ssid AP ------>SSID名称为AP

Ruijie(dot11-wlan-config)#exit

Ruijie(config)#interface Dot11radio 1/0.1

Ruijie(config-if-Dot11radio 1/0.1)#encapsulation dot1Q 1 ------>指定AP射频子接口vlan

Ruijie(config-if-Dot11radio 1/0.1)#wlan-id 1 ------>在AP射频子接口使能wlan

Ruijie(config-if-Dot11radio 1/0.1)#exit

Ruijie(config)#interface Dot11radio 2/0.1

Ruijie(config-if-Dot11radio 2/0.1)#encapsulation dot1Q 1 ------>指定AP射频子接口vlan

Ruijie(config-if-Dot11radio 2/0.1)#wlan-id 1 ------>在AP射频子接口使能wlan

Ruijie(config-if-Dot11radio 2/0.1)#exit

步骤3 配置acl允许内网用户做NAT转换出去

Ruijie(config)#access-list 1 permit any

步骤4 配置AP的以太网接口,指定g0/1口为上联口,在接口上配置公网地址,并设置为outside方向

Ruijie(config)#interface GigabitEthernet 0/1

Ruijie(config-if-GigabitEthernet 0/1)#ip address 100.168.12.200 255.255.255.0

Ruijie(config-if-GigabitEthernet 0/1)#ip nat outside

Ruijie(config-if-GigabitEthernet 0/1)#exit

步骤5 BVI 1配置地址作为内网用户的网关,并且设置为inside方向

Ruijie(config)#interface vlan 1

Ruijie(config-if-BVI 1)#ip address 172.16.2.1 255.255.255.0

Ruijie(config-if-BVI 1)#ip nat inside

Ruijie(config-if-BVI 1)#exit

步骤6 配置nat转换列表

Ruijie(config)#ip nat inside source list 1 interface GigabitEthernet 0/1 overload

步骤7 配置默认路由指向出口网关

Ruijie(config)#ip route 0.0.0.0 0.0.0.0 100.168.12.1

Ruijie(config)#end

Ruijie#write ------>确认配置正确,保存配置

AP3#show run

Building configuration...

Current configuration: 1806 bytes

version AP_RGOS 11.1(5)B9P11, Release(05151211)

hostname AP3

ip access-list standard 1

10 permit any

!

service dhcp

ip dhcp excluded-address 195.1.60.254

!

ip dhcp pool vl60

network 195.1.60.0 255.255.255.0

default-router 195.1.60.254

!

dot11 wlan 4

ssid Admin-Fat_14

!

vlan 1

!

vlan 60

!

interface GigabitEthernet 0/1

ip address 10.6.1.2 255.255.255.252

ip nat outside

!

interface Dot11radio 1/0.1

encapsulation dot1Q 60

wlan-id 4

!

interface Dot11radio 2/0.1

encapsulation dot1Q 60

wlan-id 4

!

interface BVI 1 //默认的

ip address 192.168.111.1 255.255.255.0

!

interface BVI 60

ip address 195.1.60.254 255.255.255.0

ip nat inside

!

ip nat inside source list 1 interface GigabitEthernet 0/1 overload

!

ip route 0.0.0.0 0.0.0.0 GigabitEthernet 0/1 10.6.1.1

!

end

网关:

开启“web认证”、“vpn功能”、“sslvpn功能”、“分支易部署”后如需使用Telnet管理,需要在“系统设置》修改密码”页面重新配置一下Telnet密码

ACL:

ip session filte 全局流表(ACL定义)

为整机流表建立判断准则,仅有符合ip session filter调用的ACL的数据,NPE设备才会进行转发,建立流表;

应用场景:当NPE设备遭受的针对流表的攻击时,在明确攻击源的情况下就可以ip session filter过滤攻击源;同时说明:在针对流表的攻击,通过接口调用ACL是无法阻止,因为NPE是先建立流表再匹配ACL;

注意:配置ip session filter时必须保证所有数据流都要包含到,否则会导致应用中断,例如:内网用户上网数据;外网访问端口映射的数据等;

NAT:

记得在NAT中拒绝掉ipsec的acl

单出口napt:

interface GigabitEthernet 0/2

ip nat inside

!

interface GigabitEthernet 0/4

ip nat outside

!

ip nat inside source list 102 interface GigabitEthernet 0/4 overload

多出口napt:

记得做多条静态路由指向多个端口,其他都一样,在配置公网地址池时

当有多个公网出口时,从不同出口转发数据包,需要nat成对应出口的可用公网地址。我司设备是使用nat地址池下的 match interface 参数来匹配数据包的出接口,把数据包源地址nat成该出接口可用的公网地址。

R1(config)#ip nat pool nat_ruijie netmask 255.255.255.0 //配置nat公网地址池 nat_ruijie

R1(config-ipnat-pool)#address 192.168.2.10 192.168.2.11 match interface GigabitEthernet 0/1 //当数据包从GigabitEthernet 0/1口转发出去时,nat成地址 192.168.2.10 - 192.168.2.11

R1(config-ipnat-pool)#address 192.168.3.10 192.168.3.11 match interface GigabitEthernet 0/2 //当数据包从GigabitEthernet 0/2口转发出去时,nat成地址 192.168.3.10 - 192.168.3.11

R1(config)#ip nat inside source list 10 pool nat_ruijie overload //将acl 10匹配的流量,转换成 nat_ruijie 地址池的地址,并做nat重载

也可以

ip nat pool nat_pool prefix-length 24

address interface gigabitEthernet 0/4 match int g0/4

只添加一个接口的池

端口映射:

内网192.168 外网100.1

1、基于ip地址的一对一映射

R1(config)#ip nat outside source static 202.164.0.1 192.168.10.1 //当内网访问192.168.10.1时,将目的ip地址转换成 202.164.0.1

2、基于TCP、UDP协议的端口映射

R1(config)#ip nat outside source static tcp 202.164.0.1 23 192.168.10.1 23 //当内网访问192.168.10.1 的tcp 23端口时,将目的ip地址转换成 202.164.0.1 的23端口

也可以

ip nat inside source static tcp 192.168.10.1 1720 202.164.0.1 1720

将内网192.168.10.1的1720端口转换到202.164.0.1的1720端口,当数据来后自动反转换

端口模式:

web:

修改路径:网络配置-接口配置-接口模式转换修改,可以内外网口的互相转换,修改时设备需要重启,建议避开业务高峰期配置;

命令行:

您可以通过convert port num to {wan |lan}这条命令将指定的接口,转换成对应的wan口或者lan口,通过

no convert port num将指定的三层口转换为二层口

EG2000F、EG2000K可以二层接口和三层接口之间的转换(用于启用端口)

配置命令:convert port 2 to lan 转换为三层内网口

convert port 2 to wan 转换为三层外网口

wr 保存后重启设备

配置命令:specify interface gigabitEthernet 0/1 lan 转换为内网口 用于转换接口类型(lan/wan)

specify interface gigabitEthernet 0/1 wan 转换为外网口

wr 保存后重启设备

负载均衡:

通过show interfaece查看两个接口的流量分布,如果是与带宽成正比,说明配置效果达到

基本配置(开启基于源IP的哈希选路)

Ruijie# configure terminal

#配置开启mllb功能

Ruijie(config)#mllb enable

# 配置负载均衡策略为bandwidth

Ruijie(config)#mllb policy bandwidth

# 配置mllb基于源IP哈希

Ruijie(config)#mllb load-sharing original

# 配置ref基于源IP哈希

Ruijie(config)#ip ref load-sharing original-only

- 数据中心与分公司用户数据流匹配EG内置联通与教育地址库,实现访问联通资源走联通线路,访问教育资源走教育线路;

#在gi0/1口配置联通地址库

Ruijie(config)# route-auto-choose cnc GigabitEthernet 0/1 202.101.98.55 (下一跳地址必须写)

#在gi0/2口配置教育地址库

Ruijie(config)# route-auto-choose cernet GigabitEthernet 0/2 192.168.1.100

- 除联通、教育资源之外默认所有数据流在联通与教育线路间进行负载转发;

2)配置默认路由 开启了负载均衡就会自动对出口平均负载,show interfaece查看两个接口的流量分布

#配置默认路由指向出口下一跳

Ruijie(config)# ip route 0.0.0.0 0.0.0.0 Gi0/1 202.101.98.54 联通

Ruijie(config)# ip route 0.0.0.0 0.0.0.0 Gi0/2 202.101.98.55 电信

- 每天晚上6点到10点联通线路上网流量压力较大,将P2P应用软件流量在此时间段内引流到教育网线路。

#时间表

time-range lll

periodic Daily 18:00 to 22:00

#开启应用路由

servctl service app_route on

#应用路由

app route enable 开启

app route priority-num 10 P2P应用软件 interface GigabitEthernet 0/4 time-range lll(any)

优先级可以不要 应用名称 端口 时间

杂项:

vpn排查方法:

show crypto isakmp sa

show crypto ipsec sa

debug crypto isakmp

debug crypto ipsec

清除debug是:no debug all

动态隧道主模式和反注入的区别:

动态隧道主模式官方有文档【RSR】RSR如何配置使用动态隧道(主模式)的IPSEC

两者的区别跟简单:

| 动态隧道主模式 |

反注入vpn |

| 不需要 |

需要在动态ipsec加密图中添加反注入命令reverse-route |

| 需要在总部路由器和各分支路由器都需要配置静态路由,将对方的内网地址指向出口 |

总部路由器不需要做静态路由将分支内网地址指向出口,但分支需要。 |

| 需要自己手动配置 |

分支向总部发出请求,总部会自动将其路径加入到路由表中 |

| 总部不需要配置感兴趣流,分部都需要配置感兴趣流,可以我方内网到对方内网匹配,也可以本地主机host对目的主机host | |

猜想:

策略路由:用route-map匹配acl或者前缀列表来指定下一跳反向

路由策略:用route-map匹配acl或者前缀列表修改路由优先级改变下一跳方向文章来源:https://www.toymoban.com/news/detail-526100.html

策略路由是装在端口上的,路由策略是装在重分发上的文章来源地址https://www.toymoban.com/news/detail-526100.html

到了这里,关于锐捷交换机,路由器,无线,ESS,EG所有操作配置命令合集的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!