提提神

tomcat8 弱口令

介绍:

Tomcat支持在后台部署war文件,可以直接将webshell部署到web目录下。如果可以利用弱口令进去的,可直接getshell

复现:

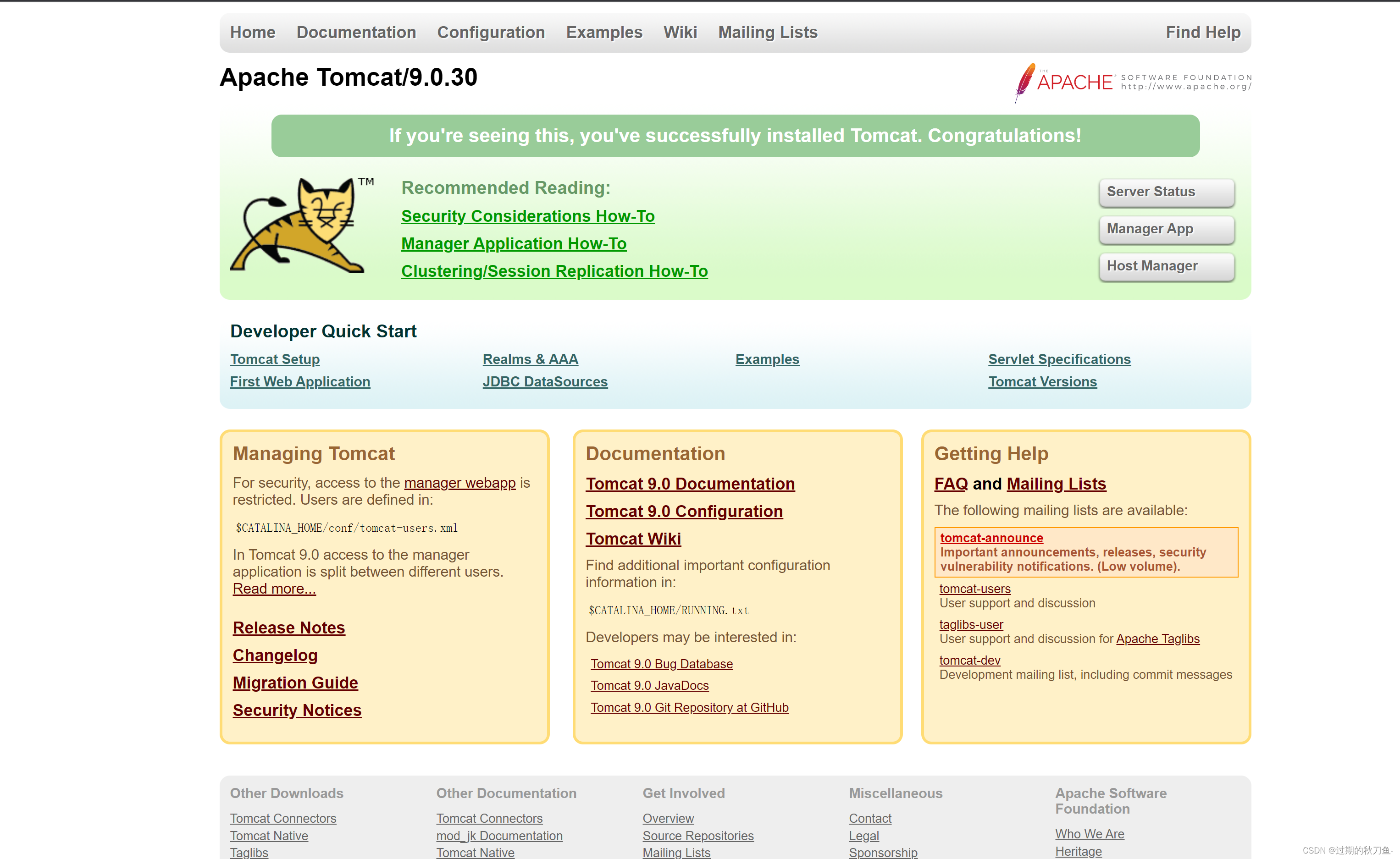

vulhub搭建环境

访问靶场地址,使用tomcat/tomcat弱口令登录后台

制作webshell.war

上传shell.war,访问试一下并用冰蝎连接试一下

成功拿到shell权限

Tomcat PUT方法任意写文件漏洞(CVE-2017-12615)

介绍:

Apache Tomcat 7.0.0版本至7.0.79版本存在远程代码执行漏洞。当 Tomcat 运行在 Windows 或Linux主机上,由于配置不当(非默认配置),将配置文件conf/web.xml中的readonly设置为了 false,导致可以使用PUT方法上传任意文件,虽然限制了jsp后缀的上传,攻击者仍有可能可通过构造的攻击请求向服务器上传包含任意代码的 JSP 文件。

复现:

使用vulhub搭建漏洞环境

cd vulhub/tomcat/CVE-2017-12615/

docker-compose up -d

进入容器,查看配置

docker exec -it a4a57be8f0e9 /bin/bash

cat conf/web.xml | grep readonly

访问漏洞环境

抓包,修改请求方式get改为PUT,并写入webshell

冰蝎连接成功,拿下

Tomcat AJP 文件包含漏洞(CVE-2020-1938)

介绍:

Ghostcat(幽灵猫) 是由长亭科技安全研究员发现的存在于 Tomcat 中的安全漏洞,由于 Tomcat AJP 协议设计上存在缺陷,攻击者通过 Tomcat AJP Connector 可以读取或包含 Tomcat 上所有 webapp 目录下的任意文件,例如可以读取 webapp 配置文件或源代码。此外在目标应用有文件上传功能的情况下,配合文件包含的利用还可以达到远程代码执行的危害。

Apache Tomcat 使用AJP协议通信过程中存在文件包含漏洞,由于AJP协议设计存在缺陷内部相关的属性可控,攻击者可以构造属性值,实现漏洞的利用,成功利用这些漏洞可导致获得敏感文件信息,甚至可以进行远程代码执行漏洞利用。

复现:

使用vulhub搭建环境

cd vulhub/tomcat/CVE-2017-12615/

docker-compose up -d

访问靶机

对目标地址进行端口扫描,发现开发8080,8009端口

漏洞利用

使用前需上传一个jsp内容的文件,后缀可以任意,如4.png

URL输入如ajp://1.1.1.1:8009/abcd.jsp或1.1.1.1:8009/abcd.jsp

URI资源可任意写,后缀为jsp才会使用JspServlet解析,否则使用DefaultServlet只有文件读取功能

然后cmd输入上传文件基于根目录的相对路径即可包含执行。

需要注意的是只能上传至web根路径以及子目录下,无法跨出web根目录,根目录如webapps。文章来源:https://www.toymoban.com/news/detail-526185.html

利用成功 文章来源地址https://www.toymoban.com/news/detail-526185.html

文章来源地址https://www.toymoban.com/news/detail-526185.html

到了这里,关于漏洞复现Tomcat系列弱口令、CVE-2017-12615、CVE-2020-1938的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!