1、背景

2021年5月31日,阿里云应急响应中心监测到国外安全研究人员披露 CVE-2021-30465 runc 符号链接挂载与容器逃逸漏洞。

针对该漏洞的整改过程。

2、漏洞描述

runc是一个轻量级通用容器运行环境,它允许一个简化的探针到运行和调试的底层容器的功能,不需要整个docker守护进程的接口。

runc存在容器逃逸漏洞,该漏洞是由于挂载卷时,runc不信任目标参数,并将使用“filepath-securejoin”库来解析任何符号链接并确保解析的目标在容器根目录中,但是如果用符号链接替换检查的目标文件时,可以将主机文件挂载到容器中。攻击者可利用该漏洞在未授权的情况下,构造恶意数据造成容器逃逸,最终造成服务器敏感性信息泄露。

![[漏洞修复]Docker runc容器逃逸漏洞(CVE-2021-30465),运维,linux,漏洞修复](https://imgs.yssmx.com/Uploads/2023/07/526648-1.png)

3、影响版本

runc <= 1.0.0-rc94

4、安全版本

runc 1.0.0-rc95

5、修复建议

将 runc 升级到最新版本,优先通过操作系统包管理器安装新版本进行漏洞修复。

如果采取替换runc二进制文件进行漏洞修复,针对不同的操作系统发行版,需要替换对应操作系统发行版提供的runc二进制文件。如:

redhat : https://access.redhat.com/security/cve/cve-2021-30465

ubuntu : https://ubuntu.com/security/CVE-2021-30465

debian : https://security-tracker.debian.org/tracker/CVE-2021-30465

runc官方下载链接:

https://github.com/opencontainers/runc/releases/

本篇以升级runc 1.0.0-rc95版本为例

下载链接

https://github.com/opencontainers/runc/releases/download/v1.0.0-rc95/runc.amd64

6、升级影响

需要重新启动docker服务

7、修复步骤

1、下载安全版本至服务器

wget https://github.com/opencontainers/runc/releases/download/v1.0.0-rc95/runc.amd64

2、修改文件名并赋权限

mv runc.amd64 runc && chmod +x runc

3、备份原有文件

mv /usr/bin/runc /tmp/runc.bak

4、停止docker

systemctl stop docker

5、升级版本

cp runc /usr/bin/runc

6、启动docker文章来源:https://www.toymoban.com/news/detail-526648.html

systemctl start docker

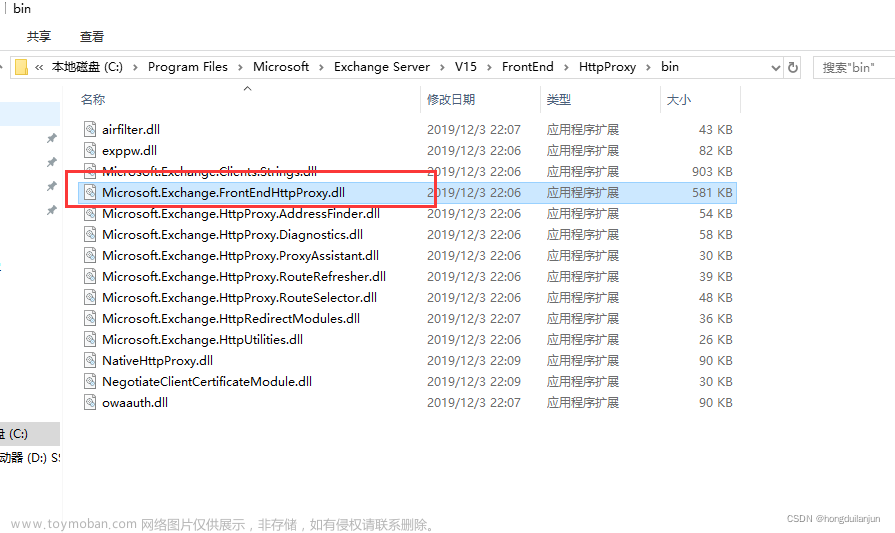

7、检测runc是否升级成功

执行docker version命令,发现runc Version为1.0.0-rc95代表runc升级成功。![[漏洞修复]Docker runc容器逃逸漏洞(CVE-2021-30465),运维,linux,漏洞修复](https://imgs.yssmx.com/Uploads/2023/07/526648-2.png) 文章来源地址https://www.toymoban.com/news/detail-526648.html

文章来源地址https://www.toymoban.com/news/detail-526648.html

到了这里,关于[漏洞修复]Docker runc容器逃逸漏洞(CVE-2021-30465)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!