B-4:Web 安全之综合渗透测试

任务环境说明:

服务器场景名称:PYFile_W

服务器场景操作系统:未知(关闭链接)

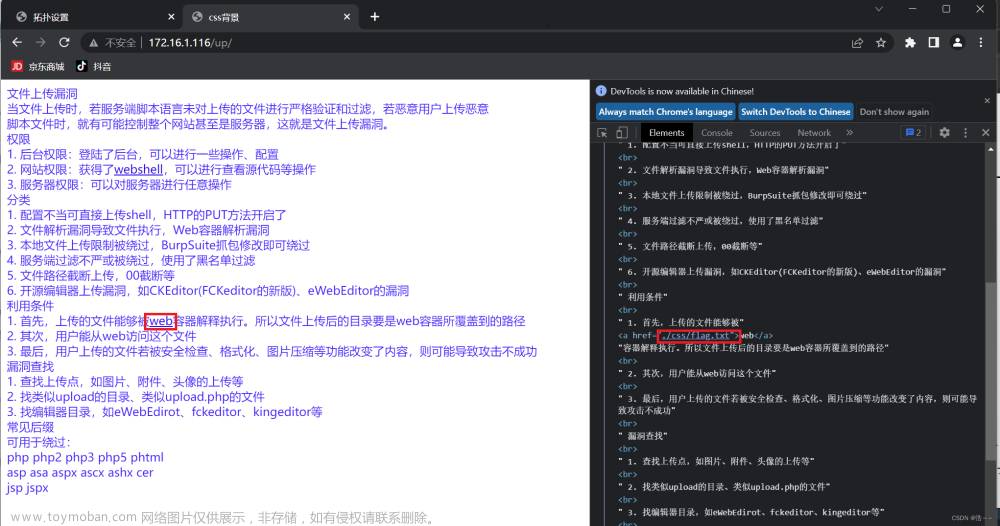

1. 使用渗透机场景 Kali2.0 中的工具扫描服务器,通过扫描服务器得到 web 端口,登陆网站(网站路径为 IP/up),找到网站首页中的 Flag 并提交;

F12发现./css/flag.txt是flag

Flag{sacasceafvdbtsd}

2. 使用渗透机场景 windows7 访问服务其场景中的网站,通过上题给的信息获 取本题,并将本题中的 Flag 提交;

webshell 即为本题的进入方式

观看本题给出的信息了解到需要我们上传1.php

上传1.php发现不被允许

使用burp抓包,进行改包上传

先给创建的文件改成被允许的后缀,这里我们改成.jpg

上传文件抓取到数据包,找到文件修改文件后缀后放行(将后缀改为题目要求的1.php)

成功上传后,得到flag

FLAG: sdv4sg8r9vd6bw6ddcw

3. 使用渗透机场景 windows7 根据第二题的入口继续访问服务器本题场景,通 过提示得到 Flag 并提交;

同理上传 jpg 文件 使用 burp 修 改后缀,将文件修改为题目要求的 2.php

FLAG: KJIhnHbJIyhJIU

4. 使用渗透机场景 windows7 根据第三题入口继续访问服务器的本题场景,通 过提示联系前两题上传特定文件名得到 Flag 并提交;

根据题目可以了解到不允许上传.asp,.aspx,.php,.jsp后缀文件

我们回到首页查看,发现除了不允许上传的后缀文件,还可以上传 phtml 文件

我们回到首页查看,发现除了不允许上传的后缀文件,还可以上传 phtml 文件

得到flag

FLAG: 352346fgdgsds35

5. 使用渗透机场景 windows7 根据第四题入口继续访问服务器的本题场景,通 过提示得到 Flag 并提交;

上传.txt文件,得到flag

应该是题目中此代码中没有包含.txt

array(".php",".php5",".php4",".php3",".php2",".html",".htm",".phtml",".pht",".pHp",".pHp5",".pHp4",".pHp3",".pHp2",".Html",".Htm",".pHtml",".jsp",".jspa",".jspx",".jsw",".jsv",".jspf",".jtml",".jSp",".jSpx",".jSpa",".jSw",".jSv",".jSpf",".jHtml",".asp",".aspx",".asa",".asax",".ascx",".ashx",".asmx",".cer",".aSp",".aSpx",".aSa",".aSax",".aScx",".aShx",".aSmx",".cEr",".sWf",".swf",".htaccess");

FLAG: FEDS25E54SD2C2S5

6. 使用渗透机场景 windows7 根据第五题入口继续访问服务器的本题场景,通 过提示得到 Flag 并提交;

① 是上传文件 ②应该是随机输入一些东西,在这里我们就输入123

题中标记的代码应该就是不允许上传的后缀文件

上传成功,得到flag

FLAG: sianriegspnvnwei

7. 使用渗透机场景 windows7 访问 http://靶机 IP/7,对该页面进行渗透测 试,通过提示得到 Flag 并提交;

发现啥也没有,使用dirb爆破试试

发现 robots.txt 并进入该网址

发现有后缀,在原题输入

进入点击F12,得到flag

flag{e10adc3949ba59abbe56e057f20f883e}

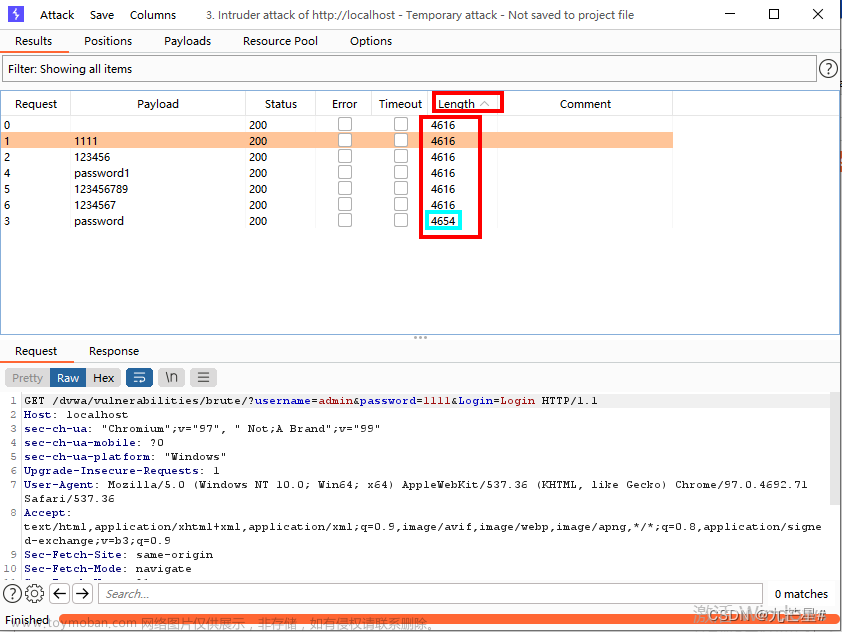

8.使用渗透机场景windows7访问http://靶机IP/8,对该页面进行渗透测试,通过提示得到Flag并提交;

从题目中发现“没有在本地登录”,使用burp抓包,添加X-Forwarded-For:127.0.0.1

不是来自服务器的hello浏览器,将User-Agent:后面修改为hello

得到flag

flag:52533448e88b27e3f29892bcad491e05

9.使用渗透机场景windows7访问http://靶机IP/9,对该页面进行渗透测试,通过提示得到Flag并提交;

下载数据包,使用wireshark打开后,直接搜索flag

flag{Go od_b0y_w 3ll_Done }

10. 使用渗透机场景 windows7 访问 http://靶机 IP/10,对该页面进行渗透测 试,通过提示得到 Flag 并提交;

应该是需要我们文件内容解密

下载文件,给了一个.txt文件

首先用python解密,再用base64解密 # 8 进制转 ascii

Flag: ISCC{N0_0ne_can_st0p_y0u}11.渗透机场景windows7访问http://靶机IP/11,对该页面进行渗透测试,通过提示得到Flag并提交;

闪图,截图获取flag

Flag{ceb6c970658f31504a901b89dcd3e461}

12. 使用渗透机场景windows7访问http://靶机IP/12,对该页面进行渗透测试,通过提示得到Flag并提交;

使用winhex打开下载的文件

发现文件头不对,将其修改为 FF D8 FF E0

保存后修改后缀为 .jpg

得到flag

Flag{is mAgic_byTes}

13. 使用渗透机场景windows7访问http://靶机IP/13,对该页面进行渗透测试,通过提示得到Flag并提交;

F12,删除至maxlength

输入后提交 ,显示管理员没有权限

使用burp抓包,将 Cookie: login=0 修改为 Cookie: login=1

放行后得到flag

文章来源:https://www.toymoban.com/news/detail-527009.html

文章来源:https://www.toymoban.com/news/detail-527009.html

flag{55e7dd3016ce4ac57b9a0f56af12f7c2}文章来源地址https://www.toymoban.com/news/detail-527009.html

到了这里,关于B-4:Web 安全之综合渗透测试的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!