远程拨号用户发起SSL VPN隧道连接实验配置

前言

用于远程访问VPN,工作在应用层与传输层之间

SSL VPN是以SSL协议为安全基础的VPN远程接入技术,移动办公人员(在SSL VPN中被称为远程用户)使用SSL VPN可以安全、方便的接入企业内网,访问企业内网资源,提高工作效率。

SSL与IPSec、L2TP的区别:

1.IPSec、L2TP缺点:远程用户终端上需要安装指定的客户端软件,导致网络部署、维护比较麻烦。

2.IPSec、L2TP配置繁琐

3.网络管理人员无法对远程用户访问企业内网资源的权限做精细化控制。

SSL的特点:

1.B/S结构:浏览器/服务器结构,远程用户终端上无需安装额外的客户端软件,直接使用Web浏览器就可以安全、快捷的访问企业内网资源。

2.可以根据远程用户访问内网资源类型的不同,对其访问权限进行高细粒度控制。

3.提供了本地认证、服务器认证、证书匿名和证书挑战多种身份认证方式,提高了身份认证的灵活性。

4.主机检查策略可以检查远程用户终端的操作系统、端口、进程以及杀毒软件等是否符合安全要求,并且还具备防跳转、防截屏的能力,消除了潜藏在远程用户终端上的安全隐患。

5.缓存清理策略用于清理远程用户访问内网过程中在终端上留下的访问痕迹,加固了用户的信息安全。

SSL应用场景:

SSL VPN的主要应用场景是保证远程用户能够在企业外部安全、高效的访问企业内部的网络资源。

1.远程用户的SSL VPN接入网关

FW作为企业出口网关连接至Internet,并向远程用户提供SSL VPN接入服务。远程用户可以使用移动终端(如便携机、PAD或智能手机)随时随地访问FW并接入到企业内网,访问企业内网资源。

实验目的

移动办公用户的便携机上装有VPN Client软件。用户期望使用VPN Client软件与企业出口网关LNS间建立SSL VPN隧道,从而通过VPN隧道访问企业内网!

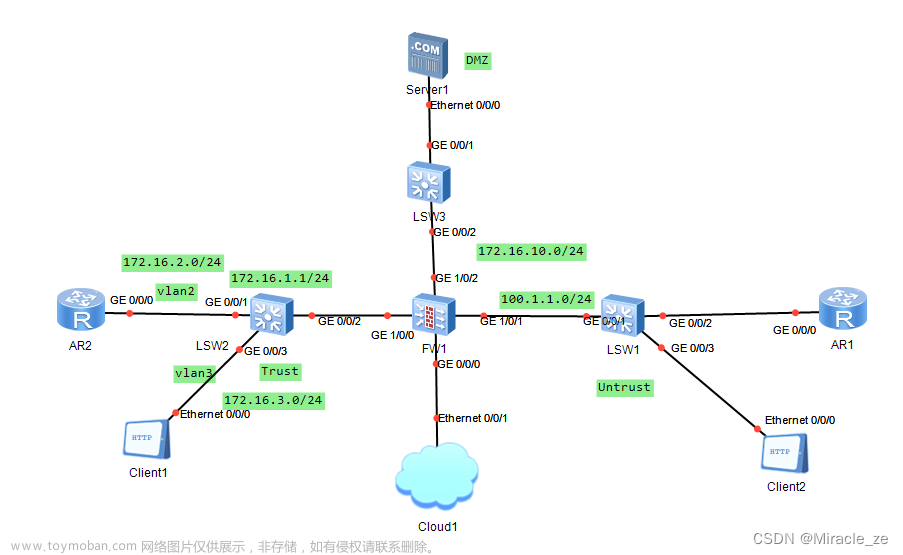

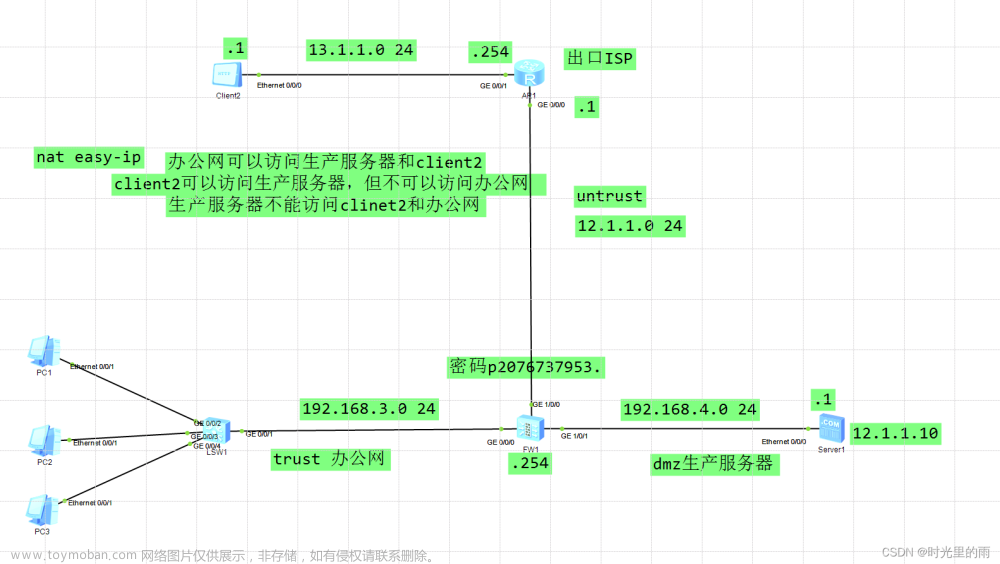

一、实验拓扑

二、实验步骤:

1.AR1

>clock timezone beijing add 8

sys

sysname AR1

user-interface console 0

idle-timeout 0

quit

#

interface GigabitEthernet0/0/0

ip address 1.1.1.2 255.255.255.0

quit

#

interface GigabitEthernet0/0/1

ip address 3.3.3.2 255.255.255.0

quit

2.LNS

代码如下(示例):

>clock timezone beijing add 8

sys

sysname LNS

user-interface console 0

idle-timeout 0

quit

interface GigabitEthernet0/0/0

ip address 192.168.21.254 255.255.255.0

service-manage http permit

service-manage https permit

service-manage ping permit

#

interface GigabitEthernet1/0/0

ip address 192.168.1.1 255.255.255.0

#

interface GigabitEthernet1/0/1

ip address 1.1.1.1 255.255.255.0

service-manage https permit

service-manage ping permit

#

ip route-static 0.0.0.0 0.0.0.0 1.1.1.2

#

#要配置安全策略

三、Web登录防火墙配置

#要实现SSLVPN功能,创建通道

#配置网络IP地址池

#配置FW1防火墙,创建SSLVPN隧道服务用户名

总结测试

#登录用户客户端,填写地址1.1.1.1:443,保存登录

#WEB登录测试,网址登录:https://1.1.1.1:443,显示成功!

文章来源:https://www.toymoban.com/news/detail-527010.html

文章来源:https://www.toymoban.com/news/detail-527010.html

简单的SSL VPN实验就配置完成了,如有错误,欢迎指出!!!文章来源地址https://www.toymoban.com/news/detail-527010.html

到了这里,关于华为防火墙SSL VPN隧道连接实验配置的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!