声明:作者所发布的文章及工具只限交流学习,不承担任何责任!如有侵权,请告知我立即删除。

一、前言

对于攻防演练蓝军的伙伴们来说,最难的技术难题可能就是溯源,尤其在今天代理横行的时代更加难以去溯源攻击者。这里我就举两个溯源来帮助大家梳理溯源过程,一个是只溯源到公司,一个是溯源到个人。

二、溯源实例

2.1IP 反查域名

2.1.1 态势感知发现攻击截图

2.1.2 对尝试弱口令进行详细研判,确实为弱口令尝试

2.1.3 对 IP 进行威胁情报中心查询,发现风险评估为高,IP 反查到域名

2.1.4 将域名进行备案查询,发现为北京某某科技有限公司。

2.2 社交账户追查到个人

2.2.1 事件描述

129.226.xxx.xxx 在 5 月 30 日早上 4 点 43 分尝试对 192.168.128.4 进行 SQL 注入攻击,目录遍历等攻击行为。窃取数据库信息,网页篡改,远程控制等。

2.2.2 微步查询 IP 绑定域名

通过微步查询 ip 绑定的域名信息。

3 个域名实时解析均为 129.226.xxx.xxx。

发现该 ip 关联域名,访问获取到该人姓肖。

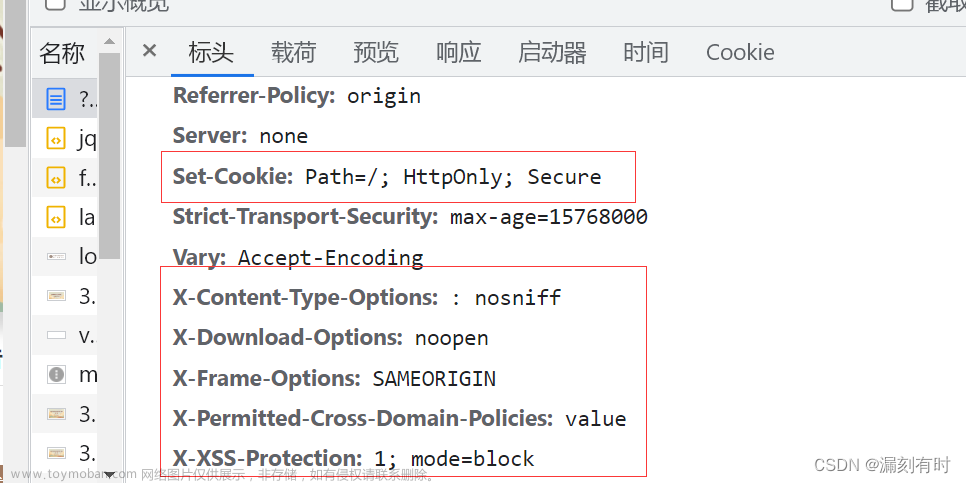

2.2.3 访问域名

通过访问域名,获取关键信息

获取到了信息。

通过支付宝转账邮箱地址,验证姓氏叫肖,验证通过。姓名为肖**。

2.2.4 百度搜索人名相关信息

通过百度邮箱地址搜索信息发现该作者的姓名的全称为肖**。

访问主页,点击立即获取。下载文件提示为后门病毒文件。通过主页放置病毒文件诱导他人下载,植入后门木马,说明该人具有非常强的攻击水准。

主页其他的信息,有 PHP 开源 shell 工具。

访问其主页

个人简介中热爱编程,QQ 为 8888888,QQ 为同一个,信息准确。

通过常用 id 为 88888888 搜索 github,

Github 上发现有爱特 PHP 的信息,信息上一致。

2.2.5 发现技术论坛

通过爱特的链接,发现该作者的技术论坛

该人的技术论坛涉及PHP、Linux、golang、Android

百度姓名查找到毕业院校,百度贴吧很多发帖是关于 PHP,安卓开发。

通过百度贴吧发帖纪录查到籍贯是四川达州市。

三、 溯源技巧

注:此部分内容摘选自某师傅博客,个人觉得总结的非常不错。

3.1 常见攻击源

-

安全设备报警,如扫描 IP、威胁阻断、病毒木马、入侵事件等

-

日志与流量分析,异常的通讯流量、攻击源与攻击目标等

-

服务器资源异常,异常的文件、账号、进程、端口,启动项、计划任务和服务等

-

邮件钓鱼,获取恶意文件样本、钓鱼网站 URL 等

-

蜜罐系统,获取攻击者行为、意图的相关信息

3.2 常用溯源技术

3.2.1 IP 定位技术

根据 IP 定位物理地址—代理 IP

溯源案例:通过 IP 端口扫描,反向渗透服务器进行分析,最终定位到攻击者相关信息

3.2.2 ID 追踪术

ID 追踪术,搜索引擎、社交平台、技术论坛、社工库匹配

溯源案例:利用 ID 从技术论坛追溯邮箱,继续通过邮箱反追踪真实姓名,通过姓名找到相关简历信息

3.3.3 网站 url

域名 Whois 查询—注册人姓名、地址、电话和邮箱。—域名隐私保护

溯源案例:通过攻击 IP 历史解析记录/域名,对域名注册信息进行溯源分析

3.3.4 恶意样本

提取样本特征、用户名、ID、邮箱、C2 服务器等信息—同源分析

溯源案例:样本分析过程中,发现攻击者的个人 ID 和 QQ,成功定位到攻击者。

3.3.5 社交账号

基于 JSONP 跨域,获取攻击者的主机信息、浏览器信息、真实 IP 及社交信息等

利用条件:可以找到相关社交网站的 jsonp 接口泄露敏感信息,相关网站登录未注销

3.3 攻击者画像

3.3.1 攻击路径

攻击目的:拿到权限、窃取数据、获取利益、DDOS 等

网络代理:代理 IP、跳板机、C2 服务器等

攻击手法:鱼叉式邮件钓鱼、Web 渗透、水坑攻击、近源渗透、社会工程等

3.3.2 攻击者身份画像

虚拟身份:ID、昵称、网名

真实的身份:姓名、物理位置

联系方式:手机号、qq/微信、邮箱

组织情况:单位名称、职位信息

3.4 常见溯源场景

3.4.1 案例一:邮件钓鱼攻击溯源

攻防场景:攻击者利用社会工程学技巧伪造正常邮件内容,绕过邮件网关的查杀,成功投递到目标邮箱,诱骗用户点击邮件链接或下载附件文件。

信息收集: 通过查看邮件原文,获取发送方 IP 地址、域名后缀邮箱、钓鱼网站或恶意附件样本等信息。

溯源方式:第一种,可以通过相关联的域名/IP 进行追踪;第二种,对钓鱼网站进行反向渗透获取权限,进一步收集攻击者信息;第三种,通过对邮件恶意附件进行分析,利用威胁情报数据平台寻找同源样本获取信息,也能进一步对攻击者的画像进行勾勒。

3.4.2 案例二:Web 入侵溯源

攻防场景:攻击者通过 NDAY 和 0DAY 漏洞渗入服务器网段,Webshell 触发安全预警或者威胁检测阻断了 C&C 域名的通讯。

溯源方式:隔离 webshell 样本,使用 Web 日志还原攻击路径,找到安全漏洞位置进行漏洞修复,从日志可以找到攻击者的 IP 地址,但攻击者一般都会使用代理服务器或匿名网络(例如 Tor)来掩盖其真实的 IP 地址。

在入侵过程中,使用反弹 shell、远程下载恶意文件、端口远程转发等方式,也容易触发威胁阻断,而这个域名/IP,提供一个反向信息收集和渗透测试的路径。

3.4.3 案例三:蜜罐溯源

攻防场景:在企业内网部署蜜罐去模拟各种常见的应用服务,诱导攻击者攻击。文章来源:https://www.toymoban.com/news/detail-528608.html

溯源方式:在攻击者入侵蜜罐时,蜜罐可以记录攻击者的入侵行为,获取攻击者的主机信息、浏览器信息、甚至是真实 IP 及社交信息。文章来源地址https://www.toymoban.com/news/detail-528608.html

到了这里,关于网络安全 hw 蓝队实战之溯源的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!