6.1 计算机网络应用模式

计算机网络应用模式与计算机网络的发展密切相关,大体可以分为三个阶段

-

以大型机为中心的应用模式(mainframe-centric)

该应用模式也称为分时共享(time-sharing)模式,也就是面向终端的多用户计算机系统。

-

以服务器为中心的应用模式(server-centric)

该应用模式也称为资源共享模式,20世纪80年代初,PC机处理数据能力有限,局域网应运而生,当时采用这种应用模式,由服务器向用户工作站提供灵活的服务。

-

客户机-服务器应用模式(Client-server model)

客户端(Client)和服务器(Server)指通信中所涉及的两个应用进程他们之间存在被服务和服务的关系,客户端是服务请求方,服务器是服务提供者,传统的因特网服务基本上都是基于客户机-服务器模式,如Telnet、www、E-mail、FTP等。

该模式最大特点是能够充分利用客户机和服务器双方的资源和计算能力,共同执行一个给定的任务

-

基于web的客户机-服务器应用模式

随着网络应用的发展还推出了基于web的客户机-服务器应用模式

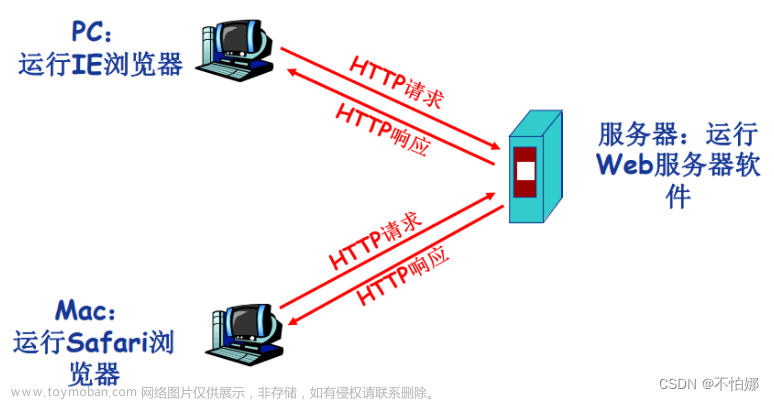

如图是基于web的客户机-服务器应用模式

基于web的客户机-服务器应用模式基本组成包括浏览器、Internet平台、web服务器、专用功能服务器(如数据库服务器、电子邮件、DNS服务器等)

在客户机-服务器应用模式中服务器通常设计为一个集中的系统,服务于许多客户,服务器的计算能力、内存、存储规模必须支持预期的负载,也就是同时连接的客户数。

-

对等网络应用模式(Peer-to-Peer,P2P)

P2P网络中两个或多个计算机也就是Peers在分散的系统中共享资源。并且进行通信,通信时每个Peer既能充当客户机,又能充当服务器。

P2P的应用:文件共享,音/视频流分发

P2P系统,如:BT(BitTorrent)、Napster、Gnutella、Freenet,eDonkey

BitTorrent(简称BT)是一个文件分发协议,它通过URL识别内容并且和网络无缝结合。它在HTTP平台上的优势在于,同时下载一个文件的下载者在下载的同时不断互相上传数据,使文件源可以在很有限的负载增加的情况下支持大量下载者同时下载。P2P网络是不分等级的,Peers是P2P网络中同等的、能力均等的节点,与C/S模式下的客户不同,Peers相互之间可以直接相互通信,此外C/S模式中如果Server变得不可用,客户就访问不到Server的资源了,P2P网络则不存在这样的问题,如果一个节点变得不可用那么其共享的资源依旧是可用的,只要其他的Peers能够提供即可,而且P2P网络不要Peer是高可用的,因为某节点的资源不可用,那么其他冗余的节点可以弥补。文章来源:https://www.toymoban.com/news/detail-529589.html

文章来源地址https://www.toymoban.com/news/detail-529589.html

文章来源地址https://www.toymoban.com/news/detail-529589.html

到了这里,关于6.1 计算机网络应用模式的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[XJTU计算机网络安全与管理]——第11讲 安全应用及协议(二)](https://imgs.yssmx.com/Uploads/2024/02/436693-1.png)

![深度学习进阶篇[9]:对抗生成网络GANs综述、代表变体模型、训练策略、GAN在计算机视觉应用和常见数据集介绍,以及前沿问题解决](https://imgs.yssmx.com/Uploads/2024/02/717842-1.png)