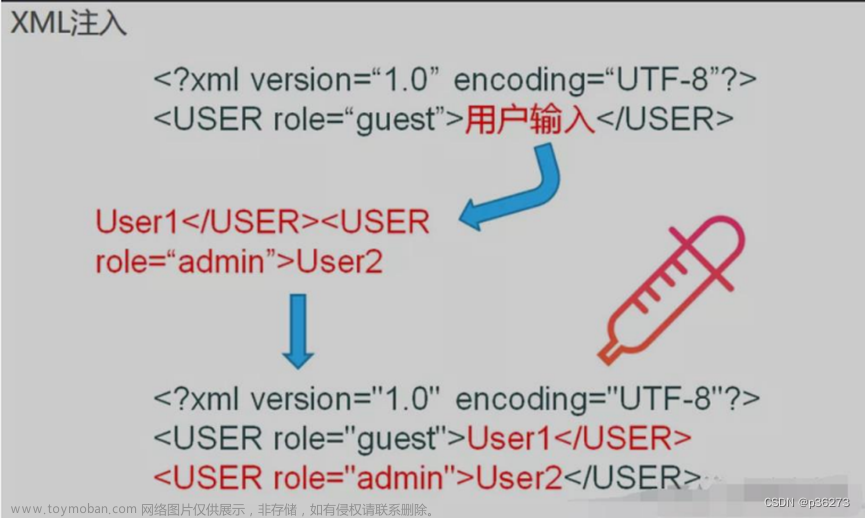

一、XXE原理

XXE(XML External Entity

Injection):XML外部实体注入,由于程序在解析输入的XML数据时,解析了攻击者伪造的外部实体而产生的。

某些应用程序允许XML 格式的数据输入和解析,可以通过引入外部实体的方式进行攻击。

构造恶意 DTD

XML约束简介

文章来源:https://www.toymoban.com/news/detail-541623.html

文章来源:https://www.toymoban.com/news/detail-541623.html

二、XXE自查

- 检查是否用到了XML解析功能,是否限制DTD功能 可以查询是否使用了

DocumentBuilderFactory、SAXReader、XMLInputFactory、XMLReader、XStream、SAXBuilder、SAXParserFactory、SAXTransformerFactory、SchemaFactory、TransformerFactory类库

三、XXE防御

禁用DTD或开启“安全处理”配置

文章来源地址https://www.toymoban.com/news/detail-541623.html

文章来源地址https://www.toymoban.com/news/detail-541623.html

到了这里,关于XXE原理简介、防御方案的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!