一、简介

Goby是一款新的网络安全测试工具,由赵武Zwell(Pangolin、JSky、FOFA作者)打造,它能够针对一个目标企业梳理最全的攻击面信息,同时能进行高效、实战化漏洞扫描,并快速的从一个验证入口点,切换到横向。我们希望能够输出更具生命力的工具,能够对标黑客的实际能力,帮助企业来有效地理解和应对网络攻击。

1.1特点

实战性:关注真正用于实际攻击的漏洞数量,以及漏洞的利用深度(不关注漏洞库的数量)

体系性:打通渗透前,渗透中,以及渗透后的完整流程完整DOM事件收集,自动化触发。

高效性:利用积累的规则库,全自动的实现IT资产攻击面的梳理;效率提升数倍,发包更少速度更快、更精准;

平台性:发动广泛的安全人员的力量,完善上面提到的所有资源库;包括基于社区的数据共享,插件发布,漏洞共享等;

艺术性:美观度高,家带来感官上的享受。

1.2下载链接

goby的官网链接:Goby - Attack surface mapping

下载Npcap数据捕获包,安装完成后,启动goby。(下载过程中可以四个都勾选上) 下载地址:https://nmap.org/npcap/dist/npcap-0.9983.exe

都安装完成后,点击Goby.exe即可

二、常用操作

2.1goby汉化

2.2建立扫描

如果觉得选择的端口类型的内容不太完善,那么可以直接在框中修改

在高级设置中,可以根据自己的需要,选择如何扫描漏洞

2.3查看结果

2.4查看资产

2.5查看漏洞

由于没有扫描漏洞,可以点击这里查看poc管理

2.6查看报告

在历史记录中可以删除报告,也可以查看任何一个报告

2.7漏洞扫描

在资产扫描结束后,可以根据自己的需求继续进行漏洞扫描

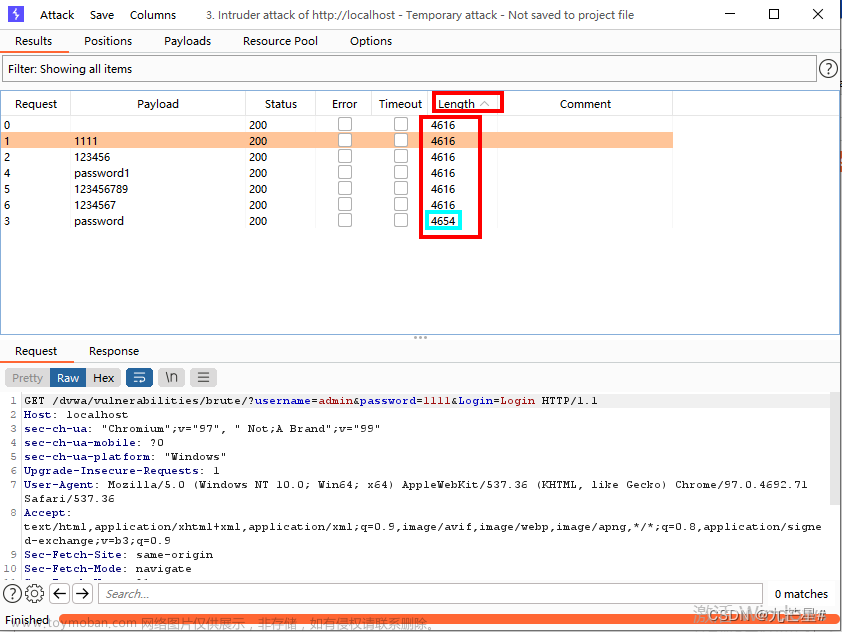

我们这里选择的是暴力破解

很快就有了结果,一个弱口令

也可以进行单个漏洞扫描

三、插件联动

3.1Goby与xray联动

首先进行设置

在OutPut Path中设置扫描完成后xray报告导出路径

点击开启被动扫描监听后,就会自动开启xray的弹窗,可以看见,已经开启监听了

由于我们选择的是基础爬虫,所以,可以不选择那个开启监听

点击扫描后,自动弹窗xray的窗口,可以看出,已经扫描出了xss漏洞

扫描报告就在我们刚才设置的路径中

那个带rad爬虫的也测试了,不知道为啥和基础爬虫差不多,可能是设置错误吧

3.2Goby和AWVS联动

先打开AWVS将API秘钥生成并复制下来

打开Goby在配置中添加API key和 AWVS web Address

打开AWVS查看,扫描任务已经创建

3.3Goby和FOFA联动

填写上自己FOFA的邮箱和key

文章来源:https://www.toymoban.com/news/detail-546938.html

文章来源:https://www.toymoban.com/news/detail-546938.html

根据搜索语法,就可以 把搜索到的资产导入Goby进行扫描,但是我的FOFA里没有F币(余额不足),因此只能到这里了。文章来源地址https://www.toymoban.com/news/detail-546938.html

到了这里,关于Goby安全测试工具和Goby联动的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[课业] | 软件安全 | 使用渗透性工具Metasploit进行漏洞测试](https://imgs.yssmx.com/Uploads/2024/02/763222-1.jpeg)