-

hydra入门

- hydra是什么

- hydra的安装

- hydra的基本使用

-

熟悉常见协议

- HTTP协议

- FTP协议

- SSH协议

- Telnet协议

-

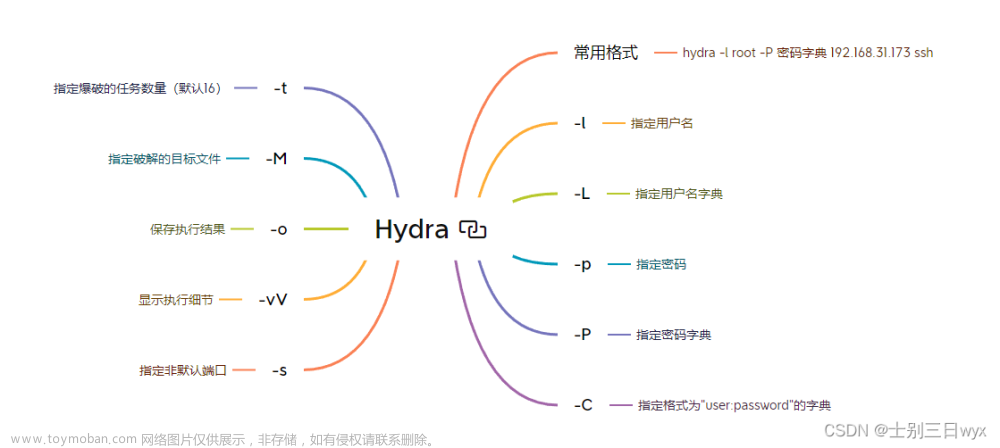

熟悉hydra的参数

- 基本参数

- 高级参数

- 使用方法

-

使用hydra进行HTTP认证破解

- HTTP基本认证

- HTTP表单认证

- HTTP COOKIES认证

-

使用hydra进行FTP认证破解

- FTP基本认证

- FTP匿名登录

-

使用hydra进行SSH认证破解

- SSH基本认证

- SSH公钥认证

- SSH口令认证

-

使用hydra进行Telnet认证破解

- Telnet基本认证

- Telnet口令认证

-

使用hydra进行其他协议认证破解

- SMTP认证破解

- POP3认证破解

- IMAP认证破解

-

hydra的高级用法

- 多线程爆破

- 字典生成

- 自定义协议

- 分布式爆破

-

hydra的安全意识及防范

- 常见防范手段

- 数据安全及隐私保护

- hydra的风险评估

HTTP基本认证

HTTP基本认证是一种常见的Web应用程序认证机制,它要求用户在访问受保护的资源之前提供用户名和密码。在实际应用中,HTTP基本认证的安全性并不高,因为它只是对用户名和密码进行Base64编码并发送到服务器,而不是进行加密或散列。因此,使用密码破解工具如Hydra可以有效地破解HTTP基本认证。本文将介绍如何使用Hydra进行HTTP基本认证破解。

- HTTP基本认证原理

HTTP基本认证是一种在HTTP请求头中包含用户名和密码的简单认证机制。它的工作原理如下:

-

当用户访问一个需要认证的资源时,服务器返回一个401未授权响应,并在WWW-Authenticate头中包含一个Basic参数。

-

用户将用户名和密码组合成一个字符串,并使用Base64编码。

-

用户在Authorization头中发送Base64编码的用户名和密码。

-

服务器验证用户名和密码,并在验证通过后返回请求的资源。

由于HTTP基本认证只是使用Base64编码对用户名和密码进行编码,因此它并不安全。攻击者可以通过截取Authorization头并解码它来获取用户名和密码。因此,使用密码破解工具如Hydra可以很容易地破解HTTP基本认证。

- 环境搭建

在使用Hydra进行HTTP基本认证破解之前,需要搭建一个测试环境。本文使用Docker和Apache HTTP Server来搭建测试环境。

2.1 安装Docker

Docker是一种容器化技术,它可以为应用程序提供一个独立的运行环境。在本文中,我们将使用Docker来搭建一个Apache HTTP Server的容器。

安装Docker的步骤如下:

- 在Linux系统上,使用以下命令安装Docker:

sudo apt-get update

sudo apt-get install docker.io

- 安装完成后,使用以下命令启动Docker服务:

sudo systemctl start docker

- 使用以下命令验证Docker是否安装成功:

sudo docker run hello-world

如果输出类似于以下内容,则说明Docker安装成功:

Hello from Docker!

This message shows that your installation appears to be working correctly.

2.2 搭建Apache HTTP Server容器

在Docker中,可以使用Docker镜像来搭建应用程序的容器。在本文中,我们将使用官方的Apache HTTP Server镜像来搭建一个HTTP基本认证的测试环境。

搭建Apache HTTP Server容器的步骤如下:

- 使用以下命令拉取Apache HTTP Server镜像:

sudo docker pull httpd

- 使用以下命令创建Apache HTTP Server容器:

sudo docker run -d -p 80:80 --name httpd httpd

该命令将创建一个名为httpd的容器,并将容器的80端口映射到主机的80端口。使用以下命令验证容器是否已成功创建:

sudo docker ps

如果输出类似于以下内容,则说明容器已成功创建:

CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES

5e5e2262d1c1 httpd "httpd-foreground" 10 seconds ago Up 8 seconds 0.0.0.0:80->80/tcp, 443/tcp httpd

- 访问容器

使用浏览器访问http://localhost/,如果一切正常,则会看到Apache HTTP Server的默认欢迎页面。由于我们还没有启用HTTP基本认证,因此不需要提供任何凭据。

- 使用Hydra进行HTTP基本认证破解

在搭建好测试环境后,我们可以使用Hydra进行HTTP基本认证破解。Hydra是一款流行的密码破解工具,它支持多种协议和认证机制,包括HTTP基本认证。在使用Hydra之前,我们需要了解一些基本的参数。

3.1 Hydra参数

在使用Hydra破解HTTP基本认证时,我们需要使用以下参数:

-l:指定要破解的用户名。

-P:指定密码字典文件的路径。

-s:指定要破解的目标URL。

-V:显示详细输出。

以下是一个示例命令:

hydra -l admin -P passwords.txt -s http://localhost/ -V http-get /admin

该命令将使用密码字典文件passwords.txt尝试使用用户名admin登录到http://localhost/admin,使用HTTP GET请求。如果找到正确的用户名和密码,Hydra将输出详细信息。

3.2 密码字典

密码字典是一个包含可能的密码列表的文本文件。在使用Hydra进行HTTP基本认证破解时,我们需要提供一个密码字典文件。密码字典文件中的每一行都包含一个密码,可以使用常见的密码列表或生成自己的密码列表。

以下是一个示例密码字典文件:

password1

password2

password3

- 使用Hydra进行HTTP基本认证破解

在了解Hydra参数和密码字典后,我们可以使用Hydra进行HTTP基本认证破解。以下是具体步骤:

4.1 确认目标URL

首先,我们需要确认要攻击的目标URL。在本文中,我们将攻击http://localhost/admin,这是Apache HTTP Server默认的基本认证保护目录。

4.2 创建密码字典

接下来,我们需要创建一个密码字典文件。在本文中,我们将使用常见的密码列表rockyou.txt。可以从以下网址下载该密码列表:

https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

下载完成后,将rockyou.txt文件保存在本地计算机中。

4.3 运行Hydra

现在,我们可以使用Hydra进行HTTP基本认证破解。以下是示例命令:

hydra -l admin -P rockyou.txt -s http://localhost/ -V http-get /admin

该命令将使用rockyou.txt密码字典尝试使用用户名admin登录到http://localhost/admin,使用HTTP GET请求。如果找到正确的用户名和密码,Hydra将输出详细信息。

运行命令后,Hydra将开始破解密码。可以通过输出查看Hydra的进度和结果。如果找到正确的密码,Hydra将输出类似于以下内容:

[80][http-get] host: localhost login: admin password: 123456

在本例中,Hydra找到了正确的密码为123456。

- 结论

HTTP基本认证是一种常见的Web应用程序认证机制,它要求用户在访问受保护的资源之前提供用户名和密码。在实际应用中,HTTP基本认证的安全性并不高,因为它只是对用户名和密码进行Base64编码并发送到服务器,而不是进行加密或散列。因此,使用密码破解工具如Hydra可以有效地破解HTTP基本认证。

在本文中,我们介绍了如何使用Hydra进行HTTP基本认证破解。我们使用Docker和Apache HTTP Server来模拟HTTP基本认证保护目录,并使用Hydra和常见的密码字典rockyou.txt来破解密码。虽然使用密码破解工具可以成功破解HTTP基本认证,但是在实际应用中,请勿使用HTTP基本认证进行身份验证,而应该使用更安全的身份验证机制,例如HTTPS和OAuth。

HTTP表单认证

- 介绍

HTTP表单认证是一种常见的Web应用程序认证机制,它使用表单页面来收集用户的用户名和密码,并将其发送到服务器进行验证。与HTTP基本认证相比,HTTP表单认证通常提供更好的用户体验和安全性。在本文中,我们将介绍如何使用Hydra进行HTTP表单认证破解。

- 实验环境

在本文中,我们将使用以下实验环境:

- 操作系统:Ubuntu 20.04 LTS

- Web应用程序:DVWA(Damn Vulnerable Web Application)

- 破解工具:Hydra

DVWA是一个故意设计成存在漏洞的Web应用程序,可以用于学习和测试Web应用程序的安全性。在本文中,我们将使用DVWA来模拟HTTP表单认证保护页面。可以从以下网址下载DVWA:

https://github.com/ethicalhack3r/DVWA/archive/master.zip

下载完成后,将DVWA.zip文件解压缩并将其放置在Web服务器的文档根目录中。

- 使用Hydra进行HTTP表单认证破解

在使用Hydra进行HTTP表单认证破解之前,我们需要了解一些基本的参数。

3.1 Hydra参数

在使用Hydra破解HTTP表单认证时,我们需要使用以下参数:

-l:指定要破解的用户名。

-P:指定密码字典文件的路径。

-s:指定要破解的目标URL。

-f:指定表单数据文件的路径。

-m:指定表单数据文件中的POST参数。

-V:显示详细输出。

以下是一个示例命令:

hydra -l admin -P passwords.txt -s http://localhost/login.php -f login-form.txt -m "username=^USER^&password=^PASS^:Invalid username or password." -V

该命令将使用密码字典文件passwords.txt尝试使用用户名admin登录到http://localhost/login.php,使用POST请求。表单数据文件login-form.txt包含表单数据以及要替换的用户名和密码标记。如果找到正确的用户名和密码,Hydra将输出详细信息。

3.2 表单数据文件

表单数据文件是一个包含表单数据的文本文件。在使用Hydra进行HTTP表单认证破解时,我们需要提供一个表单数据文件。表单数据文件中的每一行都包含一个表单字段和值,以及要替换的用户名和密码标记。

以下是一个示例表单数据文件:

username=^USER^&password=^PASS^&login=Login

在上面的示例中,USER和PASS是要替换的用户名和密码标记。

- 运行Hydra进行HTTP表单认证破解

在了解Hydra参数和表单数据文件后,我们可以使用Hydra进行HTTP表单认证破解。以下是具体步骤:

4.1 确认目标URL和表单数据

首先,我们需要确认要攻击的目标URL和表单数据。在本文中,我们将攻击DVWA的登录页面,该页面的URL为http://localhost/login.php,并且表单数据可以在Web浏览器的开发者工具中查看。

4.2 创建密码字典

接下来,我们需要创建一个密码字典文件。在本文中,我们将使用常见的密码列表rockyou.txt。可以从以下网址下载该密码列表:

https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

下载完成后,将rockyou.txt文件复制到我们的攻击机器上。

4.3 创建表单数据文件

接下来,我们需要创建一个表单数据文件。在本文中,我们将使用以下表单数据文件:

username=^USER^&password=^PASS^&Login=Login

在上面的表单数据文件中,USER和PASS是要替换的用户名和密码标记4.4 运行Hydra

现在,我们可以使用Hydra进行HTTP表单认证破解。以下是运行Hydra的命令:

hydra -l admin -P /path/to/rockyou.txt -s http://localhost/login.php -f login-form.txt -m "username=^USER^&password=^PASS^&Login=Login:Login failed" -V

在上面的命令中,我们使用用户名admin,密码字典文件为rockyou.txt,目标URL为http://localhost/login.php,表单数据文件为login-form.txt,POST参数为username和password,以及错误消息为“Login failed”。

4.5 等待破解结果

Hydra将尝试使用rockyou.txt文件中的每个密码来登录到http://localhost/login.php。如果找到正确的用户名和密码,Hydra将输出详细信息。

在破解过程中,我们需要耐心等待,因为它可能需要很长时间才能找到正确的密码。我们可以使用Ctrl + C组合键随时停止Hydra的运行。

- 结论

在本文中,我们介绍了使用Hydra进行HTTP表单认证破解。我们使用DVWA模拟了HTTP表单认证保护页面,并使用Hydra和rockyou.txt密码字典文件进行破解。通过使用Hydra进行HTTP表单认证破解,我们可以测试Web应用程序的安全性,并帮助管理员发现并修复潜在的安全漏洞。

HTTP COOKIES认证

- 介绍

HTTP Cookies认证是一种常见的Web应用程序认证机制,它使用Cookies来保存用户的身份验证信息,并将其发送到服务器进行验证。与HTTP基本认证和HTTP表单认证相比,HTTP Cookies认证通常提供更好的用户体验和安全性。在本文中,我们将介绍如何使用Hydra进行HTTP Cookies认证破解。

- 实验环境

在本文中,我们将使用以下实验环境:

- 操作系统:Ubuntu 20.04 LTS

- Web应用程序:DVWA(Damn Vulnerable Web Application)

- 破解工具:Hydra

DVWA是一个故意设计成存在漏洞的Web应用程序,可以用于学习和测试Web应用程序的安全性。在本文中,我们将使用DVWA来模拟HTTP Cookies认证保护页面。可以从以下网址下载DVWA:

https://github.com/ethicalhack3r/DVWA/archive/master.zip

下载完成后,将DVWA.zip文件解压缩并将其放置在Web服务器的文档根目录中。

- 使用Hydra进行HTTP Cookies认证破解

3.1 准备工作

在进行HTTP Cookies认证破解之前,我们需要进行一些准备工作。首先,我们需要知道目标Web应用程序的登录URL,并确定需要发送哪些POST参数和Cookies才能进行认证。

在DVWA中,登录URL为http://localhost/login.php。要进行HTTP Cookies认证,我们需要发送以下POST参数和Cookies:

POST参数:

- username:用户名

- password:密码

- Login:登录按钮

Cookies:

- PHPSESSID:会话ID

要发送这些POST参数和Cookies,我们需要创建一个名为login-cookies.txt的文件,并将以下内容添加到其中:

username=admin&password=password&Login=Login

Cookie: PHPSESSID=^COOKIE^

在上面的代码中,我们使用用户名admin和密码password进行认证,并将POST参数和Cookies分别定义为username、password和PHPSESSID。在使用Hydra进行破解时,Hydra将使用字典文件中的每个会话ID尝试进行认证。

3.2 创建字典文件

在进行HTTP Cookies认证破解之前,我们需要创建一个字典文件,其中包含可能的会话ID。可以使用常见的密码字典文件,例如rockyou.txt,也可以使用自定义的字典文件。

在本文中,我们将使用一个名为session-ids.txt的字典文件,其中包含一些常见的会话ID。以下是session-ids.txt文件的示例内容:

12345

67890

qwerty

asdfgh

zxcvbn

可以根据需要添加或删除会话ID。

3.3 运行Hydra

现在,我们可以使用Hydra进行HTTP Cookies认证破解。以下是运行Hydra的命令:

hydra -l admin -P /path/to/session-ids.txt -s http://localhost/login.php -f login-cookies.txt -m "Location: index.php" -V

在上面的命令中,我们使用用户名admin,会话ID字典文件为session-ids.txt,目标URL为http://localhost/login.php,POST参数和Cookies为login-cookies.txt,以及成功的跳转URL为“Location: index.php”。

3.4 等待破解结果

Hydra将尝试使用session-ids.txt文件中的每个会话ID来登录到http://localhost/login.php。如果找到正确的会话ID,Hydra将被重定向到“Location: index.php”页面,并输出详细信息。

在破解过程中,我们需要耐心等待,因为它可能需要很长时间才能找到正确的会话ID。我们可以使用Ctrl + C组合键随时停止Hydra的运行。文章来源:https://www.toymoban.com/news/detail-547064.html

- 结论

在本文中,我们介绍了如何使用Hydra进行HTTP Cookies认证破解。我们使用DVWA模拟了HTTP Cookies认证保护页面,并使用Hydra和session- ids.txt会话ID字典文件进行破解。通过使用Hydra进行HTTP Cookies认证破解,我们可以测试Web应用程序的安全性,并帮助管理员发现并修复潜在的安全漏洞。需要注意的是,这种破解行为可能是非法的,我们应该仅在合法授权的情况下进行测试,并遵守法律法规。文章来源地址https://www.toymoban.com/news/detail-547064.html

到了这里,关于使用hydra进行HTTP认证破解的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!