| 编号 | 选项缩写 | 选项全称 | 描述 |

| 1 | -0 | --raw-ip | 发送原始IP |

| 2 | -1 | --icmp | 发送ICMP包 |

| 3 | -2 | -udp | 发送UDP包 |

| 4 | -8 | --scan | 进入扫描模式 |

| 5 | -9 | --listen | 进入监听模式 |

在发送TCP数据包时,可以不设置任何TCP标识(默认情况),可以参考下表指定TCP标识

| 编号 | 选项 | 标识名称 |

| 1 | -S | syn |

| 2 | -A | ack |

| 3 | -R | rst |

| 4 | -F | fin |

| 5 | -P | psh |

| 6 | -U | urg |

| 7 | -X | xmas:设置fin、urg、psh |

| 8 | -Y | ymas |

1.简单的一次实验

向192.168.3.75发送一次ICMP

hping3 -1 192.168.3.75 -c 1

【-1】是刚才上面表里的 --icmp 如果你输入--icmp也是可以的

【-c】是之发送多少个数据包,后面跟数量(这里数量是1)

2.扫描端口

hping3 --scan 1-1024 -S 192.168.3.75

【--scan】扫描模式 后面跟端口 80,443,8080 或者1-1024

【-S】 发送syn

3.IP伪造

hping3 --spoof 111.111.111.111 -S 192.168.3.75 -c 4

【--spoof】伪造IP地址为111.111.111.111

我把IP地址伪装成我的物理机192.168.3.2 然后对192.168.3.75进行欺骗,那么192.168.3.75的RST,ACK就会返回到192.168.3.2。

4.ttl值修改

普通情况的ttl值

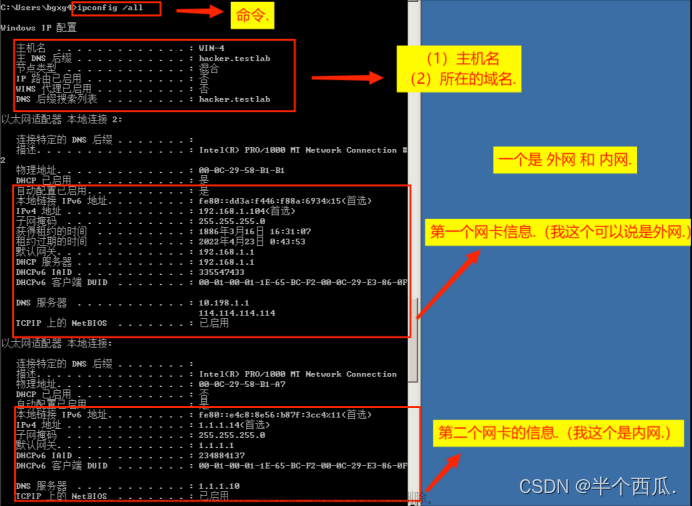

从上面图中可以看出ttl值为64 和128 分别是kali和win10访问了192.168.3.75这个IP

WINDOWS TTL:128

UNIX TTL:255

LINUX TTL:64

修改之后的ttl值

5.洪水攻击

hping3 --flood -c 999999 -d 120 -S -w 520 -p 82 192.168.3.75

【--flood】以尽可能快的速度发送数据包。不显示回复。

【-c】数量

【-d】数据大小

【-S】syn

【-w】窗口大小

【-p】端口

文章来源:https://www.toymoban.com/news/detail-549545.html

文章来源:https://www.toymoban.com/news/detail-549545.html

文章来源地址https://www.toymoban.com/news/detail-549545.html

到了这里,关于hping3 使用的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!