DOS攻击(deny of service)--- 拒绝式服务攻击

例:2016年10月21日,美国提供动态DNS服务的DynDNS遭到DDOS攻击,攻击导致许多使用DynDNS服务的网站遭遇访问问题,此事件中,黑客人就是运用了DNS洪水攻击手段。

DDOS攻击

(1)分类

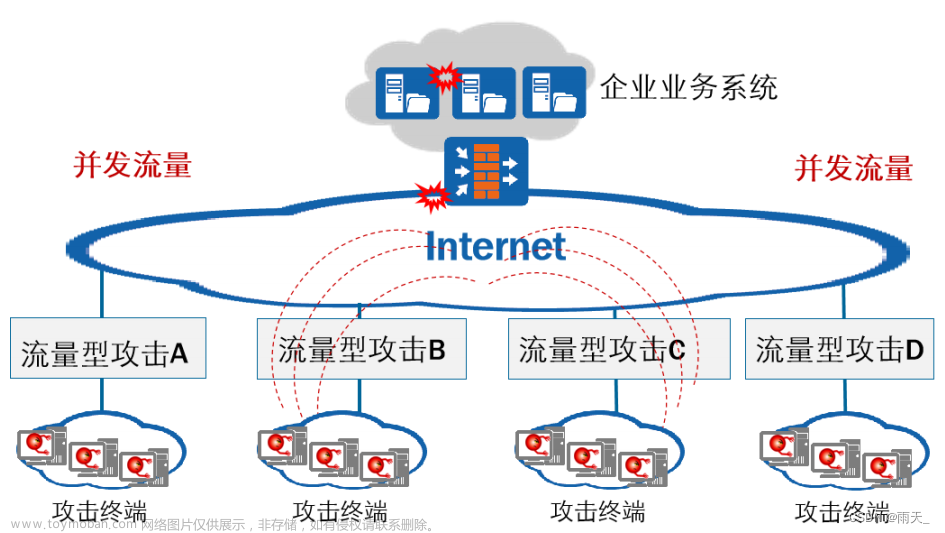

<1> 流量型攻击:Flood方式攻击

- 耗尽网络带宽

- 耗尽服务器资源

流量型攻击是指攻击者通过大量的无用数据占用过多的资源以达到服务器拒绝服务的目的。这类攻击典型特征是通过发出海量数据包,造成设备负载过高,最终导致网络带宽或是设备资源耗尽。通常,被攻击的路由器、服务器和防火墙的处理资源都是有限的,攻击负载之下它们就无法处理正常的合法访问,导致正常服务被拒绝。

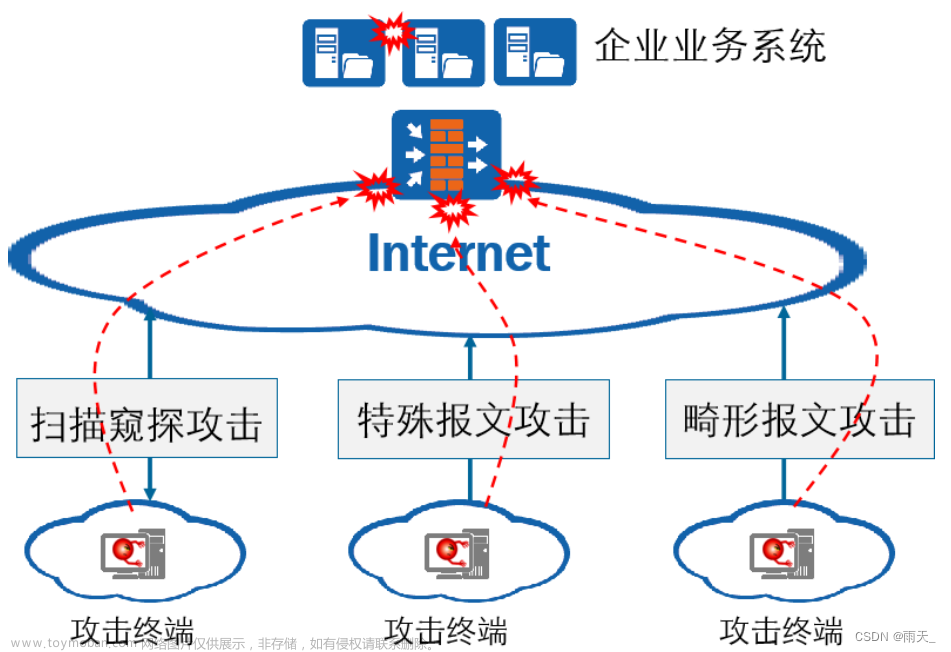

<2> 单包攻击

- 耗尽网络带宽

- 耗尽服务器资源

[1] 扫描窥探攻击:利用ping扫射(包括ICMP和TCP)来标识网络上存活着的系统,从而准确定位潜在的目标;利用TCP和UDP端口扫描,就能检测出操作系统和监听着的潜在服务。

本质:不停变换端口/地址的扫描

[2] 畸形报文攻击:通过向目标系统发送有缺陷的IP报文,使得目标系统在处理这样的IP报文时发生错误,或者造成系统崩溃,影响目标系统的正常运行。

例:畸形报文攻击有Ping of Death(死亡之ping)、Teardrop(泪滴)等

本质:构造不正常的包,如超过正常基线值、分片阻不起来

[3] 特殊报文攻击:攻击者利用一些合法的报文对网络进行侦察或者数据检测,这些报文都是合法的应用类型,只是正常网络很少用到。

本质:正常的包发动的大量访问行为

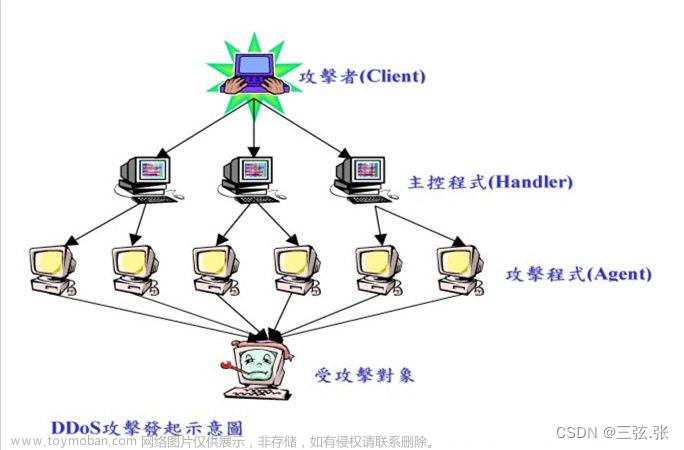

(2)发展

[1] 传统的DDoS攻击多利用僵尸主机(Zombies,又称Bot,即肉鸡)组成僵尸网络(Botnet)来发起。"肉鸡"是指中了木马,或者被一些人留了后门的计算机,成为"肉鸡"的计算机可以被黑客远程操控。"肉鸡"的存在多由于用户系统存在各种脆弱性导致,一旦被入侵,黑客便可轻易获得控制权。

[2] DRDoS攻击(Distributed Reflection Denial of Service,分布式反射拒绝服务攻击),其原理是黑客伪造成被攻击者的IP地址,向互联网上大量开放特定服务的服务器发起请求,接收到请求的那些主机根据源IP地址将响应数据包返回给受害者。整个过程中,返回响应的服务器并不知道请求源的恶意动机。

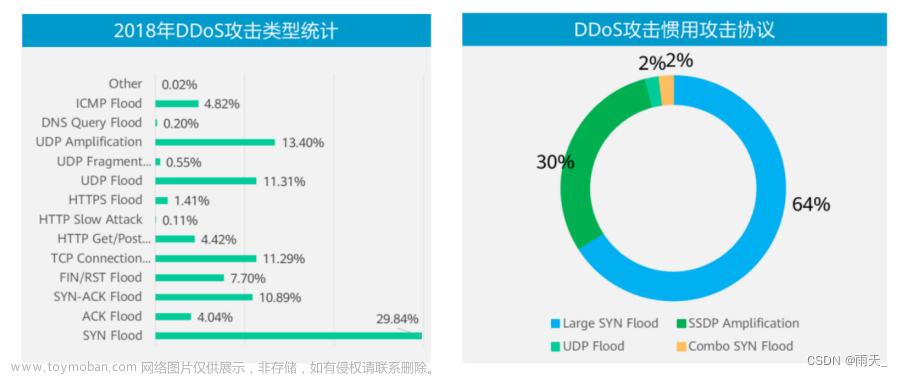

[3] 互联网上存在DNS、NTP、SNMP等协议脆弱性的开放服务漏洞不断被修复,可以用来发起反射攻击的服务器数量数量越来越少。智能家居的激增,让黑客看到了另一个可以不断挖掘的金山。这些智能设备普遍采用UPnP(即插即用)协议作为网络通讯协议, 而UPnP设备的发现是通过源端口为1900的SSDP(简单服务发现协议)进行相互感知,黑客利用SSDP协议发动DDoS攻击成为趋势。

<1> 攻击趋势

- 攻击呈现的"Fast Flooding"特点

大流量攻击基本上都呈现出"Fast"的特点,攻击流量峰值在几秒内即可从O上升至几十Gbps,直接挑战防御系统的快速响应能力。

- 随着loT僵尸网络的规模不断扩大,越来越多的反射源被挖掘

loT终端设备缺乏必要的安全防护,弱口令和出厂固化的账号密码现象普遍存在,海量loT终端已经成为僵尸网络快速发展的温床。loT终端不仅实时在线,相比数据中心服务器,被控后用户不易发现,已经成为TCP会话耗尽及应用层DDoS攻击的新傀儡。

- 同针对业务系统的各类慢速攻击和应用层攻击更加拟人化

SYN攻击呈现出"慢速"的特点,速率甚至可以低到和正常用户访问行为接近

<2> 防御诉求

- 攻击呈现的"Fast Flooding"特点要求防御系统"零"延迟

- 海量的、实时在线的loT僵尸攻击源需要分层防御或者专业的DDoS 防护服务。

- 良好的防御系统应具备根据攻击流量或转发流量进行实时的攻击风险评估的能力,系统能够自动调整告警等级,并基于告警等级自动调整防御策略。

<3> 攻击分析

(3)单包攻击

畸形报文攻击:攻击者发送大量有缺陷的报文,造成主机或服务器处理这类报文时系统崩溃

扫描类攻击:潜在攻击行为,不具备直接破坏行为,通常是攻击者发动真正攻击前的探测行为

特殊控制报文攻击:也是一种潜在的攻击行为,不具备直接的破坏行为,通常是攻击者发送特殊控制报文探测网络结构文章来源:https://www.toymoban.com/news/detail-549974.html

文章来源地址https://www.toymoban.com/news/detail-549974.html

文章来源地址https://www.toymoban.com/news/detail-549974.html

到了这里,关于安全防御 --- DDOS攻击(01)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!