在本节中,我们将介绍加密和解密技术的基础知识,以及一些常见的加密算法。我们将涵盖以下主题:

- 加密和解密的基本概念

- 对称加密

- 非对称加密

- 哈希函数

- 数字签名

- 实际应用及案例代码

1. 加密和解密的基本概念

-

加密:加密是一种将数据(明文)转换为其他格式(密文)的过程,以防止未经授权的人员访问。加密使用特定的算法(称为加密算法)和密钥来执行此转换。

-

解密:解密是将加密后的数据(密文)还原为原始数据(明文)的过程。解密通常使用相同的加密算法和相应的密钥来进行。

-

密钥:密钥是用于加密和解密数据的特定字符序列。密钥的长度和复杂性直接影响到加密算法的安全性。

2. 对称加密

对称加密是一种使用相同的密钥进行加密和解密的加密方法。这意味着加密和解密过程中使用的密钥是相同的。对称加密算法通常更快,但密钥管理可能会成为一个问题,因为每对通信方都需要共享相同的密钥。

常见对称加密算法:

- AES(Advanced Encryption Standard)

- DES(Data Encryption Standard)

- 3DES(Triple Data Encryption Standard)

- RC4(Rivest Cipher 4)

- Blowfish

实例:使用Python的cryptography库进行AES加密和解密:

from cryptography.hazmat.primitives.ciphers import Cipher, algorithms, modes

from cryptography.hazmat.primitives import padding

from cryptography.hazmat.backends import default_backend

import os

# 生成一个随机密钥

key = os.urandom(32)

# 生成一个随机初始化向量(IV)

iv = os.urandom(16)

# 使用AES加密算法和CBC模式创建一个加密对象

cipher = Cipher(algorithms.AES(key), modes.CBC(iv), backend=default_backend())

# 创建一个加密器对象

encryptor = cipher.encryptor()

# 明文数据

plaintext = b"Hello, world!"

# 使用PKCS7填充对明文进行填充

padder = padding.PKCS7(128).padder()

padded_data = padder.update(plaintext) + padder.finalize()

# 对填充后的明文进行加密

ciphertext = encryptor.update(padded_data) + encryptor.finalize()

# 创建一个解密器对象

decryptor = cipher.decryptor()

# 对密文进行解密

decrypted_data = decryptor.update(ciphertext) + decryptor.finalize()

# 使用PKCS7填充的解除器对解密后的数据进行解填充

unpadder = padding.PKCS7(128).unpadder()

unpadded_data = unpadder.update(decrypted_data) + unpadder.finalize()

assert plaintext == unpadded_data

3. 非对称加密

非对称加密是一种使用两个不同密钥进行加密和解密的加密方法:一个公钥用于加密数据,一个私钥用于解密数据。公钥可以公开分享,而私钥必须保密。非对称加密算法通常比对称加密慢,但解决了密钥管理的问题。

常见非对称加密算法:

- RSA(Rivest-Shamir-Adleman)

- DSA(Digital Signature Algorithm)

- ElGamal

- ECC(Elliptic Curve Cryptography)

实例:使用Python的cryptography库进行RSA加密和解密:

from cryptography.hazmat.primitives.asymmetric import rsa

from cryptography.hazmat.primitives.asymmetric importpadding as asym_padding

from cryptography.hazmat.primitives import serialization, hashes

from cryptography.hazmat.backends import default_backend

# 生成RSA密钥对

private_key = rsa.generate_private_key(

public_exponent=65537,

key_size=2048,

backend=default_backend()

)

public_key = private_key.public_key()

# 明文数据

plaintext = b"Hello, world!"

# 使用公钥对明文进行加密

ciphertext = public_key.encrypt(

plaintext,

asym_padding.OAEP(

mgf=asym_padding.MGF1(algorithm=hashes.SHA256()),

algorithm=hashes.SHA256(),

label=None

)

)

# 使用私钥对密文进行解密

decrypted_data = private_key.decrypt(

ciphertext,

asym_padding.OAEP(

mgf=asym_padding.MGF1(algorithm=hashes.SHA256()),

algorithm=hashes.SHA256(),

label=None

)

)

assert plaintext == decrypted_data

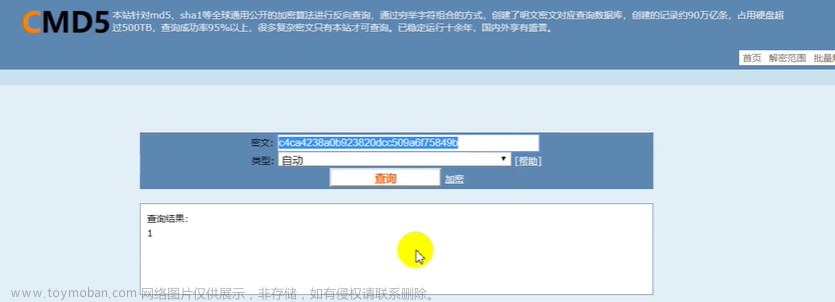

4. 哈希函数

哈希函数是一种将任意长度的数据映射到固定长度的输出的单向函数。哈希函数具有以下特性:

- 输入变化时,输出有很大概率发生变化(敏感性)

- 不同输入产生相同输出的概率极低(碰撞抵抗)

- 无法从输出反推输入(单向性)

常见哈希算法:

- MD5(Message-Digest Algorithm 5)

- SHA-1(Secure Hash Algorithm 1)

- SHA-2(Secure Hash Algorithm 2)

- SHA-3(Secure Hash Algorithm 3)

实例:使用Python的hashlib库进行SHA-256哈希:

import hashlib

# 需要进行哈希的数据

data = b"Hello, world!"

# 计算SHA-256哈希值

hash_object = hashlib.sha256(data)

hash_hex = hash_object.hexdigest()

print("SHA-256 hash:", hash_hex)

5. 数字签名

数字签名是一种用于验证数据完整性和身份验证的技术。数字签名的基本原理是:

- 发送者使用私钥对数据生成签名。

- 接收者使用发送者的公钥验证签名。

实例:使用Python的cryptography库进行RSA数字签名和验证:

from cryptography.hazmat.primitives.asymmetric import padding as asym_padding

from cryptography.hazmat.primitives import hashes

# 需要签名的数据

data = b"Hello, world!"

# 使用私钥对数据生成签名

signature = private_key.sign(

data,

asym_padding.PSS(

mgf=asym_padding.MGF1(hashes.SHA256()),

salt_length=asym_padding.PSS.MAX_LENGTH

),

hashes.SHA256()

)

# 使用公钥验证签名

try:

public_key.verify(

signature,

data,

asym_padding.PSS(

mgf=asym_padding.MGF1(hashes.SHA256()),

salt_length=asym_padding.PSS.MAX_LENGTH

),

hashes.SHA256()

)

print("Signature is valid.")

except Exception as e:

print("Signature is invalid:", e)

6. 实际应用及案例代码

在现实中,加密和解密技术被广泛应用于各种场景,如:

- 安全通信:HTTPS、SSH、SSL/TLS等协议使用加密技术保护数据在传输过程中的安全性。

- 数据存储:加密文件系统和数据库使用加密技术保护存储的数据。

- 身份验证:密码学可以用于实现各种身份验证机制,如一次性密码(OTP)、双因素身份验证(2FA)等。

- 数字货币:比特币等数字货币使用加密技术确保交易的安全性和匿名性。

上述示例代码已经展示了如何使用Python的cryptography和hashlib库进行加密、解密、哈希和数字签名操作。在实际应用中,请确保使用适当的加密算法、密钥长度和库,同时遵循最佳实践来保护数据的安全。

以下是一些加密和解密实践的建议:

-

保护密钥:确保密钥的安全存储和传输。对于对称加密,可以考虑使用密钥管理服务(如AWS KMS、Google Cloud KMS等)来管理密钥。对于非对称加密,保护私钥的安全至关重要。

-

使用现代、安全的加密算法:避免使用被认为是不安全或过时的算法,如DES、RC4等。相反,选择经过时间检验且被广泛认可的算法,如AES、RSA等。

-

加密模式和填充方案:选择正确的加密模式和填充方案也很重要。例如,对于对称加密,推荐使用诸如AES-CBC、AES-GCM等模式;对于非对称加密,推荐使用OAEP填充。

-

更新和维护:随着技术的发展,密钥长度、加密算法或其他加密相关技术可能变得不再安全。因此,请关注加密技术的最新发展,并根据需要更新和维护您的加密实践。

-

性能和效率:加密和解密操作可能会对性能产生影响。在选择加密算法时,请权衡安全性和性能。在某些情况下,可以考虑使用硬件加速来提高加密和解密操作的性能。

-

审计和合规:确保遵循相关法规和行业标准,如GDPR、HIPAA、PCI DSS等,这可能要求使用特定的加密算法、密钥长度或其他安全措施。

总之,了解加密和解密技术的基础知识以及如何在实际应用中使用它们,对于确保信息安全至关重要。请务必关注最新的加密技术和最佳实践,以保护您的数据和系统免受未经授权的访问和攻击。

推荐阅读:

https://mp.weixin.qq.com/s/dV2JzXfgjDdCmWRmE0glDA

https://mp.weixin.qq.com/s/an83QZOWXHqll3SGPYTL5g文章来源:https://www.toymoban.com/news/detail-551814.html

![[渗透测试]—2.4 加密和解密技术](https://imgs.yssmx.com/Uploads/2023/07/551814-1.jpg) 文章来源地址https://www.toymoban.com/news/detail-551814.html

文章来源地址https://www.toymoban.com/news/detail-551814.html

到了这里,关于[渗透测试]—2.4 加密和解密技术的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[渗透测试]—5.3 网络渗透测试技术和工具](https://imgs.yssmx.com/Uploads/2024/02/503799-1.jpg)

![[渗透测试]—7.3 内网渗透和提权技术](https://imgs.yssmx.com/Uploads/2024/02/513944-1.jpg)

![[渗透测试]—2.3 密码破解技术](https://imgs.yssmx.com/Uploads/2024/02/501347-1.jpg)