目录

字符界面

一、防火墙介绍

二、防火墙的基本应用

将防火墙接口划分到区域中

区域添加访问规则

图形界面

字符界面

安装图形化防火墙管理工具

[root@bogon ~]# yum -y install firewall-config

一、防火墙介绍

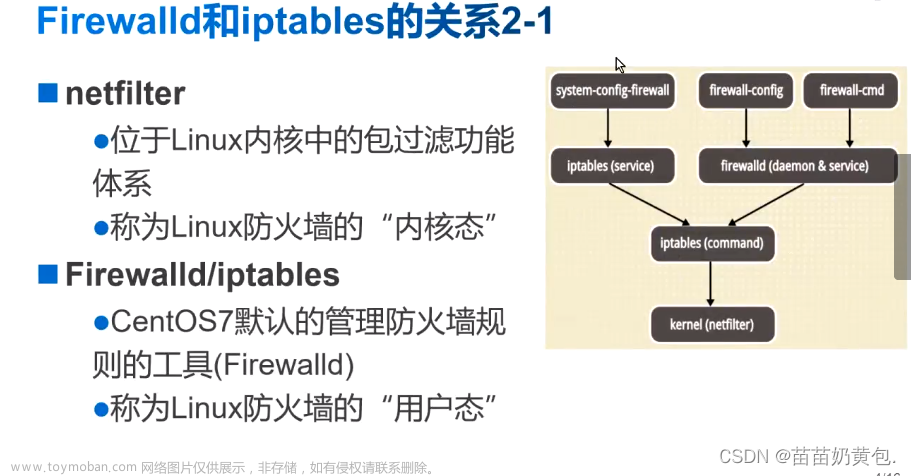

1、netfilter和防火墙管理工具

1)netfilter

防火墙内核模块

判断Linux是否支持防火墙功能检查内核是否有netfilter模块

1)防火墙管理工具

iptables:Centos6以前的防火墙管理工具

firewalld:Centos7以后使用,配置简单方便灵活

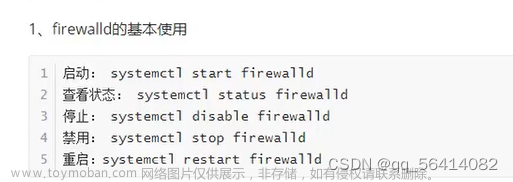

2、防火墙配置模式

1)运行配置模式

防火墙服务重新启动规则丢失

2)永久配置模式

服务重新启动不影响规则

3、Firewalld数据流处理的方式

1)源地址关联到区域

执行区域中的规则

2)源地址没有关联到区域

执行接口所在区域规则

3)接口没有关联到区域

执行默认所在区域规则

firewalld默认区域是public

4、firewalld区域类型

1)trusted区域

信任区域

允许所有流量

一般内部区域使用

2)internal

内部区域

内部网网络

3)public

默认区域

允许所有数据通过

4)external

拒绝所有流量进入当前区域

非信任网络

互联网接口划分在external区域

5)dmz

非军事化区域

拒绝所有流量进入区域

保存服务器对外提供服务

6)work

工作区域

拒绝流量进入允许ssh、dhcp

7)home

允许ssh、mdns、ipp-client

8)blook

允许所有流量通过

9)drop

拒绝所有通信

二、防火墙的基本应用

1、查看区域和配置默认区域

查看区域

[root@bogon ~]# firewall-cmd --get-zones

block dmz drop external home internal public trusted work

查看防火墙默认区域

[root@bogon ~]# firewall-cmd --get-default-zone

public

查看防火墙激活区域

[root@bogon ~]# firewall-cmd --get-active-zones

public

interfaces: ens33

修改默认区域

[root@bogon ~]# firewall-cmd --set-default-zone=trusted

success

查看防火墙激活区域

[root@bogon ~]# firewall-cmd --get-active-zones

trusted

interfaces: ens33

查看防火墙默认区域

[root@bogon ~]# firewall-cmd --get-default-zone

trusted

将防火墙接口划分到区域中

将ens32接口划分到trusted区域

[root@bogon ~]# firewall-cmd --add-interface=ens33 --zone=trusted

Warning: ZONE_ALREADY_SET: 'ens33' already bound to 'trusted'

success

查看接口所在区域

[root@bogon ~]# firewall-cmd --get-zone-of-interface=ens33

trusted

将ens32接口修改到dmz区域

[root@bogon ~]# firewall-cmd --change-interface=ens33 --zone=dmz

success

查看接口所在区域

[root@bogon ~]# firewall-cmd --get-zone-of-interface=ens33

dmz

将ens32接口从truseted区域移除

[root@bogon ~]# firewall-cmd --remove-interface=ens33 --zone=dmz

success

查看接口所在区域

[root@bogon ~]# firewall-cmd --get-zone-of-interface=ens33

no zone

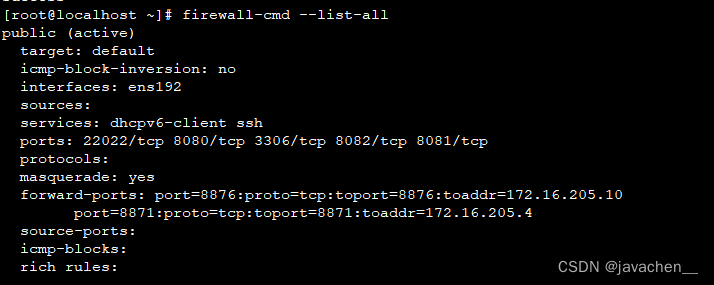

区域添加访问规则

允许外部区域使用ftp

[root@bogon ~]# firewall-cmd --add-service=ftp --zone=external

success

查看外部区域的规则

[root@bogon ~]# firewall-cmd --list-services --zone=external

ftp ssh

显示外部区域规则详细信息

[root@bogon ~]# firewall-cmd --list-all --zone=external

external

target: default

icmp-block-inversion: no

interfaces:

sources:

services: ftp ssh

ports:

protocols:

masquerade: yes

forward-ports:

source-ports:

icmp-blocks:

rich rules:

不允许外部区域使用ssh服务

[root@bogon ~]# firewall-cmd --remove-service=ssh --zone=external

success

查看外部区域的规则

[root@bogon ~]# firewall-cmd --list-services --zone=external

ftp

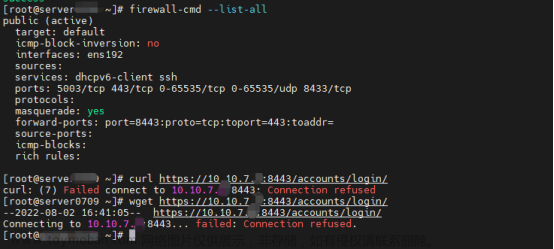

允许外部区域的443端口通信

[root@bogon ~]# firewall-cmd --add-port=455/tcp --zone=external

success

查看添加的端口号规则

[root@bogon ~]# firewall-cmd --list-ports --zone=external

455/tcp

不允许外部区域使用443端口

[root@bogon ~]# firewall-cmd --remove-port=455/tcp --zone=external

success查看添加的端口号规则

[root@bogon ~]# firewall-cmd --list-ports --zone=external

配置阻止使用ping

查看是否添加规则

[root@bogon ~]# firewall-cmd --list-icmp-blocks

[root@bogon ~]#

不允许发送icmp请求

[root@bogon ~]# firewall-cmd --add-icmp-block=echo-request --zone=trusted

success另一台主机去ping实验 ping不通

[root@bogon ~]# ping 192.168.1.118

PING 192.168.1.118 (192.168.1.118) 56(84) bytes of data.

From 192.168.1.118 icmp_seq=1 Destination Host Prohibited

From 192.168.1.118 icmp_seq=2 Destination Host Prohibited本机可以去平其他主机

[root@bogon ~]# ping 192.168.1.120

PING 192.168.1.120 (192.168.1.120) 56(84) bytes of data.

64 bytes from 192.168.1.120: icmp_seq=1 ttl=64 time=0.817 ms

64 bytes from 192.168.1.120: icmp_seq=2 ttl=64 time=0.204 ms

图形界面

系统默认两个可信

文章来源:https://www.toymoban.com/news/detail-556786.html

文章来源:https://www.toymoban.com/news/detail-556786.html

文章来源地址https://www.toymoban.com/news/detail-556786.html

到了这里,关于Firewalld防火墙 图形和字符的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!