一、Pikachu靶场介绍

Pikachu靶场下载地址:https://github.com/zhuifengshaonianhanlu/pikachu

Pikachu是一个带有漏洞的Web应用系统,在这里包含了常见的web安全漏洞。如果你是一个Web渗透测试学习人员且正发愁没有合适的靶场进行练习,那么Pikachu可能正合你意。

Pikachu上的漏洞类型列表如下:

- Burt Force(暴力破解漏洞)

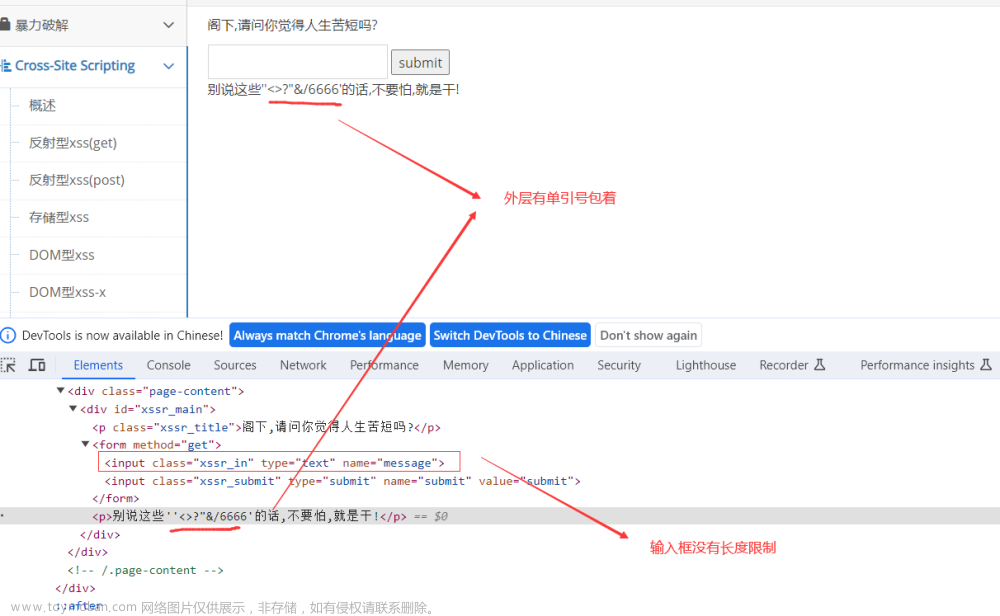

- XSS(跨站脚本漏洞)

- CSRF(跨站请求伪造)

- SQL-Inject(SQL注入漏洞)

- RCE(远程命令/代码执行)

- Files Inclusion(文件包含漏洞)

- Unsafe file downloads(不安全的文件下载)

- Unsafe file uploads(不安全的文件上传)

- Over Permisson(越权漏洞)

- …/…/…/(目录遍历)

- I can see your ABC(敏感信息泄露)

- PHP反序列化漏洞

- XXE(XML External Entity attack)

- 不安全的URL重定向

- SSRF(Server-Side Request Forgery)

二、环境配置(以Win 10为例)

- 由于Pikachu是一个使用PHP开发的系统,后台数据库使用的是Mysql,所以我们只需要下载一个XAMPP把它集合起来就好。这里XAMPP安装以及配置就不再过多的叙述,我们可以在网上搜索到很多。(教程如下)

XAMPP下载及安装教程

-

将下载好的pikachu放到XAMPP的htdocs目录下

-

打开pikachu文件夹,点击inc文件夹

-

点击config.inc.php!

-

修改用户名和密码,全部修改为root,XAMPP数据库的账号密码

-

然后在XAMPP软件点击admin

-

点击用户账户→选127.0.0.1→修改权限→修改密码

修改密码为root

-

phpMyAdmin 无法连接到 MySQL 服务器时,请参考

-

然后我们在浏览器中输入127.0.0.1:8081/pikachu-master就可以登陆成功了!

(注意!!!我们之所以输入的是pikachu-master而不是别的网上的pikachu,是因为我们进行第二步操作时,pikachu文件夹就是这样子命名的。如下图所示。如果把文件夹重命名为pikachu,那么我们就要输入127.0.0.1:8081/pikachu)

-

登陆成功

-

但是这个时候会提示还没有初始化,所以我们点击上面的一行红字,由于前两步我们都已经完成,因此直接点击安装初始化就可以。

-

初始化成功!接下来我们就可以开搞了!!

文章来源:https://www.toymoban.com/news/detail-557133.html

文章来源:https://www.toymoban.com/news/detail-557133.html这一节我们就到这里啦~文章来源地址https://www.toymoban.com/news/detail-557133.html

到了这里,关于Pikachu靶场全关详细教学(一)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!