一、漏洞描述

Windows 消息队列服务是一个Windows组件,需要系统启用该组件才能利用此漏洞,该组件可以通过控制面板添加。Microsoft Message Queuing中存在远程代码执行漏洞,未经身份验证的远程攻击者通过向MSMQ服务器发送特制的恶意MSMQ数据包触发此漏洞,最终实现在服务器端远程代码执行,且无需用户交互。CVSS评分9.8。

二、修复方案

官方通告链接:

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2023-21554

修复建议(任选一种即可):

1.下载漏洞修复补丁

访问官方通告链接:

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2023-21554

根据操作系统版本下载补丁,修复漏洞

2.关闭MSMQ服务,以此关闭攻击通道

打开控制面板->程序和功能->启用或关闭Windows功能 ->禁用Microsoft消息队列(MSMQ)服务器

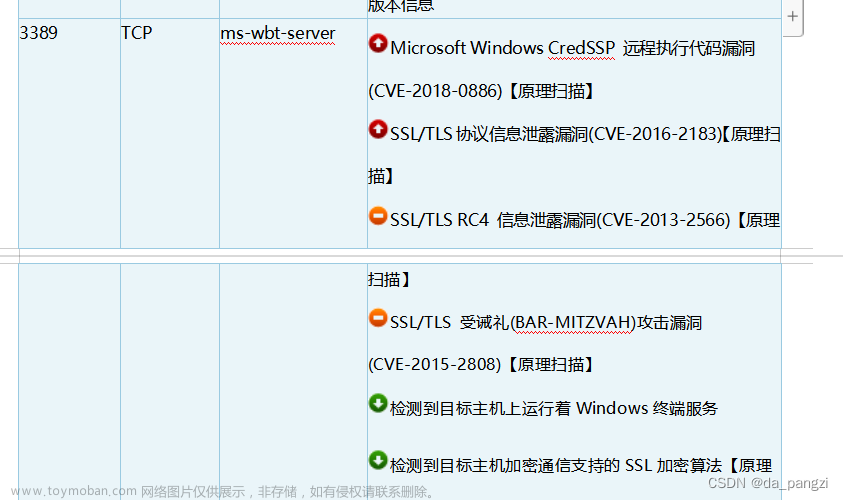

3.配置防火墙规则禁用1801/TCP连接

打开windows防火墙->高级设置->入站规则->新建规则->禁用1801/TCP连接

文章来源:https://www.toymoban.com/news/detail-557894.html

文章来源:https://www.toymoban.com/news/detail-557894.html

重启即可修复文章来源地址https://www.toymoban.com/news/detail-557894.html

到了这里,关于【Microsoft Message Queuing远程代码执行漏洞(CVE-2023-21554)漏洞修复】的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!