CobaltStrike有两种加载插件的方法,一种是在客户端加载,一种是在服务端加载。在客户端加载,当客户端没连接上服务端后,该插件即不会被加载。所以有时候需要在服务端加载某些插件。

一、插件下载

Ladon脚本下载地址:https://github.com/k8gege/Ladon

Ladon具体使用方法:https://github.com/k8gege/Aggressor

二、客户端加载

点击 CobaltStrike–> Script Manager

点击 Load 加载插件,加载Ladon 插件后缀格式为 .cna

点击 Load 加载插件,加载LSTAR 插件后缀格式为 .cna

点击 Load 加载插件,加载OLa插件后缀格式为 .cna

点击 Load 加载插件,加载插件TaoWU,后缀格式为 .cna

点击 Load 加载插件,加载插件XieGongZI,后缀格式为 .cna

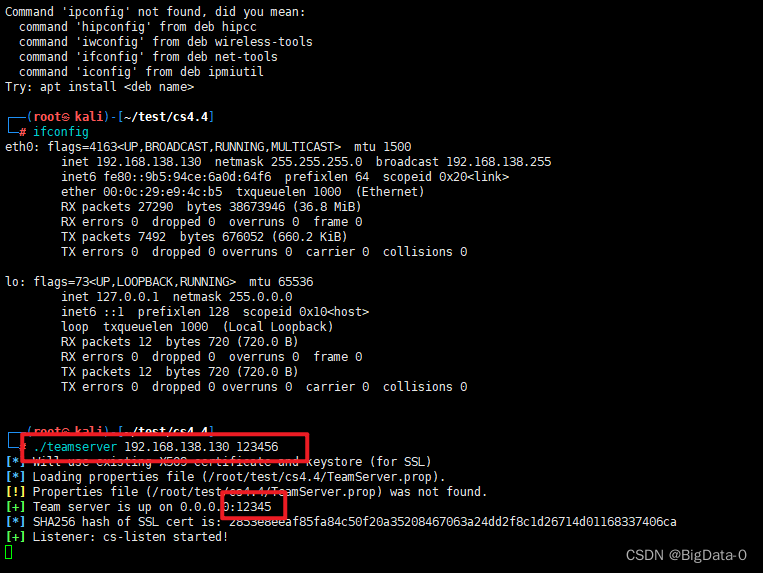

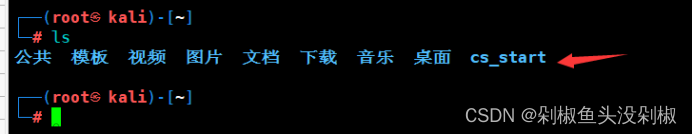

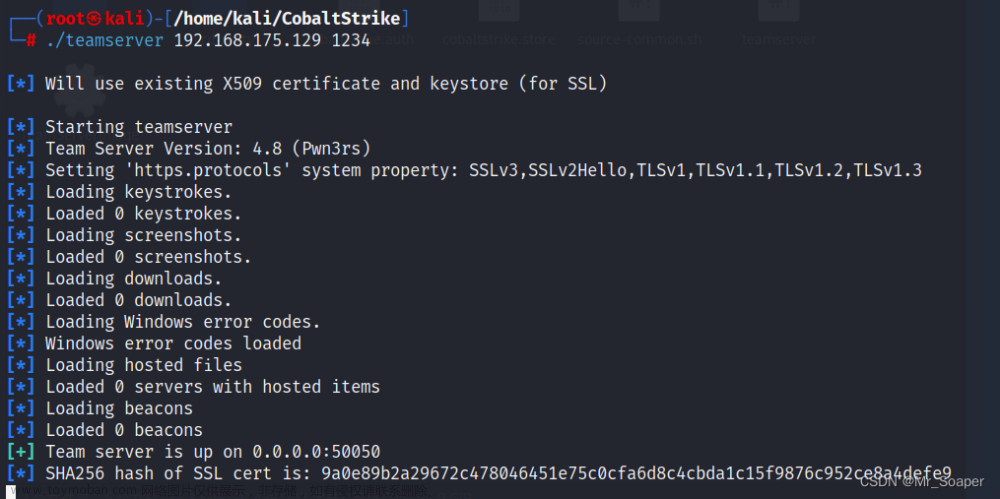

三、服务端加载

CobaltStrike服务器端有个 agscript文件,他是用来在服务器端运行cna插件文件的

后台运行

nohup ./agscript cs的ip cs的端口 任意用户名 密码 插件路径 &

四、插件的使用

https://github.com/k8gege/Aggressor

文章来源:https://www.toymoban.com/news/detail-563949.html

文章来源:https://www.toymoban.com/news/detail-563949.html

摘抄

人们在日复一日的工作生活中,得到一些东西,同时也失去了一些东西。适时出去走走,去亲近大自然,感受自然的纯粹与美好;去结识新朋友,听听他们的故事,体悟不一样的人生,会有更宽阔的视野与更丰富的智慧。

-----<多出去走走>文章来源地址https://www.toymoban.com/news/detail-563949.html

到了这里,关于Cobalt Strike第五篇导入插件的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!