首先在Kali里面察看自己的IP地址,以便后续操作

ip addr #查看Kali系统IP地址

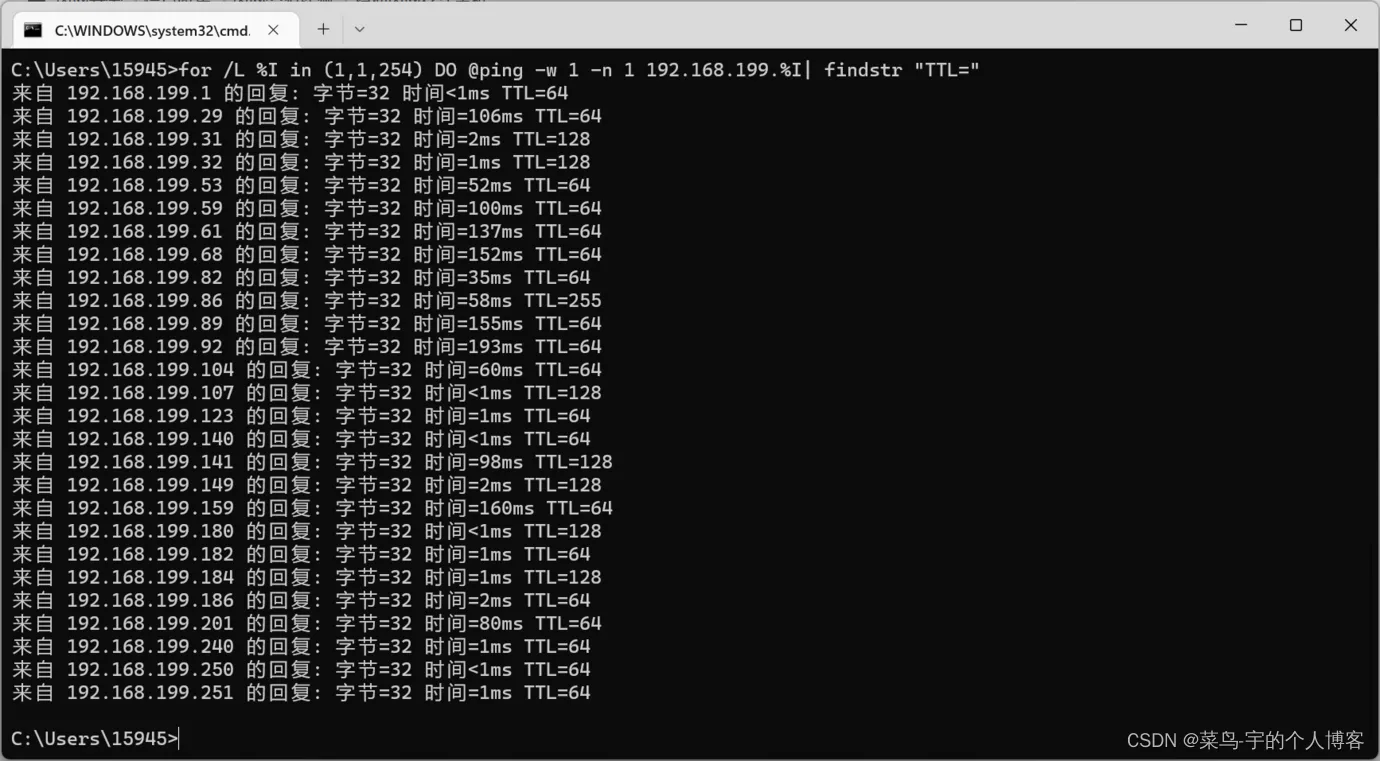

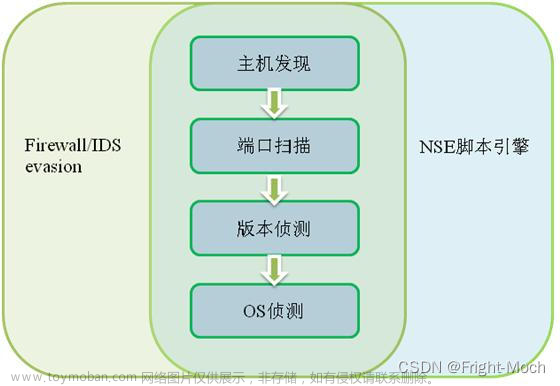

1、nmap主机存活扫描

可以使用nmap -sn IP扫描同网段存活的主机

nmap -sn 10.225.91.17/24 #扫描靶机存活的主机

nmap -sn 192.168.202.131/24 #扫描Kali系统IP

根据扫描结果,可以确定同网段所有存活的主机,包括自己的靶机

2、操作系统类型探测

常见的操作系统类型是Windows和Linux系统,我们可以使用nmap命令对靶机{(10.225.91.17),你们可以根据自己的靶机进行操作}进行操作系统类型探测。

nmap -O -Pn -v IP

-Pn 表示跳过主机存活(ping)检测,直接扫描端口

-v 表示显示过程中的详细信息

根据扫描结果,我们可以发现该靶机的操作系统类型是Linux操作系统

3、端口探测

对靶机进行全端口扫描

nmap -p- -Pn -v ip

-p- 表示全端口扫描

根据结果发现25、3306、80、445等端口开放以及对应的服务

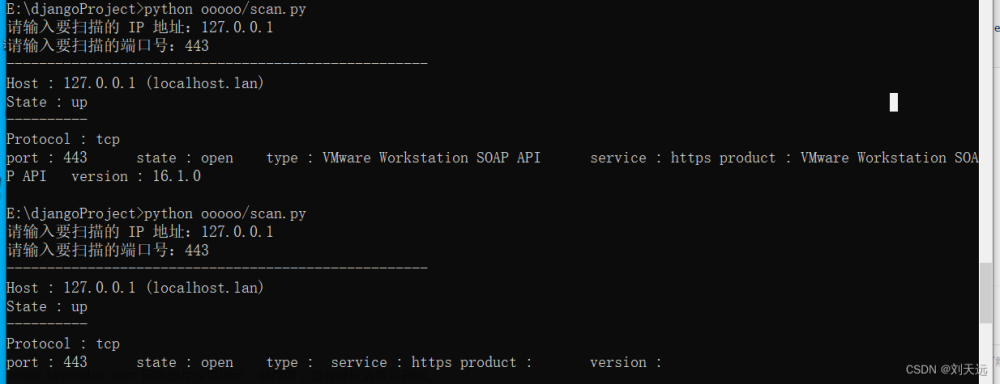

4、端口服务信息探测

对靶机端口的服务版本信息进行探测

nmap -p- -Pn -v -sV ip

根据扫描结果,可以得到各个端口服务的版本信息, 得到靶机是CentOs操作系统,且为Apache服务

5、综合探测

对服务端进行综合探测

nmap -A ip

-A等同于-O+sv+sC+traceroute,做一个较全面的扫描

6、漏洞扫描

还可以使用nmap扫描自身是否具有ms17010漏洞

nmap -p445 --script smb-vuln-ms17-010 ip 文章来源:https://www.toymoban.com/news/detail-572128.html

文章来源:https://www.toymoban.com/news/detail-572128.html

根据结果发现靶机自身具有ms17010漏洞的文章来源地址https://www.toymoban.com/news/detail-572128.html

到了这里,关于Kali--Nmap实战的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!