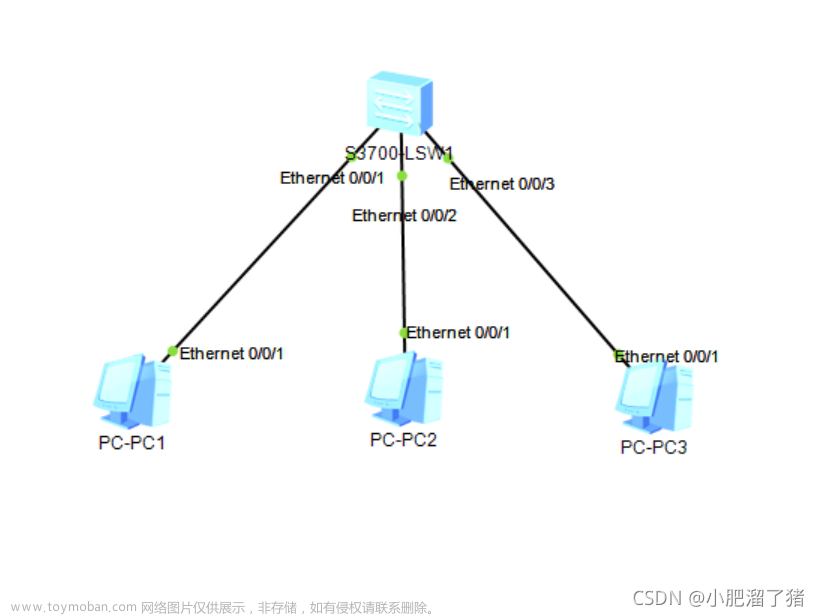

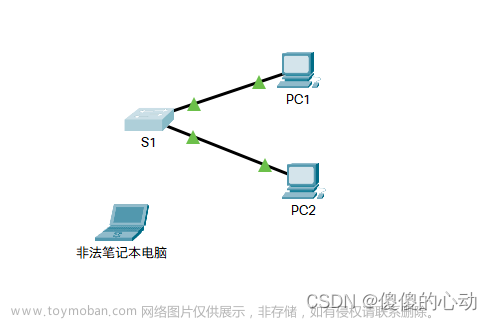

一、端口保护

功能简介

有些应用环境下,要求一台设备上的有些端口之间不能互相通讯。在这种环境下,这些端口之间的通讯,不管是单址帧,还是广播帧,以及多播帧,都不能在保护口之间进行转发。您可以通过将某些端口设置为保护口(Protected Port)来达到目的。 当您将某些端口设为保护口之后,保护口之间互相无法通讯,保护口与非保护口之间可以正常通讯。

配置方法文章来源地址https://www.toymoban.com/news/detail-578215.html

Ruijie(config)#interface range gigabitEthernet 0/1-4

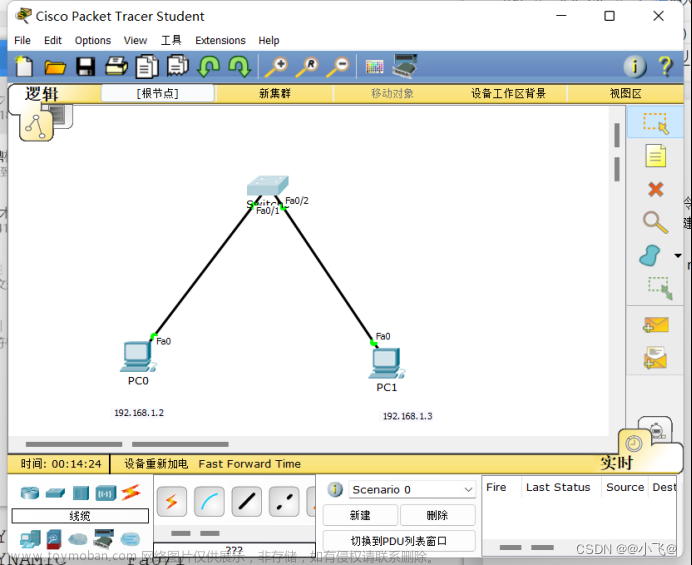

Ruijie(config-if-range)#switchport protected二、端口安全

功能简介

端口安全功能通过报文的源MAC地址或者源 MAC+源IP 或者仅源 IP 来限定报文是否可以进入交换机的端口,您可以静态设置特定的 MAC地址,静态 IP+MAC 绑定或者仅IP 绑定,或者动态学习限定个数的MAC地址来控制报文是否可以进入端口,使能端口安全功能的端口称为安全端口。只有源 MAC地址为端口安全地址表中配置或者配置绑定的IP+MAC 地址,或者配置的仅 IP 绑定地址,或者学习到的MAC地址的报文才可以进入交换机通信,其他报文将被丢弃。

配置方法

启动端口安全:

Ruijie(config)#interface gigabitEthernet 0/1

Ruijie(config-if-GigabitEthernet 0/1)#switchport port-security

只允许指定IP地址的设备接入:

Ruijie(config-if-GigabitEthernet 0/1)#switchport port-security binding 192.168.1.2

只允许指定IP+MAC地址的设备接入:

Ruijie(config-if-GigabitEthernet 0/1)#switchport port-security binding 0011.1111.1112 vlan 1 192.168.1.2

只允许指定MAC并且IP地址在VLAN内的设备接入:

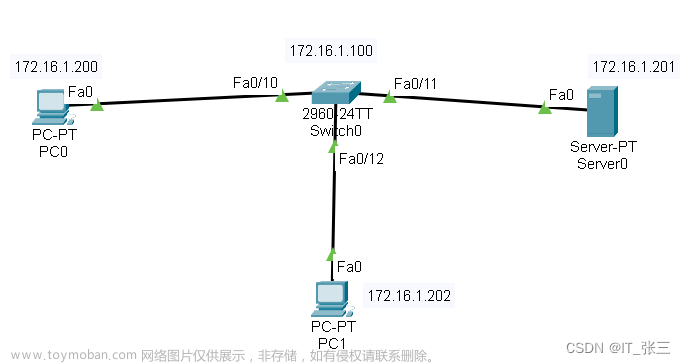

Ruijie(config-if-GigabitEthernet 0/1)#switchport port-security mac-address 0011.1111.1113 vlan 1三、RLDP环路检测&链路检测

功能简介

RLDP 全称是Rapid Link Detection Protocol,是锐捷网络自主开发的一个用于快速检测以太网链路故障的链路协议。

一般的以太网链路检测机制都只是利用物理连接的状态,通过物理层的自动协商来检测链路的连通性。

但是这种检测机制存在一定的局限性,在一些情况下无法为用户提供可靠的链路检测信息,比如在光纤口上光纤接收线对接错,由于光纤转换器的存在,造成设备对应端口物理上是linkup 的,但实际对应的二层链路却是无法通讯的。再比如两台以太网设备之间架设着一个中间网络,由于网络传输中继设备的存在,如果这些中继设备出现故障,将造成同样的问题。

利用RLDP 协议用户将可以方便快速地检测出以太网设备的链路故障,包括单向链路故障、双向链路故障、环路链路故障。文章来源:https://www.toymoban.com/news/detail-578215.html

配置方法

全局启动RLDP功能:

Ruijie(config)#rldp enable

在端口下应用RLDP:

Ruijie(config)#interface gigabitEthernet 0/1

Ruijie(config-if-GigabitEthernet 0/1)#rldp port loop-detect shutdown-port //检测到环路后关闭接口

配置故障恢复时间:

Ruijie(config)#errdisable recovery interval 300 //基于全局配置

Ruijie(config-if-GigabitEthernet 0/1)#errdisable recovery interval 300 //基于端口配置到了这里,关于【锐捷交换】接入交换机安全配置的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!