网络和通信安全

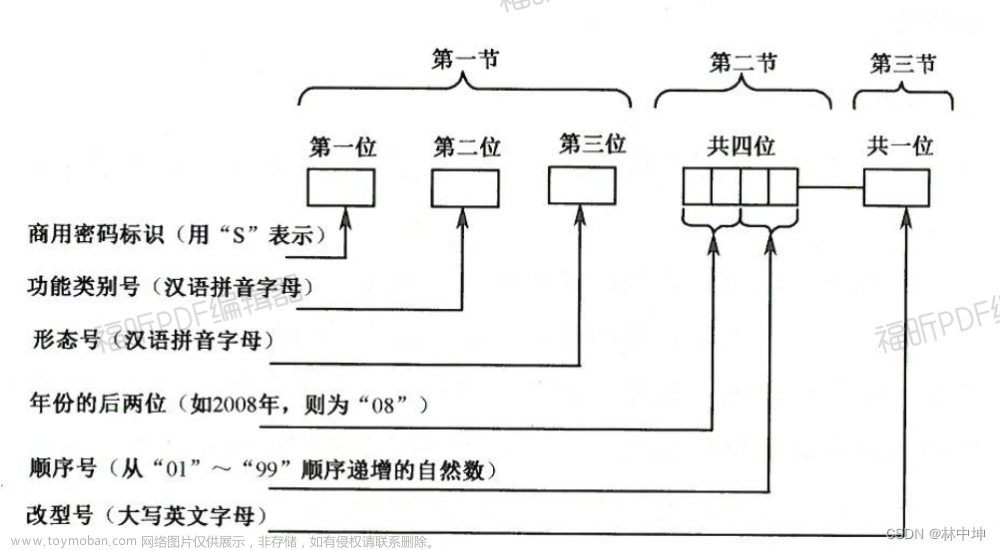

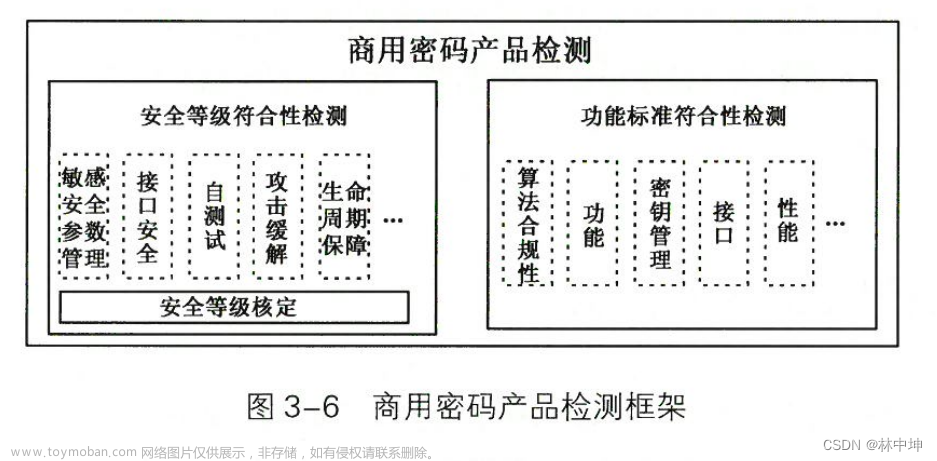

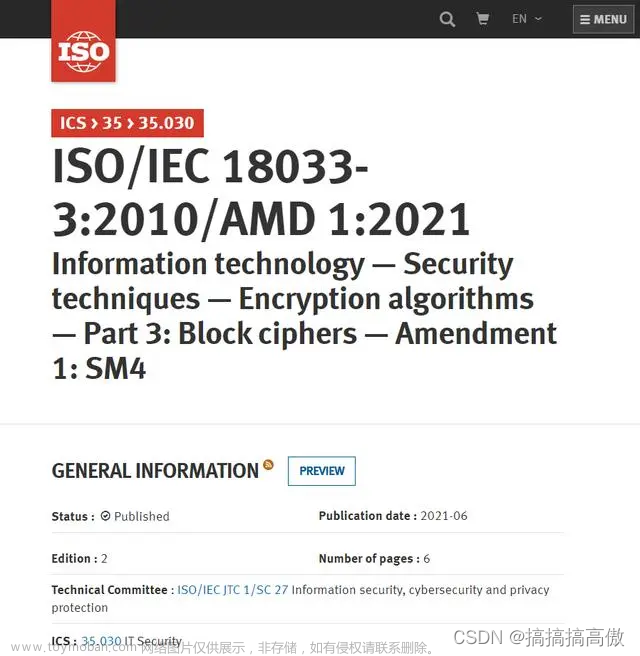

三个密码产品 SSL VPN IPSEC VPN 安全认证网关-----数字证书---双证书-----SM2签名 SM4加密 D 是否使用这些安全产品 A用的算法是否符合国家密码算法要求 K密钥管理是否安全(商用密码产品检测中心认证的)

对象:一般划分根据

(1)网络类型:这里主要依据网络之间是否相对独立进行分类,如互联网、政务外网、 企业专网等:

(2)通信主体:指的是参与通信的各方,典型的如客户端与服务端。

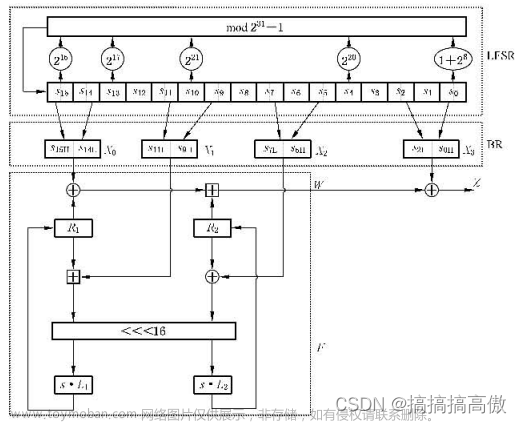

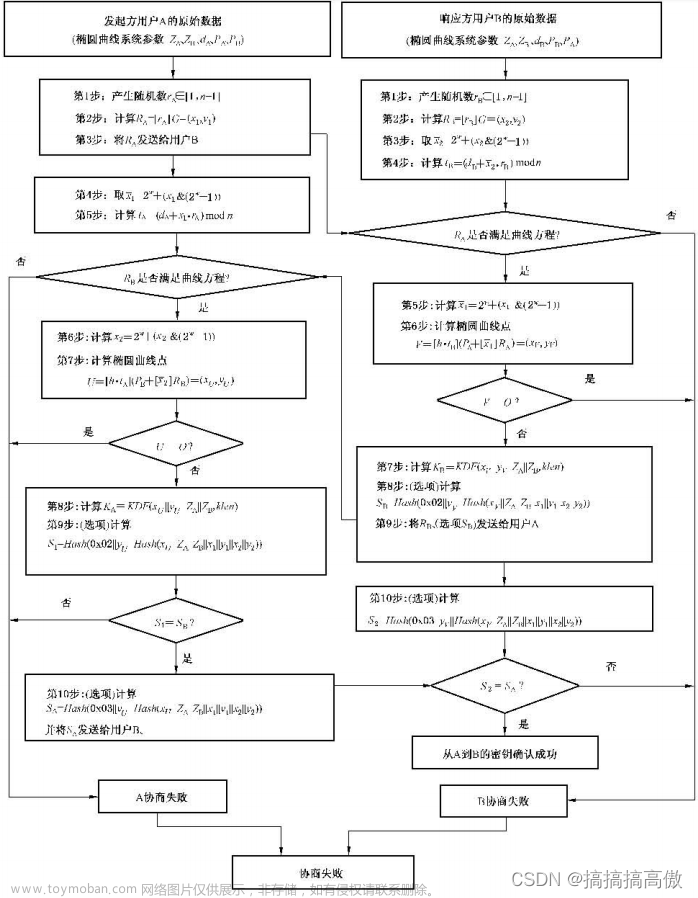

怎么对通信实体进行身份鉴别:SM2(会话密钥的协商,保证会话的安全性) 国密浏览器 SSL密码套件:0xe103

怎么对通信数据的完整性保证:抓包 判断是否是否使用国密算法 HMACSM3

怎么保证通信过程中重要数据的机密性 SM4

怎么保证网络控制边界访问控制信息的完整性:看是否有安全认证网关 的配置文件或者对经过的路线进行检测配置是否网络边界访问控制信息的完整性(记录了但是没做安全保护)

怎么保证安全接入:

一般进行步骤 :访谈 文档查看 实地查看 检测点查看配置文件 工具测试

根据不同网络区域干不同的事进行

抓包:证书(使用人 时间 密钥用途 算法SM2和SM3,颁发机构) 算法 版本号 1.2 0x0101

设备和计算安全

对象:一般根据划分不同得

主要包括通用服务器(如应用服务器、数据库服务器)、数 据库管理系统、整机类和系统类的密码产品、堡垒机,至少分成至少分为 密码 产品/设备、具有密码功能的网络及安全设备、采用密码技术的其他产品、通用设备、不具 有密码功能的网络及安全设备、虚拟设备和系统。(跟系统相关的资产、密码产品、)

怎么对设备进行登录身份鉴别:一般是运维人员登录取证,同时进行抓包

怎么对保证远程管理通道安全:一般是运维人员登录取证,同时进行抓包

怎么保证系统资源访问控制信息的完整性 访谈一般查看设备配置文件 拍照求证(没保护)

怎么保证重要信息资源安全标记的完整性 访谈一般查看设备配置文件 拍照求证(没保护)

怎么保证日志记录的完整性:访谈一般查看设备配置文件没有就在拍照求证(没保护)

怎么保证重要可执行程序的完整性和重要可执行程序来源的真实性:访谈 拍照求证(没保护)

一般进行步骤 :访谈 文档查看 实地查看 检测点查看配置文件 工具测试

根据不同网络区域干不同的事进行

跟你系统相关的有那些密码产品 系统资源

是怎么管理的怎么运维的 一般怎么登陆的

如果是内网维护的则需要实地查验是否是本地运行 是否关闭外部运维接口。

服务器 一般分为Linux 和 windows, linux 抓包一般是tcpdump 使用TCP dump -i eth0 src ip -w/路径/ b.pcap

Windows : 一般使用netsh trace start capture=YES report=YES persistent=YES //开启

netsh trace stop //停止

应用和数据安全

划分对象:一般是靠不同业务应用范围进行划分一般是不给大众看就是,还可以参考相关行业规范。业务应用,具体参考通过专家评审后的密码应用方案设定的范围确定。如无密码应用方案,应根据网络安全等级保护定级报告描述的范 围确定

怎么判断等级

怎么保证登录用户身份鉴别:用户登录查看F12看控制台的post或者get的报文

怎么保证访问控制信息的完整性:查看系统的配置文档是否有,是否进行密码技术进行保证完整性

怎么保证重要信息资源安全标记的完整性:查看系统的配置文档是否有,是否进行密码技术进行保证完整性

怎么保证重要数据传输机密性:抓包判断或者在网络层的保证的传输的机密性和完整性能保证应用层这款SM4-CBC

怎么保证重要数据存储机密性:一般是密码机保证 调用密码机SM4-CBC(消息确认码可以保证完整性)

怎么保证重要数据传输完整性:抓包判断或者在网络层的保证的传输的机密性和完整性能保证应用层这款SM3

怎么保证重要数据存储完整性:一般是使用密码机保证调用密码机HMAC-SM3

怎么保证不可否认性:

在抓应用层的数据包时,可能会与网络层数据包进行覆盖,使用F12观看

用自研代码:

1被测系统采用的密码产品应符合相应等级的密 码模块安全要求。对于未使用经检测认证的密码产品,通过开源或自研软件实现数据机密性 和完整性保护的情况,无法判断其密码模块安全等级,而且其采用的算法或密码技术实现安 全性以及软实现带来的密钥管理安全性均无法保证文章来源:https://www.toymoban.com/news/detail-578848.html

2判定开源软件或自研软件在密码算法及技术实现方面是否存在高风险;另一 方面,应着重判断密钥全生命周期管理是否安全,应给出充分的密钥安全保护的证据。如其 自行开发或使用开源的软件实现密码功能,但存在密钥明文存储或可越权访问等密钥生命周 期中的高风险问题文章来源地址https://www.toymoban.com/news/detail-578848.html

到了这里,关于商用密码应用安全性评估----技术层面实现的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!