CSRF(Cross-Site Request Forgery)跨站请求伪造是一种常见的网络安全攻击,它利用用户在已经登录的网站上的身份验证信息来执行恶意操作。

攻击者通过诱使受害者在本地浏览器中打开一个恶意网站,这个网站会发送一个自动执行的请求到目标网站。由于受害者已经在目标网站上进行了登录,浏览器会自动携带相应的身份验证凭证(如Cookie),并将请求发送给目标网站。目标网站会误认为该请求是合法的用户行为,并执行相应的操作。

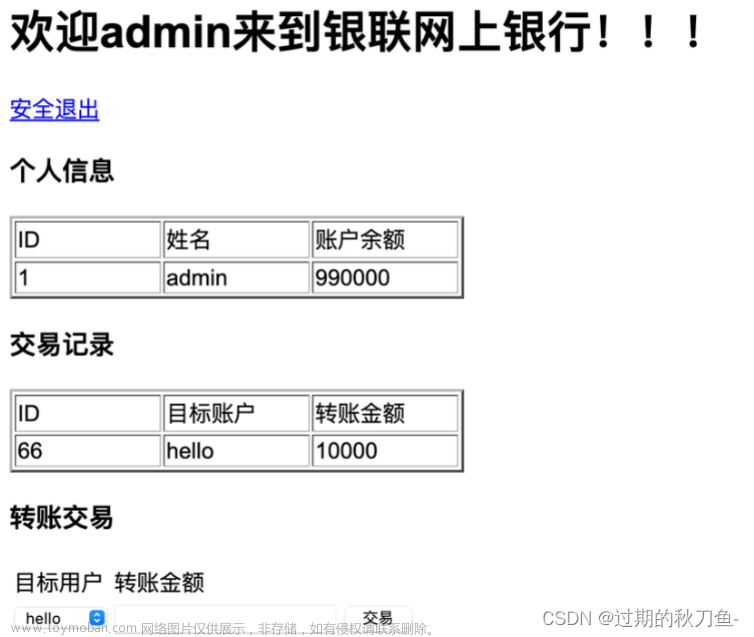

下面以一个购物网站为例来说明CSRF的原理:

-

受害者登录:假设受害者已经登录了一个购物网站,并且在本地浏览器中保留了相应的身份验证凭证(如Cookie)。

-

攻击者构造恶意页面:攻击者创建一个恶意网页,其中包含一个自动执行的请求,向购物网站发送一个购买商品的请求。

-

诱导受害者访问恶意页面:攻击者通过各种手段诱导受害者在浏览器中打开恶意页面。这可以通过发送钓鱼邮件、社交媒体欺骗或XSS等方式来实现。

-

恶意请求执行:受害者在浏览器中打开了恶意页面后,其中的自动执行的请求会被发送到购物网站。由于浏览器会自动携带受害者的身份验证凭证,购物网站会误以为这是合法的请求,并执行购买商品的操作。

这样,攻击者就成功地利用了受害者在购物网站上的身份验证信息,执行了一个未经授权的操作。

为了防御CSRF攻击,开发人员可以采取以下措施:文章来源:https://www.toymoban.com/news/detail-584274.html

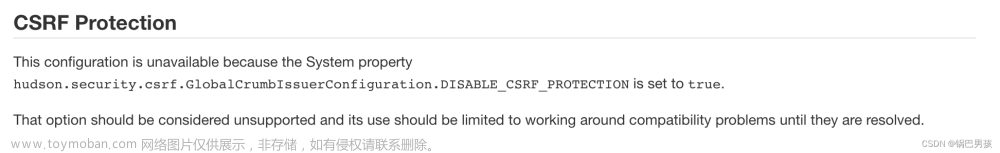

- 使用随机生成的CSRF令牌:在用户进行关键操作(如修改密码、付款等)时,服务器会生成一个唯一的令牌并将其嵌入到表单或请求参数中。服务器在处理请求时,会验证该令牌的合法性,确保请求来源于合法的页面。

- 检查Referer头:服务器可以检查请求中的Referer头,确保请求来源于合法的网站。然而,这种方法可能不可靠,因为Referer头可以被篡改或禁用。

- 设置SameSite Cookie属性:通过将Cookie的SameSite属性设置为"Strict"或"Lax",可以限制跨域请求中的Cookie发送,从而降低CSRF攻击的风险。

综上所述,CSRF利用受害者已登录的身份验证信息来执行未经授权的操作。开发人员可以采取一系列防御措施来减少CSRF攻击的风险。文章来源地址https://www.toymoban.com/news/detail-584274.html

到了这里,关于跨站请求伪造(CSRF)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!