工具:burp suite

目标:dvwa靶场——Brute Force

爆破工具这里不做详细讲解,可以自己上网找资料查询学习。

1.打开dvwa靶场,把密码等级改为high,然后,我们需要打开代理打开抓包工具。不做图解

2.在dvwa靶场中,输入一个用户名和你的密码(前提是知道用户名或者密码,反正你要知道一个)我这里是知道用户名的情况,如果你知道密码不知道用户名也是同样方法。

3.然后,我们看抓包工具抓的内容,我们要把它上传到intruder模块,它会亮你就点击就可以

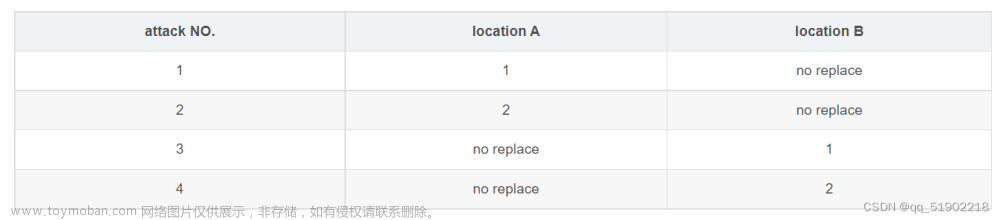

4.点到positions界面,将攻击类型改为pitchfork,我们这里知道用户名就不要去选择它了,这里我们只要给password和token的值选中添加标志就可以了

4.点到positions界面,将攻击类型改为pitchfork,我们这里知道用户名就不要去选择它了,这里我们只要给password和token的值选中添加标志就可以了

文章来源:https://www.toymoban.com/news/detail-585880.html

文章来源:https://www.toymoban.com/news/detail-585880.html

文章来源地址https://www.toymoban.com/news/detail-585880.html

到了这里,关于dvwa靶场暴力破解漏洞高级(high)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!