依据GB/T 39786 -2021《信息安全技术 信息系统密码应用基本要求》针对等保三级系统要求:

网络和通信层面:

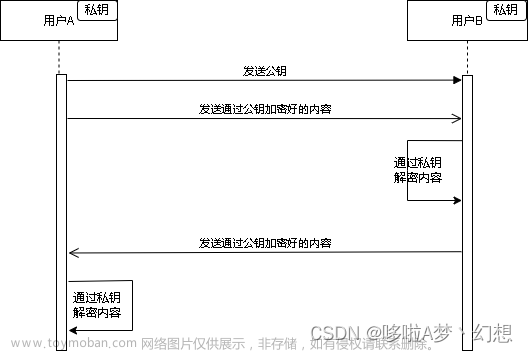

a)应采用密码技术对通信实体进行身份鉴别,保证通信实体身份的真实性;

b)宜采用密码技术保证通信过程中数据的完整性;

c)应采用密码技术保证通信过程中重要数据的机密性;

d)宜采用密码技术保证网络边界访问控制信息的完整性;

e)可采用密码技术对从外部连接到内部网络的设备进行接入认证,确保接入的设备身份真实性;

说明:在描述这一块内容之前,我们要确定好网络和通信层面的测评对象(参考文件:《商用密码应用安全性评估FAQ》第二版)

信息系统一般通过网络技术来实现与外界的互联互通,GB/T 39786-2021《信息安全技

术信息系统密码应用基本要求》规定了信息系统在网络和通信安全层面的密码应用技术要

求,这些要求涉及到通信的主体(通信双方)、信息系统与网络边界外建立的网络通信信道,以及提供通信保护功能的设备、组件和产品。那么该如何确定网络和通信安全层面的测评对象呢?测评对象选取的粒度应该怎样把握呢?

网络和通信安全层面的测评对象主要是针对跨网络访问的通信信道,这里的跨网络访问

指的是从不受保护的网络区域访问被测系统。可以从通信主体和网络类型两个方面来确定网络和通信安全层面的测评对象:

(1)网络类型:这里主要依据网络之间是否相对独立进行分类,如互联网、政务外网、

企业专网等;(2) 通信主体:指的是参与通信的各方,典型的如客户端与服务端。例如,PC机上运

行的浏览器与服务器上运行的web服务系统,移动智能终端上运行的APP与服务器上运行的

应用系统;也可以是服务端与服务端,例如,IPSec VPN与IPSec VPN之间。

假设某OA系统存在:

①办公内网国密浏览器与后台管理系统之间的通信信道;

②互联网VPN与运维SSL VPN之间的运维通信信道;

③政务外网IPSec与IPSec VPN之间的通信信道;

身份鉴别:(高风险)

测评指标:1)采用密码技术对通信实体进行身份鉴别,保证通信实体身份的真实性(第一级到第三级)。

2)采用密码技术对通信实体进行双向身份鉴别,保证通信实体身份的真实性(第四级)。

测评对象:信息系统与网络边界外建立的网络通信信道,以及提供通信保护功能的设备或组件、密码产品。

可能缓解的措施:无

测评实施步骤和取证材料:

测评实施:①利用Wireshark抓取办公内网国密浏览器与后台管理系统之间的通信信道的数据流量包,分析其通信过程中所使用的密码算法和密码技术是否符合商用密码应用安全性评估相关标准;

具体命令:ip.addr == xx.xx.xx.xx && tls

ip.addr == xx.xx.xx.xx&& tls && http.request.method == "POST"

如果有其他要求的话(端口号):ip.addr == xx.xx.xx.xx && tls && tcp.port == xxx

取证材料:wireshark抓取办公内网国密浏览器与后台管理系统之间的数据流量包截图、导出的数字证书截图、数字证书的有效性验证截图、证书的颁发者合规性证明截图等。

办公内网国密浏览器与后台管理系统之间的数据流量包截图 国密浏览器商用密码产品认证证书

导出的数字证书截图 数字证书的有效性验证截图(有效期、颁发者、签名算法)

证书的颁发者合规性证明截图

........ ........

测评实施:②利用Wireshark抓取互联网VPN与运维SSL VPN之间的运维通信信道的数据流量包,分析其通信过程中所使用的密码算法和密码技术是否符合商用密码应用安全性评估相关标准;

具体命令:ip.addr == xx.xx.xx.xx && tls

ip.addr == xx.xx.xx.xx&& tls && http.request.method == "POST"

如果有其他要求的话(端口号):ip.addr == xx.xx.xx.xx && tls && tcp.port == xxx

取证材料:wireshark抓取互联网VPN与运维SSL VPN之间的运维通信信道之间的数据流量包截图、SSL VPN配置文件截图、SSL VPN商用密码产品认证证书、流量导出的数字证书截图、数字证书的有效性验证截图、证书的颁发者合规性证明截图等。

wireshark抓取互联网VPN与运维SSL VPN之间的运维通信信道之间的数据流量包截图 SSL VPN配置文件截图 SSL VPN商用密码产品认证证书 流量导出的数字证书截图 同上的操作步骤(略) 数字证书的有效性验证截图 同上的操作步骤(略) 证书的颁发者合规性证明截图 同上的操作步骤(略) ........... ............

测评实施: ③利用Wireshark抓取政务外网IPSec与IPSec VPN之间的通信信道的数据流量包,分析其通信过程中所使用的密码算法和密码技术是否符合商用密码应用安全性评估相关标准;

具体命令:ip.addr == xx.xx.xx.xx && isakmp 或者命令加端口限制等。

取证材料:wireshark抓取政务外网IPSec与IPSec VPN之间的通信信道之间的数据流量包截图、IPSec VPN配置文件截图、IPSec VPN商用密码产品认证证书、流量导出的数字证书截图、数字证书的有效性验证截图、证书的颁发者合规性证明截图等。

wireshark抓取政务外网IPSec与IPSec VPN之间的通信信道之间的数据流量包截图 IPSec VPN配置文件截图 IPSec VPN商用密码产品认证证书 流量导出的数字证书截图 同上的操作步骤(略) 数字证书的有效性验证截图 同上的操作步骤(略) 证书的颁发者合规性证明截图 同上的操作步骤(略) ........... ............

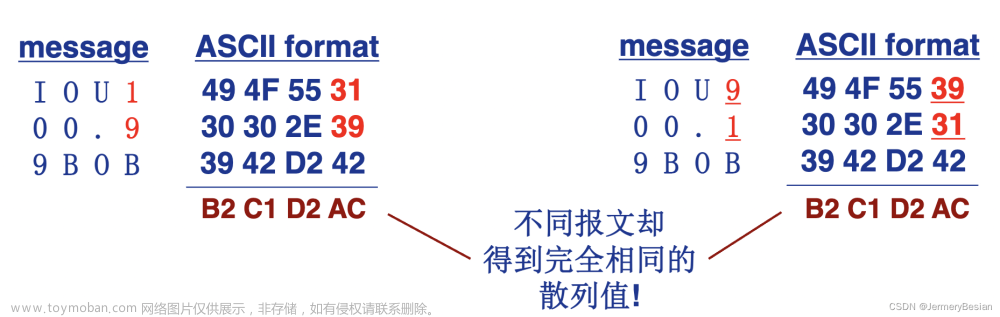

通信数据的完整性:

测评指标:采用密码技术保证通信过程中数据的完整性(第一级到第四级)。

测评对象:信息系统与网络边界外建立的网络通信信道,以及提供通信保护功能的设备或组件、密码产品。

通信过程中重要数据的机密性:(高风险)

测评指标:采用密码技术保证通信过程中重要数据的机密性(第一级到第四级)。

测评对象:信息系统与网络边界外建立的网络通信信道,以及提供通信保护功能的设备或组件、密码产品。可能缓解的措施:在“应用和数据安全”层面针对信息系统所有需要保护的重要数据传输采用符合要求的密码技术进行机密性保护,且加密后的数据流能够覆盖网络通信信道。

因为通信数据的完整性和通信过程中重要数据的机密性一般是通过算法套件同步实现的,所以在这一块统一描述:

测评实施步骤和取证材料:

测评实施:①利用Wireshark抓取办公内网国密浏览器与后台管理系统之间的通信信道的数据流量包,分析其通信过程中所使用的密码算法和密码技术是否符合商用密码应用安全性评估相关标准;

具体命令:ip.addr == xx.xx.xx.xx && tls

ip.addr == xx.xx.xx.xx&& tls && http.request.method == "POST"

如果有其他要求的话(端口号):ip.addr == xx.xx.xx.xx && tls && tcp.port == xxx

取证材料:wireshark抓取办公内网国密浏览器与后台管理系统之间的通信信道的数据流量算法套件的截图、配置文件等。

wireshark抓取办公内网国密浏览器与后台管理系统之间的通信信道的数据流量算法套件的截图 ........... ..........

测评实施:②利用Wireshark抓取互联网VPN与运维SSL VPN之间的运维通信信道的数据流量包,分析其通信过程中所使用的密码算法和密码技术是否符合商用密码应用安全性评估相关标准;

具体命令:ip.addr == xx.xx.xx.xx && tls

ip.addr == xx.xx.xx.xx&& tls && http.request.method == "POST"

如果有其他要求的话(端口号):ip.addr == xx.xx.xx.xx && tls && tcp.port == xxx

取证材料:wireshark抓取互联网VPN与运维SSL VPN之间的运维通信信道之间的数据流量算法套件的截图、配置文件等。

wireshark抓取互联网VPN与运维SSL VPN之间的运维通信信道之间的数据流量算法套件的截图 ............. .............

测评实施: ③利用Wireshark抓取政务外网IPSec与IPSec VPN之间的通信信道的数据流量包,分析其通信过程中所使用的密码算法和密码技术是否符合商用密码应用安全性评估相关标准;

具体命令:ip.addr == xx.xx.xx.xx && isakmp 或者命令加端口限制等。

取证材料:wireshark抓取政务外网IPSec与IPSec VPN之间的通信信道之间的数据流量算法套件的截图、配置文件等。

wireshark抓取政务外网IPSec与IPSec VPN之间的通信信道之间的数据流量算法套件的截图 ............. ..............

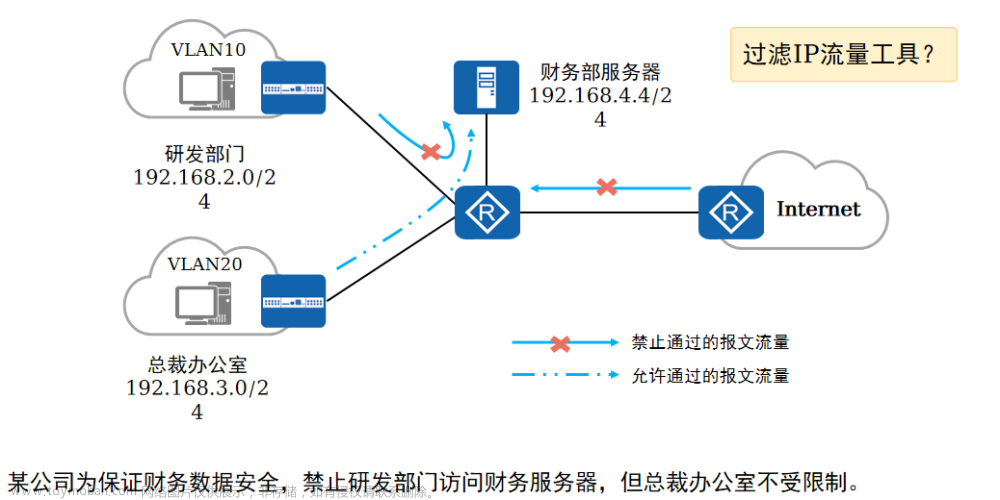

网络边界访问控制信息的完整性:

测评指标:采用密码技术保证网络边界访问控制信息的完整性(第一级到第四级)。

测评对象:信息系统与网络边界外建立的网络通信信道,以及提供通信保护功能的设备或组件、密码产品。

注:在网络和通信安全层面,要求为“采用密码技术保证网络边界访问控制信息的完整性”,

强调的是网络边界。因此在该层面中,访问控制信息主要包括部署在网络边界的VPN中的访

问控制列表、防火墙的访问控制列表、边界路由的访问控制列表等进行网络边界访问控制的

信息。取证材料:SSL VPN/IPSec VPN的商用密码产品认证证书、SSL VPN/IPSec VPN中的访问控制列表等。

SSL VPN/IPSec VPN的商用密码产品认证证书 SSL VPN/IPSec VPN中的访问控制列表 ........... ............

安全接入认证:(高风险、4级要求)

测评对象:采用密码技术对从外部连接到内部网络的设备进行接入认证,确保接入设备身份的真实性(第三级到第四级)。

测评指标:信息系统内部网络,以及提供设备入网接入认证功能的设备或组件、密码产品。

可能缓解的措施:无

注:“安全接入认证”指标适用于设备“物理地”从外部接入信息系统的内部网络之前对设

备的身份鉴别,接入后,该设备将成为信息系统内部网络的一部分。比如移动设备接入 WiFi

的场景,对于移动设备接入的认证属于“安全接入认证”指标的测评范围。说明:目前这块三级指标要求是“可”,具体测评实施要结合专家评审过的密码应用方案和实际测评环境,做出合理的判断(纳入测评范围或列为不适用)。

注:系统在实际的商用密码应用安全性评估的测评过程中可能或涉及到多条证据链来支撑测评结果的正确性(以上测评步骤和取证材料仅为参考)。

其他特殊情况:(流量分析是解析不出来本来的协议)浏览器内部设置问题

①IE浏览器:

打开控制面板→选择Internet选项→管理浏览器加载项→高级

②Google浏览器:

文章来源:https://www.toymoban.com/news/detail-591003.html

③火狐浏览器(参考: HTTPS背后的加密算法_明潮的博客-CSDN博客)

文章来源地址https://www.toymoban.com/news/detail-591003.html

到了这里,关于密评:网络和通信层面的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!