API 安全测试针对应用程序编程接口 (API) ,就其安全性、正确性和可靠性进行测试,以确保其符合组织的最佳实践。API 安全测试有助于识别和预防漏洞及其相关的潜在组织风险。通过了解 API 的输入预期,API 扫描工具能够智能地模糊化数据,以发现隐藏的错误。API 扫描背后的理念是精心设计输入,以发现 API 中的错误和未定义的行为,其在本质上是模仿潜在黑客的行为和攻击向量。传统的DAST扫描工具无法完全覆盖API,它们只覆盖一小部分API。如果组织的前端无法与所有 API 端点进行交互,传统的 DAST 扫描工具则会将其遗漏。因此,必须采用全面的 API 测试策略,以解决 API 所有端点中的问题。

商业API测试工具与平台:

DAST是测试web、移动和API应用程序以通过模拟攻击发现漏洞的过程。DAST是使用自动扫描仪或手动渗透测试实践来实时测试应用程序的过程。主要由 appsec 和渗透测试人员使用。大多数自动扫描程序会发现 SQL 注入、NoSQL 注入、XSS 等严重漏洞。逻辑错误、身份验证和授权缺陷等难以发现的漏洞通常由道德黑客、渗透测试人员和 AppSec 工程师完成。首选方法是编写可以作为 CI/CD 的一部分执行的自动化测试用例。优点:

Astra可以自动检测和测试登录和注销(身份验证API),因此任何人都很容易将其集成到CI/CD管道中。Astra可以将API集合作为输入,因此这也可以用于在独立模式下测试API。

Fuzzapi是一个使用API_Fuzzer并为gem提供UI解决方案的rails应用程序。安装:git clone https://github.com/Fuzzapi/fuzzapi.git cd fuzzapi docker-compose build docker-compose up web访问:http://localhost:3000安装问题:1、Gemfile依赖于ruby,Gemfile文件中要求ruby2.3.0版本,所以要修改Dockerfile中“FROM ruby:2.3.0 ” 2、错误“There are problems and -y was used without --force-yes”可按照如下解决:3、根据ruby 2.2安装bundler_tigergm310的博客-CSDN博客,可知由于bundler的最新版本已经不再支持ruby 2.3以下版本,需要指定bundler的版本:

2、错误“There are problems and -y was used without --force-yes”可按照如下解决:3、根据ruby 2.2安装bundler_tigergm310的博客-CSDN博客,可知由于bundler的最新版本已经不再支持ruby 2.3以下版本,需要指定bundler的版本: 4、错误“Bundler::Fetcher::CertificateFailureError Could not verify the SSL certificate”Rails Assets有段话:

4、错误“Bundler::Fetcher::CertificateFailureError Could not verify the SSL certificate”Rails Assets有段话: 据此修改如下:

据此修改如下: 构建后:

构建后:

访问web:http://127.0.0.1:3000/GET请求:填写参数如下:

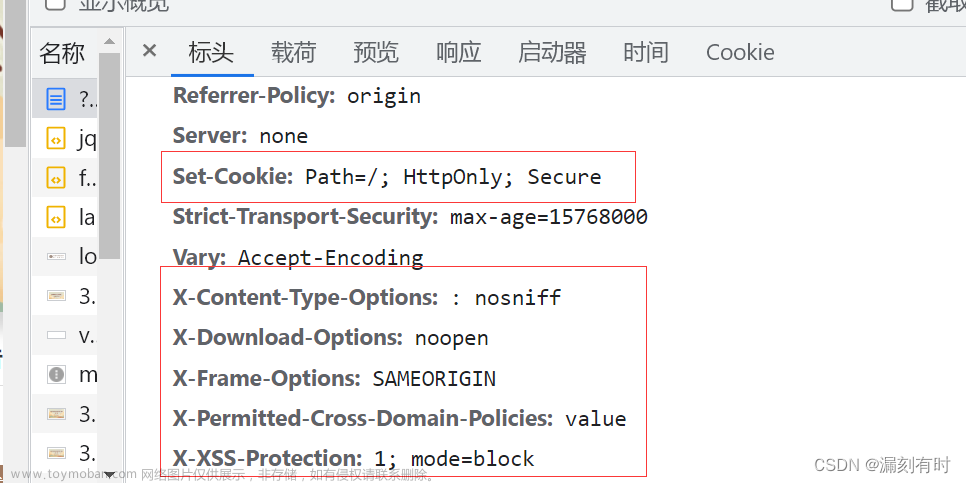

访问web:http://127.0.0.1:3000/GET请求:填写参数如下: 文件上传接口扫描结果如下:服务器版本信息披露,通过x-powered-by进行信息披露、IDOR(越权漏洞)、Rate limit

文件上传接口扫描结果如下:服务器版本信息披露,通过x-powered-by进行信息披露、IDOR(越权漏洞)、Rate limit POST请求:参数如下:中级sql注入接口扫描结果:

POST请求:参数如下:中级sql注入接口扫描结果:

chaitin/xray: 一款完善的安全评估工具,支持常见 web 安全问题扫描和自定义 poc | 使用之前务必先阅读文档 (github.com)文章来源:https://www.toymoban.com/news/detail-596226.html

xray 安全评估工具文档文章来源地址https://www.toymoban.com/news/detail-596226.html

一款功能强大的安全评估工具。xray 并不开源。目前支持的漏洞检测类型包括:

2、使用使用 xray 基础爬虫模式进行漏洞扫描./xray_linux_amd64 webscan --basic-crawler http://testphp.vulnweb.com/ --html-output xray-crawler-testphp.html

2、使用使用 xray 基础爬虫模式进行漏洞扫描./xray_linux_amd64 webscan --basic-crawler http://testphp.vulnweb.com/ --html-output xray-crawler-testphp.html 3、使用http代理进行被动扫描./xray_linux_amd64 webscan --listen 127.0.0.1:7777 --html-output proxy.html通过插件FoxyProxy设置浏览器 http 代理为 http://127.0.0.1:7777,就可以自动分析代理流量并扫描。4、手动指定本次运行的插件默认情况下,将会启用所有内置插件,可以使用下列命令指定本次扫描启用的插件。xray webscan --plugins cmd-injection,sqldet --url http://example.comxray webscan --plugins cmd-injection,sqldet --listen 127.0.0.1:77775、指定插件输出可以指定将本次扫描的漏洞信息输出到某个文件中:xray webscan --url Example Domain \--text-output result.txt --json-output result.json --html-output report.html报告样例: XRay Report

3、使用http代理进行被动扫描./xray_linux_amd64 webscan --listen 127.0.0.1:7777 --html-output proxy.html通过插件FoxyProxy设置浏览器 http 代理为 http://127.0.0.1:7777,就可以自动分析代理流量并扫描。4、手动指定本次运行的插件默认情况下,将会启用所有内置插件,可以使用下列命令指定本次扫描启用的插件。xray webscan --plugins cmd-injection,sqldet --url http://example.comxray webscan --plugins cmd-injection,sqldet --listen 127.0.0.1:77775、指定插件输出可以指定将本次扫描的漏洞信息输出到某个文件中:xray webscan --url Example Domain \--text-output result.txt --json-output result.json --html-output report.html报告样例: XRay Report

到了这里,关于API漏洞检测研究的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!