配置Nginx以解决http host头攻击漏洞

最近开发的应用接受了安全测试,发现了几个安全问题,在解决的过程中记录一下;

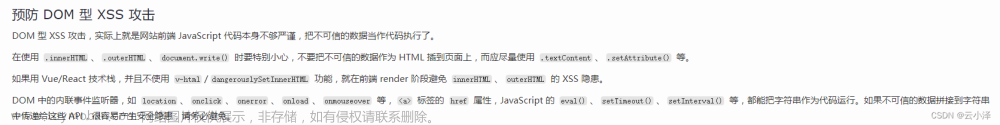

一、HTTP Host头攻击漏洞解决

1、问题描述

检测应用是否在请求目标站点时返回的URL是直接将Host头拼接在URI前。

2、测试过程

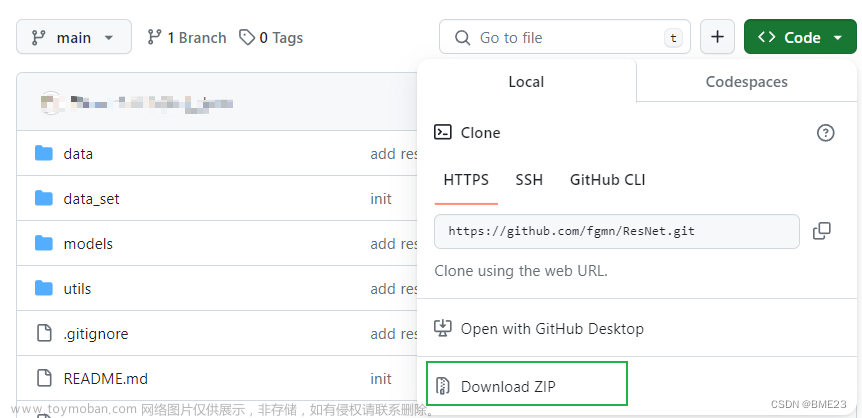

在请求目标站点时,将HOST改为其他域名,如www.baidu.com,应用返回的URL将www.baidu.com拼接在URI前,如下图所示: 文章来源:https://www.toymoban.com/news/detail-598958.html

文章来源:https://www.toymoban.com/news/detail-598958.html

3、 解决方案

在Nginx里还可以通过指定一个SERVER_NAME名单,只有这符合条件的允许通过,不符合条件的返回403状态码。文章来源地址https://www.toymoban.com/news/detail-598958.html

server {

listen 80;到了这里,关于配置Nginx以解决http host头攻击漏洞的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!