Hashcat的官方是这么介绍自己的

Hashcat is a password recovery tool. It had a proprietary code base until 2015, but was then released as open source software. Versions are available for Linux, OS X, and Windows. Examples of hashcat-supported hashing algorithms are LM hashes, MD4, MD5, SHA-family and Unix Crypt formats as well as algorithms used in MySQL and Cisco PIX.

这段话的意思大概是这样,可以看出它支持的范围相当广泛

Hashcat是一个密码恢复工具。直到2015年,它都有一个专有的代码库,但随后作为开源软件发布。版本适用于 Linux、OS X 和 Windows。哈希卡支持的哈希算法的示例包括 LM 哈希、MD4、MD5、SHA 系列和 Unix Crypt 格式,以及 MySQL 和 Cisco PIX 中使用的算法。

Hashcat安装教程

Hashcat的官网是Hashcat.net ,点击进去后会有两个下载选项,我们选择hashcat binaries,这个是直接可以在Windows下运行的,另一个需要使用Cygwin进行编译,为了快速入门,我们选择前者。

下载压缩包后解压到指定目录,这里是需要使用命令行运行的,我们这里使用power shell在文件夹目录中打开:

按住shift,单击鼠标右键后选择用powershell运行选项卡,可能会提示你Windows不信任此路径,这时候使用.\hashcat --help来查看所有命令,其实最常用的命令也就那几个,到时候有需要再查询即可。总的来说,Hashcat是一款非常强大的软件,很值得花时间来学习。

我们可以使用.\hashcat -a来选择破解密码的模式,后面接不同的参数代表着不同的破解方式

| a后面接的字符 | 破解方式 |

|---|---|

| 3 | Brute Force Attack 暴力破解 |

| 1 | Combination attack 联合两个list进行组合破解 |

| 0 | Dictionary attack 就是认为的把人们最常使用的密码譬如宠物名字之类的做成一个集后暴力破解 |

| 6 or 7 | Mask attack就是另一种暴力破解,只不过你之前提供了你知道的密码的一些细节,使得它更精准 |

也可以说的更简洁,.\hashcat后面连接的字母表示你要选择的工作模式,比如说我选择了a就是要让Hashcat进入密码破解模式,然后后面接的数字就选择更为详细的工作模式

如图所示,你可以选择你想要的工作模式,官方也对每个工作模式给出了十分详细的解释

官方也对每一个哈希模式给出了相应的数字代码

暴力破解演示rar加密演示

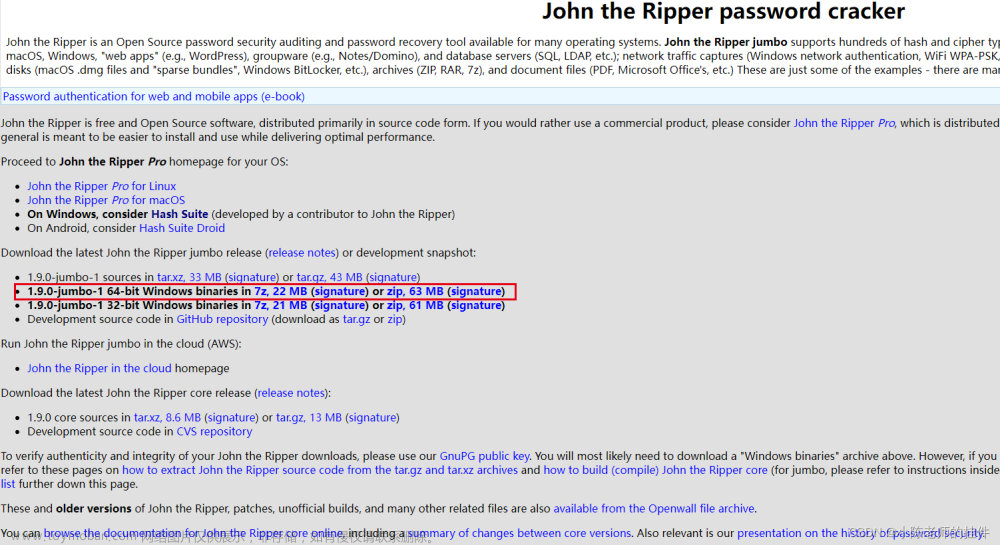

在开始之前,只有一个Hashcat还是不够的,我们还需要一个叫做John the Ripper的软件,下载地址join the ripper它主要是配合Hashcat,由john the ripper解出密文后再使用hashcat转换成明文。

首先使用join-the-ripper获取hash值

在join-the-ripper的文件夹目录中使用powershell打开,以我的文件目录为例:

PS D:\john-1.9.0-jumbo-1-win64\john-1.9.0-jumbo-1-win64\run> .\zip2john.exe C:\Users\gyc\Desktop\test2.zip

运行结果如图所示:

可以看到Hash值为:

$pkzip2$2*1*1*0*8*15*de6c*5eb5*8a813c6eeff405eabee095d30add557ee06dfa6824*2*0*14*1f*a9536a8e*28*31*8*14*a953*5eb2*3415ef6fcda105a1356aa93c3d5b843345a24e2f*$/pkzip2$

复制这个哈希值

到这里,我们可以看到我们已经知道这个压缩包里装的是什么文件了

下一步,使用Hashcat获得明文密码,同样的,在Hashcat的目录里打开powershell,以我的为例

PS D:\hashcat-6.2.5\hashcat-6.2.5> .\hashcat.exe -a 3 -m 17225 $pkzip2$2*1*1*0*8*15*de6c*5eb5*8a813c6eeff405eabee095d30add557ee06dfa6824*2*0*14*1f*a9536a8e*28*31*8*14*a953*5eb2*3415ef6fcda105a1356aa93c3d5b843345a24e2f*$/pkzip2$

现在可以看到它报了一个错

这是为什么呢?

查阅资料得知,hashcat对cpu解密的更新好久没有更新了。按照提示,下一步我们计划安装CUDA tools。

我们这里选择local tools进行下载CUDA tools 本地端下载,可根据实际需要选择。

安装CUDA如下

然后我们重启试一下,运行.\hashcat.exe -a 3 -m 17225+你的哈希值

发现还是不可以,报错第一行提示cuFuncSetAttribute is missing from CUDA shared library我们上网搜一下,在hashcat的官方论坛找到了这个答案:

nvrtc64_80.dll means that you have CUDA 8 installed. This is the wrong version because it’s way too old.

Please get fully rid of CUDA 8 (uninstall it completely by also using driver fusion and/or ddu and remove the remaining libs).

what you should have with the correct CUDA 10.1 installed is: nvrtc64_101_0.dll

我们回到Powershell里面也可以发现

这里显示这个CUDA版本为8.0.0,这就奇了怪了,刚刚明明是在官网下载的最新版,怎么会这样?

继续排查

我们去Windows的system32的文件夹下面查看一下有没有nvrtc.dll这个文件,找一下,果然没有,但是我下载这个dll文件并把它放入system32文件夹以后,问题并没有得到解决,我目前这台电脑属于公司的古董台式机,实在不想折腾显卡驱动什么的,换一种方法。于是又找了一个word文件加密进行解密。

解密加密后的word文件

我们用命令行依次运行john the rapper、hashcat。为了方便输入,我们可以把要提取hash的文件放在D盘的根目录下面,运行命令来提取哈希(在你的john the ripper>run 所在的文件目录下打开命令行):

office2john.py D:\test.docx

补充一点,如果你的电脑安装了pycharm之类的python IDE,你需要在前面加上python,不然会直接打开pycharm让你编辑。

python office2john.py D:\test.docx

输出结果类似于:

后面长长的一串就是hash

:$office$*2007*20*128*16*a819d3a96e4099cc410f0aaa2138333a*dbaea363dcfe06cbc115cad79baaf7d9*cd20755cdf30aa2be75af4033c4a784b620e57e2

office后面的2007要记好,这个代表这个文件加密采用的office版本,后面使用hashcat是要依次为依据来查询hashcat的mode code,可以把这个hash值保存在txt文件中方便后续使用。

然后在hashcat的文件夹目录下打开,我们可以使用hashcat.exe --help命令来查询mode code,前面求哈希的时候我们就已经知道了hash头是$office$2007,查表得知mode code 为 9400,然后输入:文章来源:https://www.toymoban.com/news/detail-601744.html

hashcat.exe -m 9400 -a 3 +你刚才获取的哈希值+ ?d?d?d?d?d?d+ -o out.txt

每一个?d代表一位密码位,这里相当于是告诉程序我的密码有多少位,减少了计算的时间,然后再输出到hashcat同目录文件夹下面的out.txt文件中。

算hash值过程如下:

可以看到statue为runing

你可以在下面看到cpu温度与风扇转速

运行结果如下:

可以看到现在的statue为exhausted,表示算力用尽,我目前这个台式机实在太垃圾,正常你算完就应该显示cracked。

这个系列后面有人看再更新,包括爆破wifi密码什么的,慢慢更新文章来源地址https://www.toymoban.com/news/detail-601744.html

到了这里,关于Hashcat从入门到入土(一)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!