前言

文章到底在讲什么?

省流:实战演示,教你如何伪造一个钓鱼网站,获取对方信息

一、蜜罐

1. 概念

蜜罐这个词,最早是被猎人使用的。猎人把罐子装上 蜂蜜,然后放个陷阱,专门用来捕捉喜欢甜食的熊。

后来在网络安全领域里, 人们就把欺骗攻击者的诱饵称为“蜜罐”。

即模拟各种常见的应用服务,诱导攻击者攻击,

从而记录攻击者的入侵行为,获取攻击者的主机信息、浏览器信息、甚至是真实 IP及社交信息。

2. 蜜罐溯源常见方式

常见两种方式:

1、网站上插入特定的js文件(大多数)

2、网站上显示需要下载某插件

3. 蜜罐分类

1、低交互蜜罐

2、中交互蜜罐

3、高交互蜜罐

二、蜜罐项目实战

以下操作均在虚拟机

1. 配置DecoyMini

DecoyMini是一款智能仿真与攻击诱捕工具

链接: DecoyMini百度网盘链接

提取码:2ddy

1.1 命令行窗口运行

进入文件根目录,输入

DecoyMini_Windows_v2.0.6691.exe

默认地址0000

1.2 修改配置信息

首先,我们要选择http,输入

h

回车

接下来设置端口为

7890

设置成功

查看端口,输入

netstat -ano | findstr "7890"

端口7890已经处于监听状态

2. 登录DecoyMini

浏览器中打开

127.0.0.1:7890

输入默认账号密码

admin

Admin@123

登录成功

首先要仿真,模拟甲方的内网系统

3. 克隆网站

比如说我们找到一个这样的网站

它的网址

14.29.190.82:9005

我们想要克隆一个和它一模一样的网站(蜜罐)出来

首先需要用DecoyMini先仿造一个系统

3.1 增加仿真网站

我们进入刚刚配置好的系统,点击仿真,增加仿真网站

输入模板ID和模板名称,在网站地址中,我们将刚刚找到的网站地址粘贴过去

网站更新时间一般设置为7天

点击增加,出现了刚刚部署的九芒星仿真网站

3.2 增加诱捕器

然后开始诱捕,打开诱捕-诱捕策略-增加诱捕器

模板使用刚刚的九芒星网站

外部访问IP设置为虚拟机的ip

协议设置为http,端口设置为8081

点击确定

启用成功后,选择应用

等待一会,蜜罐会自动利用爬虫爬取原网站的样式

复刻一个一模一样的网站

3.3 查看端口监听

查看8081端口启用情况

netstat -ano | findstr "8081"

处于监听状态

因为DecoyMIni部署在虚拟机上,我们就假设物理机是攻击者,开始渗透刚刚制作好的蜜罐

在物理机中,对于两个一模一样的网站,很难分辨真假。

假设某环保局的审批业务在C段,那我们把蜜罐放到相应的C段,很容易迷惑对方,进行误操作。

3.4 克隆成功(蜜罐)

我们在物理机上的浏览器打开该网址,用的就是刚刚配置的8081端口

192.168.149.129:8081

克隆成功

会发现和刚刚的网址不一样

3.5 蜜罐诱捕

假设有人无意中打开该虚假网址,并且输入账号密码提交后

那么就会在蜜罐后台的诱捕日志中看到诱捕的信息

可以看到攻击者(受害者)的用户信息

以及被攻击者(蜜罐)的信息

以及诱捕日志详情

以上操作,只是用户无意中尝试登录,并无恶意,那接下来我们就用弱口令和SQL注入的方式来演示,黑客在攻击该蜜罐的时候,会发生什么事

4. 蜜罐流量分析

4.1 弱口令攻击网站

4.1.1 生成诱捕策略

我们先利用它自带的模板生成一个策略

外部访问IP同样是虚拟机IP地址

协议http,端口我们用8082

现在后台就多了一个业务,名字为九芒星管理后台

打开burpsuite,用内置浏览器打开该网址

http://192.168.149.129:8082/#/

这就是模板中自带的管理系统,我们拿它为例来测试黑客攻击

4.1.2 开启BurpSuite拦截

先输入账号密码,然后开启BurpSuite拦截

点击登录后,BurpSuite会拦截到刚刚输入的用户名和密码

4.1.3 Intruder开始攻击

利用Intruder模块对密码进行获取

攻击中

4.1.5 查看诱捕日志

然后在DecoyMini的诱捕日志中会看到刚刚的攻击记录

短短几秒钟发起了几百条攻击

点击最右侧,可以看到日志详情

同样可以看到攻击者画像

攻击者特征

以及风险日志

还可以将攻击者IP加入黑名单或白名单中

4.2 SQL注入攻击网站

4.2.1 sqlmap安装配置

(1)官网下载

打开官网

http://sqlmap.org/

点击右侧图标下载压缩包

把压缩包解压,重命名,放在安装的Python根目录下:

(2)安装sqlmap

打开sqlmap文件夹,地址栏输入cmd命令行进入sqlmap

sqlmap.py -h

出现帮助信息则安装成功

4.2.2 抓取BurpSuite数据包

同样先在克隆的系统(蜜罐)中输入账号密码,然后开启拦截,点击提交后,将生成的数据包复制

然后在sqlmap根目录下新建test.txt文件,把密码11111换成*

4.2.3 sqlmap攻击

在根目录下,cmd打开窗口输入

python .\sqlmap.py -r .\test.txt

此时已经开始攻击

4.2.4 查看诱捕日志

我们在诱捕日志中可以看到攻击信息

出现了数十条攻击信息

可以看到攻击者画像,首次攻击时间、最近攻击时间、浏览器指纹以及攻击的目标都显示在上面

三、DecoyMini介绍

它的全称是智能仿真与攻击诱捕工具

1. 背景

它是市场上诸多蜜罐安全产品的一种,蜜罐产品还有很多,比如

默安的幻盾、幻阵;360的蜃景;腾讯的御阵等等

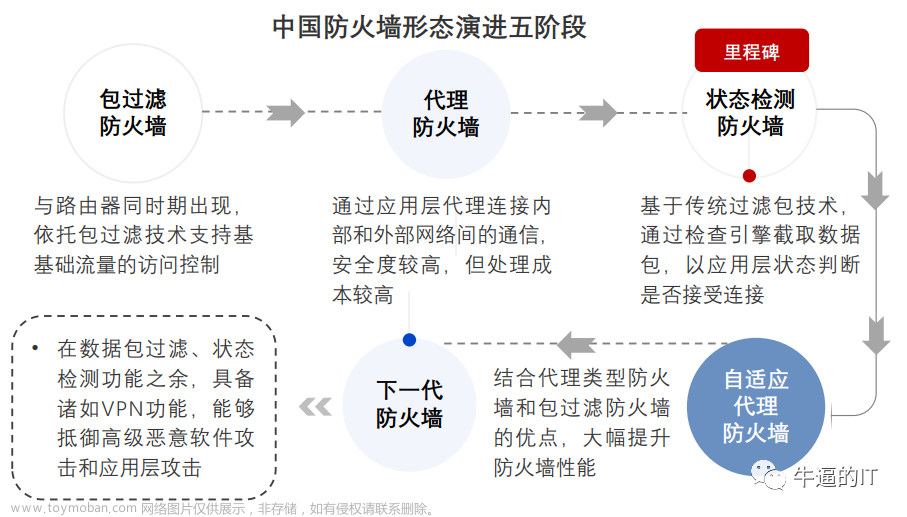

由于蜜罐也是欺骗防御的一种,传统的安全防御思路,是防守者需要充分全面的对网络和系统的安全漏洞和风险进行分析、评估和整改来确保整个网络安全,但网络攻击面太多,导致很难发现所有的风险,故欺骗防御技术应运而生。

攻击者很容易触碰到安全人员设下的诱捕陷阱而导致暴露攻击行为,通过蜜罐等欺骗技术可以有效改变攻防不对称,变被动为主动,是对传统防御的有力增强。

2. 应用场景

DecoyMini 可以部署到不同的网络环境里,提供多样化的攻击诱捕能力。

典型的应用场景介绍如下:

2.1 互联网攻击诱捕分析

面对互联网攻击频繁,各种高级、隐蔽的攻击层出不穷;而用传统安全设备很难有效防御,安全运维人员应付起来也是疲于奔命。

通过部署 DecoyMini,利用丰富多样的仿真模板,部署典型的蜜罐映射到外网,提供常态化的外网攻击感知能力;也可以利用自定义蜜罐能力,将个性化的蜜罐映射到外网,对互联网上尝试攻击我方的攻击源进行诱捕和监测;支持与网关设备联动来及时对外部攻击进行处置和阻断,提升对外部攻击的处置和响应能力。

2.2 内网横向攻击监测预警

通常内网的访问控制都不严格,攻击横向移动比较容易;而内网系统往往漏洞未能及时修补、弱口令威胁也相当严峻,极易遭受恶意的攻击。

通过部署 DecoyMini,在内网部署一些常用的应用、服务蜜罐,并开启网络扫描、连接监听等功能,就可以提供常态化的内网横向攻击监测感知能力,可以及时发现感染勒索、挖矿、蠕虫等病毒木马的失陷主机,潜伏到内网的攻击者,以及内部人员发起的各种攻击行为。

2.3 网络攻防对抗演习监测

近几年来攻防演习常态化进行,在攻防演习中需要有手段能够对红队的攻击进行监测、对攻击的进展进行跟踪,同时对攻击行为进行溯源反制。

通过部署 DecoyMini,可以对红队的攻击行为进行监测,支撑对攻击套路进行分析,用以指导蓝队制定更为有效的防御措施;同时,用蜜罐为载体构造场景可以来投递溯源、反制工具,实现对红队的溯源。结合攻击的完整日志和攻击者画像,协助完整溯源攻击链,获得溯源得分。

3. 主要功能

3.1 监控

监控模块又两个,风险态势和仪表板

(1)风险态势

风险态势可查看“攻击类型”、“攻击次数”、“被攻击目标”、“攻击源分布”、“事件趋势”、“最新事件”等分布图

(2)仪表盘

仪表盘则是主要用于展示系统的关键指标和数据,以图表等可视化的形式来进行展示

3.2 攻击

其中又包含风险事件和诱捕日志

(1)风险事件

风险事件管理页面展示系统产生的所有风险事件信息,按时间由近到远进行展示,并提供对风险事件进行快速查询和分析的功能。

(2)诱捕日志

诱捕日志管理功能提供对攻击者在诱捕器中所有操作行为:包括网络操作、命令执行、文件操作以及文件等数据进行综合浏览、查询的功能。

3.3 诱捕

诱捕又分为诱捕策略、安全规则和攻击特征三大块

(1)诱捕策略

诱捕策略用于配置各诱捕探针需要执行的诱捕策略。

(2)安全规则

安全规则用于配置系统安全监测规则,包括威胁情报配置和黑白名单配置等。

(3)攻击特征

攻击特征则是借助检测规则,对攻击的类型、级别、信息进行归纳总结

3.4 仿真

仿真又分为仿真模板、增加仿真网站和增加仿真主机三块

(1)仿真模板

仿真模板提供对系统各仿真能力进行配置管理的功能,通过仿真模板可以快速、灵活自定义仿真内容。

(2)增加仿真网站

仿真网站则是可以自定义的添加网站配置信息

(3)增加仿真主机

仿真主机同样可以添加一台主机,模拟目标主机

3.5 处置

处置分为预警通知和内生情报两块

(1)预警通知

预警通知可以自定义添加报警规则,满足条件则发出预警

(2)内生情报

内生情报可以选择周期和数量限制,来对不同情报格式就行利用

3.6 节点

节点分为节点管理和节点分组

(1)节点管理

节点管理主要包含节点信息查看、节点信息修改、节点策略运行情况查看等功能。

(2)节点分组

节点分组可以针对不同类型进行分组,方便管理文章来源:https://www.toymoban.com/news/detail-603359.html

文章来源地址https://www.toymoban.com/news/detail-603359.html

文章来源地址https://www.toymoban.com/news/detail-603359.html

到了这里,关于【网络安全】蜜罐部署实战&DecoyMini攻击诱捕的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!