一、态势感知

1、概念

态势感知(SA --- Situational Awareness)是对一定时间和空间内的环境元素进行感知,并对这个元素的含义进行理解,最终预测这些元素在未来的发展状态。

作用:

态势感知能够检测出超过20大类的云上安全风险,包括DDos攻击、暴力破解、web攻击、后门木马、僵尸主机、异常行为、漏洞攻击、命令与控制等。利用大数据分析技术,态势感知可以对攻击事件、威胁告警和攻击源头进行分类统计和综合分析,为用户呈现出全局安全的攻击态势。

2、工作原理

通过日志采集探针和流量传感器分别进行不同系统日志和流量日志的采集和处理任务。分析主要体现在引擎的丰富性和检测的准确性,通过关联分析引擎、异常分析引擎、数据统计引擎、批处理引擎等进行威胁判定,结果通过多维度综合判断来保障威胁判定的严谨性。业务层与服务、大数据、采集为基础搭建威胁发现、感知、分析、和风险管理的功能。让平台成为用户发现威胁的眼睛和分析威胁的大脑,让宏观监控、精准分析和定点处理成为现实。

采集层分析

- 流量探针:相当于在PC端部署小型IDS,将处理后的数据传输给服务器端的NIDS

- 日志探针:需在主机上收集日志。将收集后的日志在日志分析系统上再次进行处理后,再将日志信息传输给NIDS

- 资产探针:收集本地资产,上报给NIDS。

- 漏洞探针:PC端安装小型杀毒软件,扫描漏洞

资产:数字资产:主机数量,操作系统,版本等等,将拓扑结构内的交换机、路由器、服务器、业务系统等等进行汇总,进行资产盘点。

资产盘点的方法:主机中安装资产代理程序,收集本地资产信息。

3、现状及问题

4、态势感知的三个层级

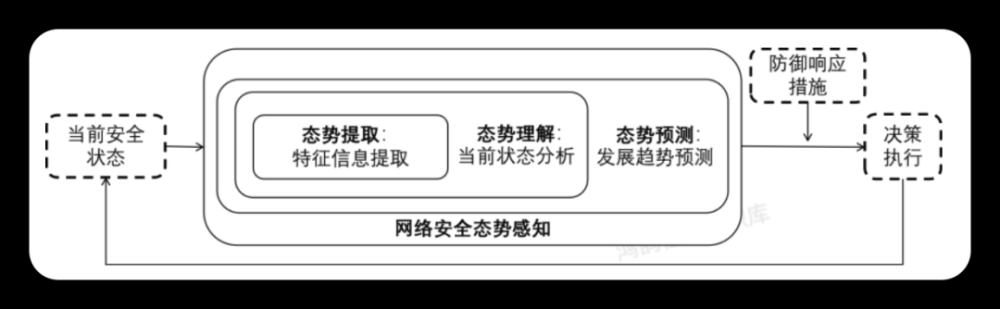

Endsley将态势感知分为了三个层级,分别是态势要素感知、态势理解、态势预测。

- 要素感知(Level 1):感知环境中相关要素的状态、属性和动态等信息。

- 态势理解(Level 2):通过识别、解读和评估的过程,将不相关的要素信息联系起来,并关注这些信息对预期目标的影响。

- 态势预测(Level 3):对前两级信息的理解,预测未来的发展态势和可能产生的影响。

Endsley模型

由此可以看出,要做到态势感知,需要具备感知能力和理解能力,然后就是预测能力。态势感知是将现有信息加工后寻求特定时间线上的最优方案。

态势感知也可以从时间概念上进行理解,也就是态势感知的根本任务:了解昨天,思考今天,预测明天。

5、人机交互

人机交互的本质就是通过不断调整的目标驱动操作和数据驱动反馈循环,完成阶段性任务目标。

二、VPN --- 虚拟私有网,隧道技术实现

1、分类:

(1)按业务结构划分:

- client to LAN(access VPN)

帮助客户端连入远程局域网

- LAN to LAN(site to site)

GRE,MPLS

(2)按网络层次划分:

2、VPN常用技术:

- 隧道技术

- 加解密技术

- 数据认证技术

- 身份认证技术

- 密钥管理技术

(1)隧道技术

封装技术实现:

- 私有网络之间的通信

- 异种网络的通信

隧道技术之间的比较:

(2)加解密技术

<1> 含义:加解密技术是计算机和通信领域中的一项重要技术,用于保护数据的机密性和完整性。加解密技术主要涉及两个方面:加密和解密。加密是将明文转换为密文,而解密是将密文转换回明文。

<2> 流程:发送方使用加密技术将数据转换为密文,并将其发送到接收方。接收方使用解密技术将密文转换回明文以获得原始数据。

(3)什么是数据认证技术?

<1> 含义:数据认证技术是指在数据传输或存储过程中,对数据的真实性、完整性、可信度进行验证的技术手段。其主要目的是确保数据在传输或存储过程中不被篡改或损坏,以保证数据的安全性和可靠性。

<2> 分类:数据认证技术包括数字签名、消息认证码、哈希函数等。

- 数字签名是在数据传输或存储过程中,用私钥对数据进行签名,用公钥对签名进行验证的技术,可以保证数据的完整性和真实性

- 消息认证码是将消息与一个密钥绑定生成一个认证码,用于验证数据的完整性和真实性

- 哈希函数是将任意长度的消息压缩成一个固定长度的消息摘要,用于验证数据的完整性

(4)什么是身份认证技术?

<1> 含义:身份认证技术是指用来验证用户身份的技术手段,以确定用户是否有权访问系统或资源。

<2> 常见身份验证技术:

- 用户名和密码认证:用户通过输入用户名和密码来验证身份,常见于各种网站、电子邮箱等

-

生物识别技术认证:如指纹、虹膜、面部识别等,通过对用户身体生物特征进行扫描或比对,来验证身份。

-

证书认证:在公钥基础设施(PKI)中,用户会获得数字证书来验证自己的身份

-

双因素认证:结合两种或多种不同的身份验证方式来提高安全性,例如:密码+短信验证码、密码+生物识别等。

-

单点登录(SSO)认证:用户只需要登录一次,就可以访问多个相互信任的系统或资源,例如:企业内部门户网站。

(5)密钥管理技术

<1> 含义:密钥管理技术是指在加密和解密过程中管理密钥的技术,主要包括密钥的生成、存储、传输和销毁等方面。

<2> 重要性:密钥是加密和解密的核心,密钥管理的好坏直接影响到系统的安全性。

<3> 分类:

-

随机数生成技术:用于生成随机的加密密钥,保证密钥的安全性。

-

密钥协商技术:用于在通信双方之间协商密钥,确保密钥的安全传输。

-

密钥分发技术:用于将密钥安全地分发给参与通信的各方,保证密钥的机密性和完整性。

-

密钥存储技术:用于安全地存储密钥,防止密钥泄露和丢失。

-

密钥更新和销毁技术:用于定期更换密钥,保证密钥的有效性和安全性。文章来源:https://www.toymoban.com/news/detail-605671.html

-

密钥恢复技术:用于在密钥丢失或损坏时,通过备份或其他手段恢复密钥。文章来源地址https://www.toymoban.com/news/detail-605671.html

到了这里,关于安全防御 --- 态势感知、VPN的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!