1. ARP

- Linux查看arp:arp -a

- 局域网内主机的通讯方式是通过MAC地址来实现的

- 告诉MAC地址如何查找物理记得位置

- 员工入职记录网卡MAC地址

- 工位网线接口上联交换机端口,用交换机查看

1.1 ARP通讯原理

- 刚连接上网络时的电脑和交换机情况

- 当PC1开始发出数据传输PC7请求时(请求内容:PC1deIP PC1的MAC地址 ??? PC7的IP地址)

- 交换机进行广播,广播内容中的IP如果是PC7,相应的机器不会接收其内容,如果是则接收。同时在MAC表上临时记录PC1的MAC地址

- PC7再返回信息给PC1同时PC1也记住了PC7的MAC地址,下次通信的时候就不用再次广播通知PC2-PC8了

1.2 arp欺骗

- 原理

- 通过arp缓存表的缺陷,经过一次连接后,所有地址存在内存中。

- 一台机器中arp毒后修改其他机器的ARP表中的解析记录,修改其他机器的ARP表中的MAC地址为病毒机器MAC

- 主机A发数据包的时候,不会ARP广播了,因为直接读APR表信息进行封包,源地址:10.0.0.3 主机A MAC 目的地址: 10.0.0.254 病毒机器MAC,发到网络里。

- 图示

- 没中病毒时

- 中ARP病毒时,ARP表就会被修改从而连接的MAC地址就会改变就连接到和黑客机器。

- 没中病毒时

1.3 ARP欺骗与预防

- 手工绑定IP和MAC(麻烦)

- 手工绑定IP和MAC:

arp -s ip地址 mac地址 - 绑定之后不会查找缓存表,而是直接绑定

- 手工绑定IP和MAC:

- Windows安装防火墙

1.4 排查ARP病毒

- 原理: 通常中了arp病毒的机器会更改网关的IP和MAC地址所以看一下是否和真正的相符即可.

- 排查步骤

- 找网关正确的IP和MAC(假设IP10.0.0.254 MAC00:xx)

- 去网络异常机器上arp -a,看10.0.0.254的MAC是否正确

- 如果不一样杀毒重装系统

2. DHCP工作原理(自动分配内网IP)

文章来源地址https://www.toymoban.com/news/detail-606362.html

文章来源地址https://www.toymoban.com/news/detail-606362.html

3. TCP协议三次握手、四次挥手原理

- 原理

- ack(acknowledgement):是在网络通信中确认收到数据包的消息

- seq(sequence number):用于标识排序数据包,确保按照正确顺序进行传输

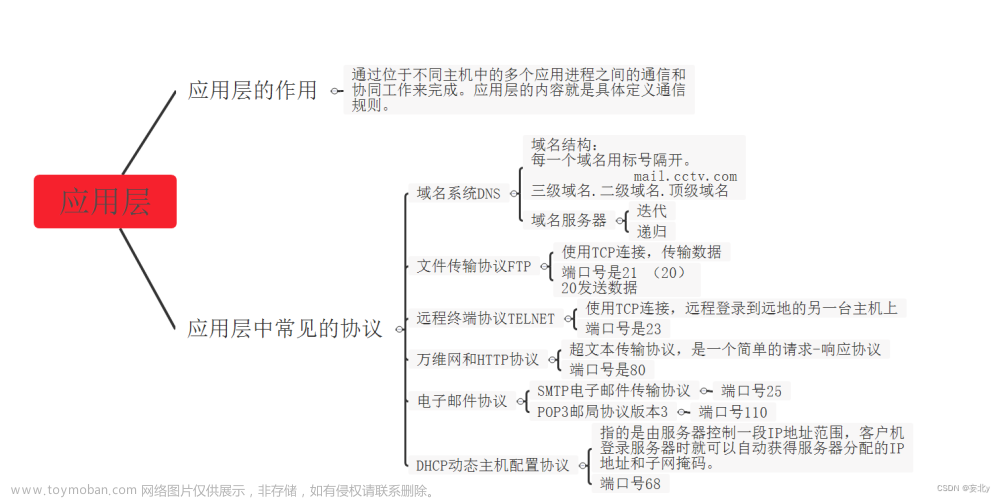

4. DNS协议工作原理

- 工作原理图

- DNS:主要作用是可以将域名解析为IP

- DNS原理:就不口述了画图了

- DNS具体能做的事

名字 作用 A 记录 www.oldboy.me—>1.1.1.1 CNAME 常被CDN网站加速服务商应用 MX解析记录 49000448@qq.com 搭建邮件服务 PTR反向解析 1.1.1.1 —>www.oldboy.me 邮件服务 - CDN(Content Delivery Network)

- 介绍:内容分发网络,用于王文网站的时候加速访问速度和减轻源服务器的负载

- 简单工作原理

- 静态缓存:将静态缓存内容(图片、CSS、JavaScript等)存放在分布世界各地的服务器上,如果需要访问源服务器上的静态内容,就直接访问本地服务器就行。

- 就近访问:他们通常位于网络骨干节点的大数据中心。

- 负载均衡、动态内容加速

- CDN(Content Delivery Network)

- 用Linux追踪DNS解析过程

- 命令:

dig @8.8.8.8 www.baidu.com +trace- @8888:常用的DNS解析服务器

- +trace:命令的选项,从根查看DNS的解析路径

- 结果

[root@oldboytraining ~] dig @8.8.8.8 www.baidu.com +trace ; <<>> DiG 9.8.2rc1-RedHat-9.8.2-0.17.rc1.el6_4.6 <<>> @8.8.8.8 www.baidu.com +trace ; (1 server found) ;; global options: +cmd . 12529 IN NS l.root-servers.net. . 12529 IN NS c.root-servers.net. . 12529 IN NS k.root-servers.net. . 12529 IN NS b.root-servers.net. . 12529 IN NS d.root-servers.net. . 12529 IN NS h.root-servers.net. . 12529 IN NS g.root-servers.net. . 12529 IN NS f.root-servers.net. . 12529 IN NS a.root-servers.net. . 12529 IN NS j.root-servers.net. . 12529 IN NS e.root-servers.net. . 12529 IN NS i.root-servers.net. . 12529 IN NS m.root-servers.net. ;; Received 228 bytes from 8.8.8.8#53(8.8.8.8) in 18068 ms com. 172800 IN NS j.gtld-servers.net. com. 172800 IN NS i.gtld-servers.net. com. 172800 IN NS l.gtld-servers.net. com. 172800 IN NS d.gtld-servers.net. com. 172800 IN NS k.gtld-servers.net. com. 172800 IN NS h.gtld-servers.net. com. 172800 IN NS e.gtld-servers.net. com. 172800 IN NS m.gtld-servers.net. com. 172800 IN NS c.gtld-servers.net. com. 172800 IN NS f.gtld-servers.net. com. 172800 IN NS g.gtld-servers.net. com. 172800 IN NS b.gtld-servers.net. com. 172800 IN NS a.gtld-servers.net. ;; Received 503 bytes from 192.33.4.12#53(192.33.4.12) in 19425 ms baidu.com. 172800 IN NS dns.baidu.com. baidu.com. 172800 IN NS ns2.baidu.com. baidu.com. 172800 IN NS ns3.baidu.com. baidu.com. 172800 IN NS ns4.baidu.com. baidu.com. 172800 IN NS ns7.baidu.com. ;; Received 201 bytes from 192.12.94.30#53(192.12.94.30) in 322 ms www.baidu.com. 1200 IN CNAME www.a.shifen.com. a.shifen.com. 1200 IN NS ns1.a.shifen.com. a.shifen.com. 1200 IN NS ns3.a.shifen.com. a.shifen.com. 1200 IN NS ns2.a.shifen.com. a.shifen.com. 1200 IN NS ns5.a.shifen.com. a.shifen.com. 1200 IN NS ns4.a.shifen.com. ;; Received 228 bytes from 119.75.219.82#53(119.75.219.82) in 16 ms

- 命令:

文章来源:https://www.toymoban.com/news/detail-606362.html

到了这里,关于网络安全 Day19-计算机网络基础知识04(网络协议)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!