前言:

Docker安全性的作用和意义在于确保容器化应用程序和镜像的隔离性、保护数据和系统资源、防止恶意攻击,以及提高应用的整体安全性。

Docker是一种流行的容器化技术,它可以帮助开发者将应用程序和其依赖项打包到一个独立的容器中,以便在不同环境中进行部署和运行。同时,由于容器的特性,Docker安全性也变得非常关键。

1. Docker安全性

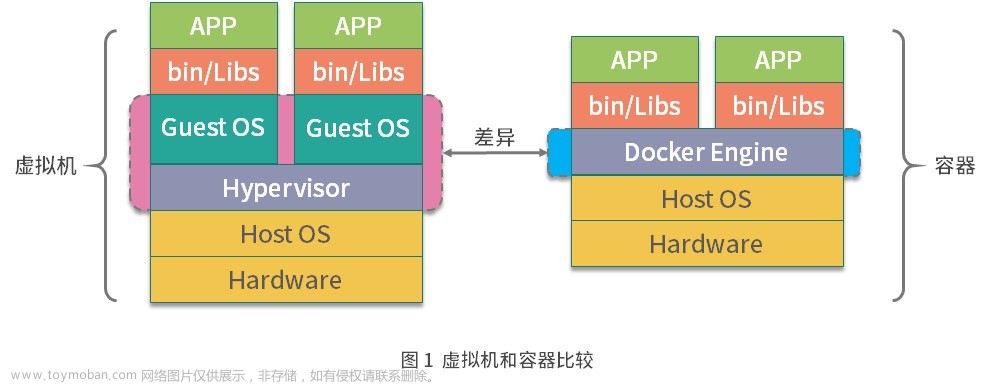

在容器技术中,Docker是目前最流行的解决方案之一。由于容器内部和宿主机之间共享内核,存在一定的安全风险。以下是`Docker安全性的一些重要性:

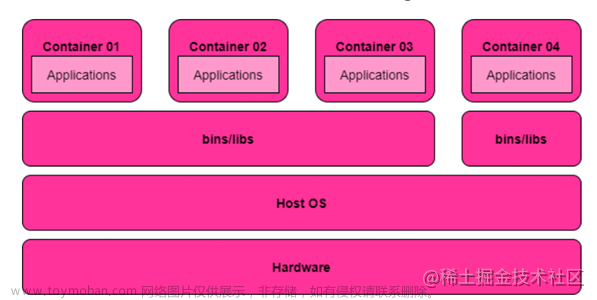

1.1 隔离性

Docker容器运行在宿主机的操作系统上,并共享操作系统的内核。因此,必须确保容器之间以及容器与宿主机之间的隔离性,以防止容器之间的相互影响和潜在的恶意行为。

1.2 镜像安全

Docker镜像是容器的基础,包含了应用程序及其依赖的文件系统。需要确保从可信源拉取镜像,并且镜像没有被篡改或包含恶意软件,以避免运行恶意代码。

1.3 特权访问

Docker容器默认不应该具有宿主机的特权权限。否则,攻击者可能通过容器实现对宿主机的操控和攻击。

1.4 数据保护

容器中的数据需要得到保护,以防止敏感信息泄漏或数据丢失。

2. Docker安全实践

为了确保Docker容器和镜像的安全,下面是我在实践中的最佳安全实践方法:

2.1 使用官方镜像或可信源

尽量使用官方或可信赖的第三方镜像,避免从不可信的源获取镜像。官方镜像通常有更高的质量保证,而不可信源可能携带恶意软件或被篡改。

# 例如从Docker官方镜像仓库拉取官方Nginx镜像

docker pull nginx:latest

2.2 更新和修补镜像

定期更新和修补镜像,以保持镜像的安全性。漏洞修补是保持镜像安全的关键一环。

# 例如从拉取最新版本的官方Nginx镜像

docker pull nginx:latest

2.3 最小化镜像

创建尽可能小的镜像,只包含应用程序和运行所需的依赖。避免在镜像中包含不必要的组件,减少攻击面。

例子:

创建一个最小化的Alpine Linux镜像并安装Nginx:

FROM alpine:latest

RUN apk update && \

apk add nginx && \

rm -rf /var/cache/apk/*

CMD ["nginx", "-g", "daemon off;"]

2.4 使用不具备特权的用户

在Dockerfile中,使用非特权用户来运行应用程序。不要在容器中使用root用户,以避免容器拥有对宿主机的特权访问。

例子:

FROM alpine:latest

RUN adduser -D myuser

USER myuser

CMD ["echo", "Hello, I am running as non-root user!"]

2.5 应用程序和容器配置

在运行容器时,配置容器和应用程序的安全参数,比如使用适当的AppArmor或Seccomp配置,限制容器能够访问的资源。

例子:

使用Docker Compose来运行Nginx容器,并通过Seccomp来限制系统调用:

version: '3'

services:

nginx:

image: nginx:latest

security_opt:

- seccomp:unconfined

2.6 容器资源限制

通过限制容器的资源使用(CPU、内存等),可以避免容器过度占用宿主机资源。

例子:

使用Docker Compose来运行Nginx容器,并设置CPU和内存限制

version: '3'

services:

nginx:

image: nginx:latest

deploy:

resources:

limits:

cpus: '0.5'

memory: 512M

2.7 容器间通信

对容器间的通信进行适当的网络隔离,限制容器之间的相互访问,确保不必要的网络流量被阻止。

例子:

使用Docker Compose来运行两个容器,并将它们连接到自定义网络:

version: '3'

services:

web:

image: nginx:latest

networks:

- my_network

db:

image: mysql:latest

networks:

- my_network

networks:

my_network:

driver: bridge

2.8 数据持久化和加密

确保敏感数据在容器中得到保护。对需要持久化的数据,考虑使用数据卷或将其保存在受保护的存储中。

例子:

使用Docker数据卷来持久化Nginx配置文件:

docker run -d -p 80:80 -v /path/to/nginx/config:/etc/nginx nginx:latest

2.9 监控和日志

实时监控容器和宿主机的运行状态,并记录日志。这有助于及时发现异常行为和潜在的安全问题。

例子:

使用Docker日志驱动来记录容器的日志:

docker run -d --log-driver=syslog nginx:latest

2.10 安全审计

定期进行安全审计,检查容器和镜像的安全性。识别潜在的安全漏洞和弱点,并采取措施进行改进。

例子:

定期检查Docker镜像的漏洞情况:

docker scan nginx:latest

结论

通过使用官方镜像、定期更新和修补镜像、限制容器特权、最小化镜像、配置容器和应用程序的安全参数,以及监控和审计容器,我们可以增强Docker容器的安全性,并降低潜在的安全风险。文章来源:https://www.toymoban.com/news/detail-612522.html

在实际应用中,还需根据具体场景和需求,结合其他安全措施来保护容器化应用的安全性。安全是一个不断演变的过程,需要持续关注和改进,以确保容器化应用的安全性和稳健性。文章来源地址https://www.toymoban.com/news/detail-612522.html

到了这里,关于【Docker】Docker安全性与安全实践(五)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!