etcd是Kubernetes中用于存储集群状态信息的关键组件。高磁盘IO可能导致etcd性能下降,从而影响整个Kubernetes集群的稳定性。解决这个问题可以从多个方面入手:

-

优化etcd配置:检查etcd的配置参数,确保其与您的硬件配置和集群规模相适应。可以调整etcd的并发限制、缓存大小等参数来优化性能。

-

硬件升级:如果您的etcd节点的硬件性能不足以支撑集群的负载,考虑升级磁盘、CPU或内存来改善性能。

-

备份和压缩数据:定期备份etcd数据,并使用合适的压缩技术来减少磁盘占用。

-

数据保留策略:检查etcd数据的保留策略,删除不再需要的历史数据,避免数据无限增长导致磁盘IO过高。

-

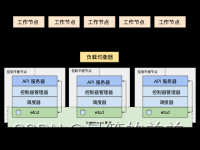

水平扩展:将etcd集群进行水平扩展,即增加更多的etcd节点,从而分担负载,提高整体性能。

-

使用SSD:将etcd存储在SSD上可以显著提高IO性能。

-

监控和警报:设置监控和警报系统,及早发现磁盘IO过高等问题,以便及时采取措施应对。

-

限制etcd使用:确保只有Kubernetes集群需要访问etcd,防止不必要的访问导致额外的负载。文章来源:https://www.toymoban.com/news/detail-613946.html

以上是一些常见的解决方案,但要根据具体情况选择适合您集群的方法。在进行任何更改之前,建议先备份数据并进行充分的测试,以确保不会造成更严重的问题。此外,保持关注Kubernetes和etcd的官方文档,及时了解最新的优化建议和最佳实践。文章来源地址https://www.toymoban.com/news/detail-613946.html

到了这里,关于etcd在高磁盘IO的情况下会导致K8S集群不可用的解决思路的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!