一、结合以下问题对当天内容进行总结 1. 什么是恶意软件?

可以指代病毒、蠕虫、特洛伊木马、勒索软件、间谍软件、广告软件和其他类型的有害软件。恶意软件的主要区别在于它必须是故意为恶;任何无意间造成损害的软件均不视为恶意软件。恶意软件的总体目标是破坏设备的正常运行。种破坏目的范围这很广,例如未经许可在设备上显示广告,或者获得计算机 root 访问权限。恶意软件可能试图向用户进行自我掩饰,从而暗自收集信息,或者可能锁定系统和截留数据以进行勒索。在 DDoS 攻击中,Mirai 等恶意软件会感染易受攻击的设备,在攻击者的控制下将其转变为机器人。遭到篡改后,这些设备便可作为僵尸网络的一部分来用于进行 DDoS 攻击。

2. 恶意软件有哪些特征?

间谍软件 - 顾名思义,间谍软件用于窥探用户的行为。间谍软件可用于监视用户的 Web 浏览活动,向用户显示不想要的广告,以及修改联盟营销推广流。一些间谍软件使用所谓的“键盘记录器”来记录用户的击键,从而使攻击者能够访问包括用户名和密码在内的敏感信息。

病毒 - 病毒是一种可以嵌入到操作系统或软件中的恶意程序;受害者需要运行操作系统或打开受感染的文件才能受到影响。

蠕虫 - 与病毒不同,蠕虫会自我复制并通过网络传播,因此用户无需运行任何软件就能成为受害者,只要连接到受感染的网络便已足够。

特洛伊木马 - 这一类恶意软件隐藏在其他有用的软件中,诱使用户安装它们。流行软件的盗版副本常常会感染特洛伊木马。

Rootkit - 这些软件包旨在修改操作系统,以便对用户隐藏他们不想要的安装。一个著名的例子是 2005 年的 Sony Rootkit 丑闻,Sony 售出的 2200 万张音乐 CD 感染了 Rootkit,可以秘密安装旨在破坏购买者计算机上 CD 复制功能的软件。这个 Rootkit 为其他攻击者打开了大门,让他们能够通过其他恶意软件使受感染的计算机成为攻击目标。

勒索软件 - 这种软件可以对文件乃至计算机或网络上的整个操作系统进行加密,并让它们保持加密状态,直到向攻击者支付了赎金为止。随着比特币和其他加密货币的兴起,勒索软件攻击泛滥成灾,因为攻击者可以匿名接受货币并且最大程度地降低被逮捕的风险

3. 恶意软件的可分为那几类?

按照功能分类

后门

具有感染设备全部操作权限的恶意代码。

典型功能∶

文件管理、屏幕监控、键盘监控、视频监控、命令执行等。

典型家族∶

灰鸽子、pCshare

勒索

通过加密文件,敲诈用户缴纳赎金。

加密特点∶

主要采用非对称加密方式

对文档、邮件、数据库、源代码、图片、压缩文件等多种文件类型进行加密

其他特点∶

通过比特币或其它虚拟货币交易

利用钓鱼邮件和爆破rdp口令进行传播

典型家族∶

Wannacry、GandCrab、Globelmposter

挖矿

攻击者通过向被感染设备植入挖矿工具,消耗被感染设备的计算资源进行挖矿,以获取数字货币收益的

恶意代码。特点∶

不会对感染设备的数据和系统造成破坏。

由于大量消耗设备资源,可能会对设备硬件造成损害。

4. 恶意软件的免杀技术有哪些?

免杀技术又称为免杀毒(Anti Anti- Virus)技术,是防止恶意代码免于被杀毒设备查杀的技术。主流免杀技术如下∶

修改文件特征码

修改内存特征码

行为免查杀技术

5. 反病毒技术有哪些?

单机反病毒、网关反病毒

6. 反病毒网关的工作原理是什么?

首包检测技术

通过提取PE(Portable Execute;Windows系统下可移植的执行体,包括exe、dll、“

sys等文件类型)文

件头部特征判断文件是否是病毒文件。提取PE文件头部数据,这些数据通常带有某些特殊操作,并且采

用hash算法生成文件头部签名,与反病毒首包规则签名进行比较,若能匹配,则判定为病毒。

启发式检测技术

启发式检测是指对传输文件进行反病毒检测时,发现该文件的程序存在潜在风险,极

有可能是

病毒文件。比如说文件加壳(比如加密来改变自身特征码数据来躲避查杀),当这些与正常文

件不一致的行为达到一定的阀值,则认为该文件是病毒。

启发式依靠的是"自我学习的能力",像程序员一样运用经验判断拥有某种反常行为

的文件为病

毒文件。

启发式检测的响应动作与对应协议的病毒检测的响应动作相同。

启发式检测可以提升网络环境

的安全性,消除安全隐患,但该功能会降低病毒检测的

性能,且存在误报风险,因此系统默认

情况下关闭该功能。

启动病毒启发式检测功能∶heuristic-detect enable 。

文件信誉检测技术

文件信誉检测是计算全文MD5,通过MD5值与文件信誉特征库匹配来进行检测。文件信誉特

征库里包含了大量的知名的病毒文件的MD5值。华为在文件信誉检测技术方面主要依赖于文

件信誉库静态升级更新以及与沙箱联动自学习到的动态缓存。

文件信誉检测依赖沙箱联动或文件信誉库。

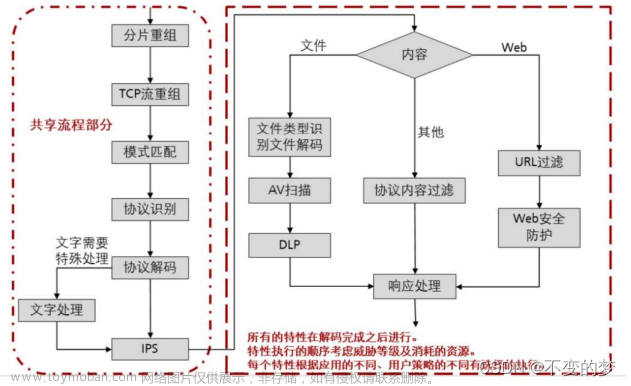

处理过程

1. 网络流量进入智能感知引擎后,首先智能感知引擎对流量进行深层分析,识别出流量对应的协议类

型和文件传输的方向。

2. 判断文件传输所使用的协议和文件传输的方向是否支持病毒检测。

NGFW支持对使用以下协议传输的文件进行病毒检测。

FTP(File Transfer Protocol):文件传输协议

HTTP(Hypertext Transfer Protocol):超文本传输协议

POP3(Post Office Protocol - Version 3):邮局协议的第3个版本

SMTP(Simple Mail Transfer Protocol):简单邮件传输协议

IMAP(Internet Message Access Protocol):因特网信息访问协议

NFS(Network File System):网络文件系统

SMB(Server Message Block):文件共享服务器

NGFW支持对不同传输方向上的文件进行病毒检测。

上传:指客户端向服务器发送文件。

下载:指服务器向客户端发送文件。

3. 判断是否命中白名单。命中白名单后,FW将不对文件做病毒检测。

白名单由白名单规则组成,管理员可以为信任的域名、URL、IP地址或IP地址段配置白名单规

则,以此提高反病毒的检测效率。白名单规则的生效范围仅限于所在的反病毒配置文件,每个

反病毒配置文件都拥有自己的白名单。

4. 针对域名和URL,白名单规则有以下4种匹配方式:

前缀匹配:host-text或url-text配置为“example”的形式,即只要域名或URL的前缀是

“example”就命中白名单规则。

后缀匹配:host-text或url-text配置为“example”的形式,即只要域名或URL的后缀是

“example”就命中白名单规则。

关键字匹配:host-text或url-text配置为“example”的形式,即只要域名或URL中包含

“example”就命中白名单规则。

精确匹配:域名或URL必须与host-text或url-text完全一致,才能命中白名单规则。

5. 病毒检测:

智能感知引擎对符合病毒检测的文件进行特征提取,提取后的特征与病毒特征库中的特征进行

匹配。如果匹配,则认为该文件为病毒文件,并按照配置文件中的响应动作进行处理。如果不

匹配,则允许该文件通过。当开启联动检测功能时,对于未命中病毒特征库的文件还可以上送

沙箱进行深度检测。如果沙箱检测到恶意文件,则将恶意文件的文件特征发送给FW,FW将此

恶意文件的特征保存到联动检测缓存。下次再检测到该恶意文件时,则按照配置文件中的响应

动作进行处理。

病毒特征库是由华为公司通过分析各种常见病毒特征而形成的。该特征库对各种常见的病毒特

征进行了定义,同时为每种病毒特征都分配了一个唯一的病毒ID。当设备加载病毒特征库

后,即可识别出特征库里已经定义过的病毒。同时,为了能够及时识别出最新的病毒,设备上

的病毒特征库需要不断地从安全中心平台(sec.huawei.com)进行升级。

6. 当NGFW检测出传输文件为病毒文件时,需要进行如下处理:

判断该病毒文件是否命中病毒例外。如果是病毒例外,则允许该文件通过。

病毒例外,即病毒白名单。为了避免由于系统误报等原因造成文件传输失败等情况的发生,当

用户认为已检测到的某个病毒为误报时,可以将该对应的病毒ID添加到病毒例外,使该病毒

规则失效。如果检测结果命中了病毒例外,则对该文件的响应动作即为放行。

如果不是病毒例外,则判断该病毒文件是否命中应用例外。如果是应用例外,则按照应用例外

的响应动作(放行、告警和阻断)进行处理。

应用例外可以为应用配置不同于协议的响应动作。应用承载于协议之上,同一协议上可以承载

多种应用。

由于应用和协议之间存在着这样的关系,在配置响应动作时也有如下规定:

如果只配置协议的响应动作,则协议上承载的所有应用都继承协议的响应动作。

如果协议和应用都配置了响应动作,则以应用的响应动作为准。

如果病毒文件既没命中病毒例外,也没命中应用例外,则按照配置文件中配置的协议和传输方

向对应的响应动作进行处理。

7. 反病毒网关的工作过程是什么?

1.网络流量进入智能感知引擎后,首先智能感知引擎对流量进行深层分析,识别出流量对应的协议类型和文件传输的方向。

2. 判断文件传输所使用的协议和文件传输的方向是否支持病毒检测。

NGFW支持对使用以下协议传输的文件进行病毒检测。

FTP(File Transfer Protocol):文件传输协议

HTTP(Hypertext Transfer Protocol):超文本传输协议

POP3(Post Office Protocol - Version 3):邮局协议的第3个版本

SMTP(Simple Mail Transfer Protocol):简单邮件传输协议

IMAP(Internet Message Access Protocol):因特网信息访问协议

NFS(Network File System):网络文件系统

SMB(Server Message Block):文件共享服务器

NGFW支持对不同传输方向上的文件进行病毒检测。

上传:指客户端向服务器发送文件。

下载:指服务器向客户端发送文件。

3. 判断是否命中白名单。

命中白名单后,FW将不对文件做病毒检测。白名单由白名单规则组成,管理员可以为信任的域名、URL、IP地址或IP地址段配置白名单规则,以此提高反病毒的检测效率。白名单规则的生效范围仅限于所在的反病毒配置文件,每个反病毒配置文件都拥有自己的白名单。

4. 针对域名和URL,白名单规则有以下4种匹配方式:

前缀匹配:host-text或url-text配置为“example”的形式,即只要域名或URL的前缀是“example”就命中白名单规则。

后缀匹配:host-text或url-text配置为“example”的形式,即只要域名或URL的后缀是“example”就命中白名单规则。

关键字匹配:host-text或url-text配置为“example”的形式,即只要域名或URL中包含“example”就命中白名单规则。

精确匹配:域名或URL必须与host-text或url-text完全一致,才能命中白名单规则。

5. 病毒检测:

智能感知引擎对符合病毒检测的文件进行特征提取,提取后的特征与病毒特征库中的特征进行匹配。如果匹配,则认为该文件为病毒文件,并按照配置文件中的响应动作进行处理。如果不匹配,则允许该文件通过。当开启联动检测功能时,对于未命中病毒特征库的文件还可以上送沙箱进行深度检测。如果沙箱检测到恶意文件,则将恶意文件的文件特征发送给FW,FW将此恶意文件的特征保存到联动检测缓存。下次再检测到该恶意文件时,则按照配置文件中的响应动作进行处理。

病毒特征库是由华为公司通过分析各种常见病毒特征而形成的。该特征库对各种常见的病毒特征进行了定义,同时为每种病毒特征都分配了一个唯一的病毒ID。当设备加载病毒特征库

后,即可识别出特征库里已经定义过的病毒。同时,为了能够及时识别出最新的病毒,设备上的病毒特征库需要不断地从安全中心平台(sec.huawei.com)进行升级。

6. 当NGFW检测出传输文件为病毒文件时,需要进行如下处理:

判断该病毒文件是否命中病毒例外。如果是病毒例外,则允许该文件通过。

病毒例外,即病毒白名单。为了避免由于系统误报等原因造成文件传输失败等情况的发生,当用户认为已检测到的某个病毒为误报时,可以将该对应的病毒ID添加到病毒例外,使该病毒规则失效。如果检测结果命中了病毒例外,则对该文件的响应动作即为放行。

如果不是病毒例外,则判断该病毒文件是否命中应用例外。如果是应用例外,则按照应用例外的响应动作(放行、告警和阻断)进行处理。

应用例外可以为应用配置不同于协议的响应动作。应用承载于协议之上,同一协议上可以承载多种应用。

由于应用和协议之间存在着这样的关系,在配置响应动作时也有如下规定:

如果只配置协议的响应动作,则协议上承载的所有应用都继承协议的响应动作。

如果协议和应用都配置了响应动作,则以应用的响应动作为准。如果病毒文件既没命中病毒例外,也没命中应用例外,则按照配置文件中配置的协议和传输方向对应的响应动作进行处理。文章来源:https://www.toymoban.com/news/detail-615329.html

8. 反病毒网关的配置流程是什么

文章来源地址https://www.toymoban.com/news/detail-615329.html

到了这里,关于防御第五次作业的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!