声明:本文仅限学习交流使用,禁止用于非法用途、商业活动等。否则后果自负。如有侵权,请告知删除,谢谢!本教程也没有专门针对某个网站而编写,单纯的技术研究

案例分析

cnVub29iaHR0cHM6Ly9zLjE2ODguY29tL3lvdXl1YW4vaW5kZXguaHRtPw==

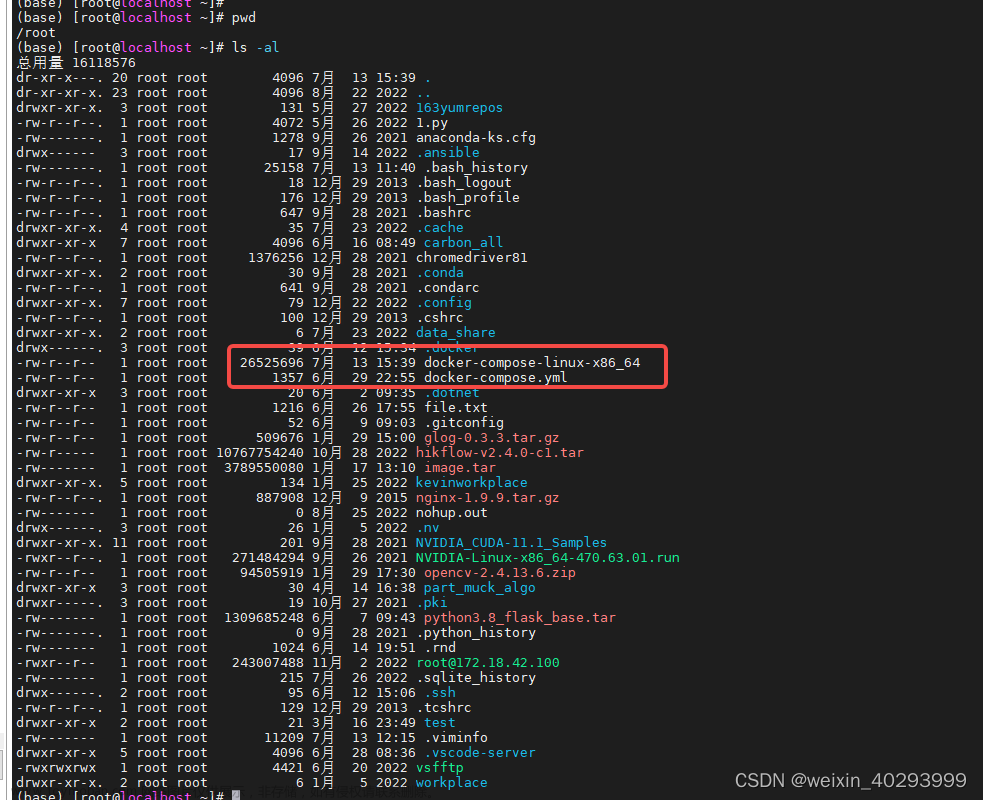

1.对应接口:

2.难点:

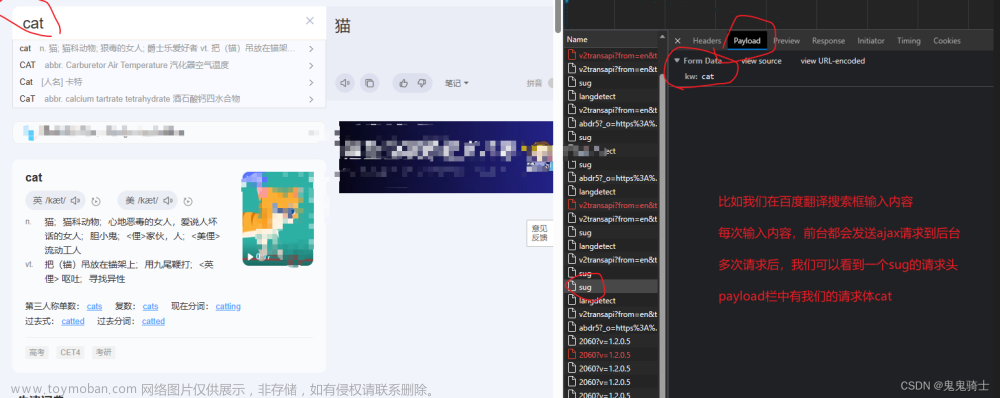

参数分析

1.sign从直观来看是32位,所以我们可以大胆盲猜是MD5,但是md5也分原生和魔改这就需要我们进一步去调试。

我首先尝试使用ctrl+shift+f全局搜索sign搜索到了很多

通过逐步筛查终于发现目标

这不就是我们要找的sign,对他进行动态调试发现是赋值,那么我们网上看

发现l值是这个函数返回的

这里可以看到这个函数是有入参的,然后由这个函数就进行加密,加密我们已经知道了,那么我们直接看入参

我们可以看到这些参数分别对应的是这些值,除了r.token其他是不是很眼熟,没错A值是时间戳、s值是appKey,n.data就是我们的入参,那么我们先来看appKey是不是固定的

这里可以发现他是个固定值,那就不管他,那么我们就只剩下r.token我这边使用的是直接搜r.token先查看是否固定

通过这里可以发现他是通过cookie里面取到的值进行取_m_h5_tk,然后在进行下划线切割取的第0位,到这里就一目了然了。

那么cookie怎么来的那,我们通过清除cookie发现,他是第一次有返回_m_h5_tk值

入参知道了,还记得刚开始说的可能是md5嘛,那么我们可以那这这些参数进行在线转换测试

我们可以发现他使用的是原生md5,那么我们就可以使用python快乐的还原了,那么本期到这里结束了,欢迎观众老爷们踊跃评论!!! 文章来源:https://www.toymoban.com/news/detail-617379.html

文章来源:https://www.toymoban.com/news/detail-617379.html

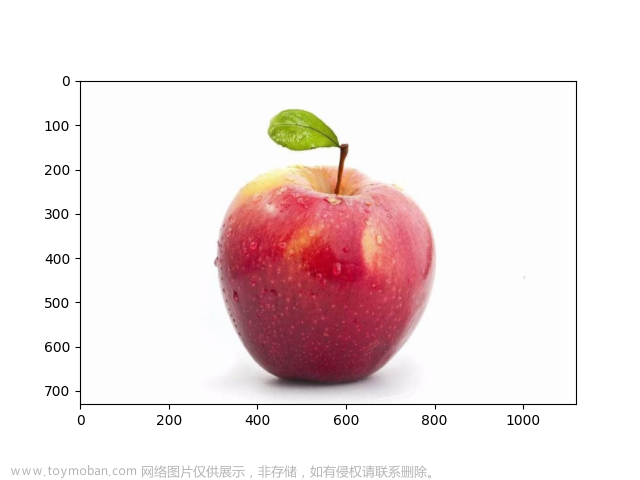

效果展示

文章来源地址https://www.toymoban.com/news/detail-617379.html

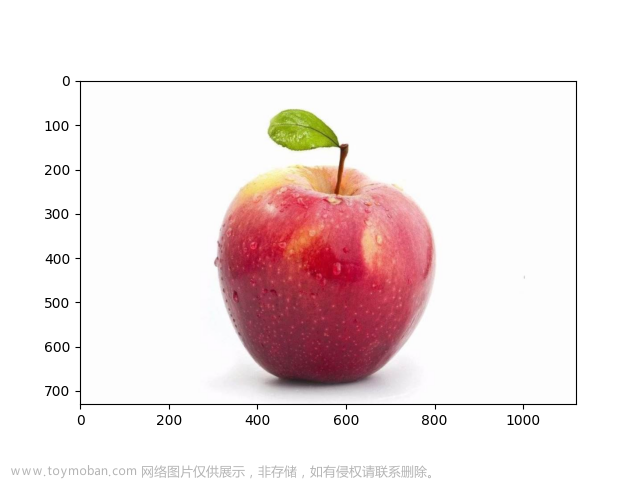

文章来源地址https://www.toymoban.com/news/detail-617379.html

到了这里,关于某某88以图搜图的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!