一、IPSG(IP Source Guard):IP源防攻击

1.1 基于二层接口的源地址过滤技术

1.2 防止恶意主机伪造合法主机的IP地址

1.3 确保非授权主机不能通过自己制定IP来访问和攻击网络

二、IPSG工作原理

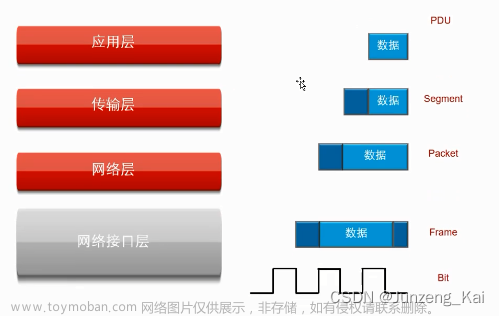

2.1 利用绑定表去匹配二层接口收到的IP报文,只有匹配绑定表才可以通过,否则丢弃

三、IPSG绑定表两种方式:

3.1 静态绑定:使用user-bind 命令手工配置

3.2 动态绑定:配置DHCP Snooping (推荐)

绑定表生产后,IPSG绑定表向指定的接口或VLAN下发ACL,由ACL来匹配IP报文

四、IPSG案例(user-bind + DHCP Snooping)

4.1 PC1-PC2连接SW1,SW1上联口G0/01与核心交换机SW2 G0/0/1相连

4.2 SW2配置为DHCP服务器

4.3 SW1配置 user-bind或DHCP Snooping,添加上联口G0/0/1为信任端口。SW1下的终端,只能通过SW2获取IP地址,防止恶意主机伪造合法主机的IP地址攻击网络(防止DHCP攻击和ARP攻击)

五、案例配置

5.1 SW2 设置DHCP服务器

[SW2]dhcp enable

[SW2]int vlan 1

[SW2-Vlanif1]ip add 192.168.1.254 24

[SW2-Vlanif1]dhcp select interface

[SW2-Vlanif1]dhcp server excluded-ip-address 192.168.1.252 192.168.1.253

[SW2-Vlanif1]dhcp server dns-list 114.114.114.114 8.8.8.8

5.2 SW1 配置IPSG

user-bind 静态绑定 PC2 的IP 及MAC到e0/0/2 接口文章来源:https://www.toymoban.com/news/detail-619278.html

[SW1]dhcp enable

[SW1]dhcp snooping enable ipv4

[SW1]user-bind static ip-add 192.168.1.2 mac-address 5489-98C7-3CF9 int e0/0/2

[SW1]int e0/0/2

[SW1-Ethernet0/0/2]ip source check user-bind enable #接口下使能ip报文检查功能

[SW1]dis dhcp static user-bind all #查看dhcp静态绑定列表

DHCP Snooping 动态绑定方式 (推荐)文章来源地址https://www.toymoban.com/news/detail-619278.html

[SW1]dhcp enable

[SW1]dhcp snooping enable ipv4

[SW1]vlan 1

[SW1-vlan1]dhcp snooping enable

[SW1-vlan1]dhcp snooping trusted int g0/0/1 #添加g0/0/1 为信任接口

[SW1-vlan1]ip source check user-bind enable #vlan下使能ip报文检查功能

[SW1]dis dhcp snooping user-bind all #查看dhcp snooping 绑定列表到了这里,关于IPSG(IP Source Guard):IP源防攻击的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!